✔SFX-архивы могут скрыто запускать PowerShell - «Новости»

Компания CrowdStrike предупреждает, что хакеры добавляют вредоносные функции в самораспаковывающиеся архивы (SFX), содержащие безвредные файлы-приманки. Это простая уловка позволяет злоумышленникам внедрять бэкдоры на машины жертв, не поднимая «тревоги».

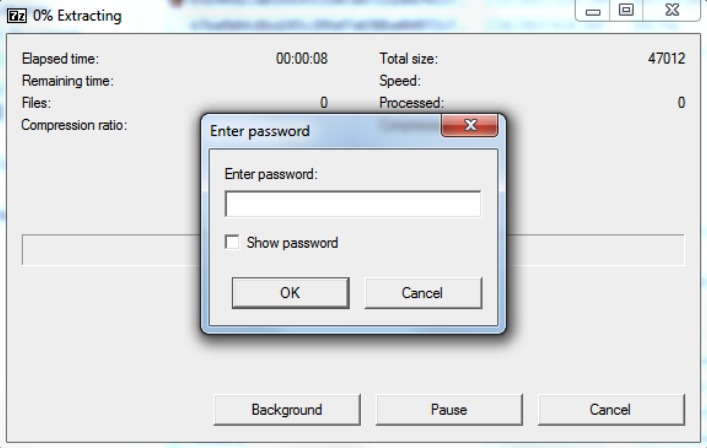

Исследователи напоминают, что самораспаковывающиеся архивы, созданные с помощью таких архиваторов, как WinRAR и 7-Zip, по сути, представляют собой исполняемые файлы, которые содержат архивные данные вместе со встроенной функциональностью для распаковки. Доступ к таким файлам может быть защищен паролем для предотвращения несанкционированного доступа. Изначально SFX-файлы были созданы, чтобы упростить распространение данных среди пользователей, у которых нет архиватора для распаковки.

Защищенный паролем SFX-файл

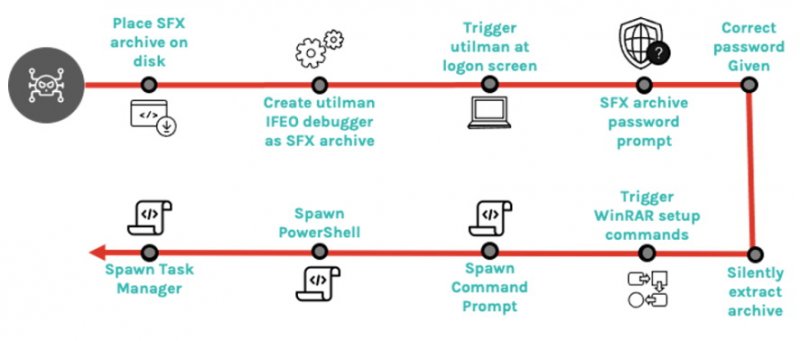

Недавно эксперты Crowdstrike обнаружили злоумышленника, который использовал украденные учетные данные для злоупотребления utilman.exe (приложение специальных возможностей, которое можно запустить до входа пользователя в систему) и настроил его для запуска защищенного паролем SFX-файла, который был предварительно помещен в систему.

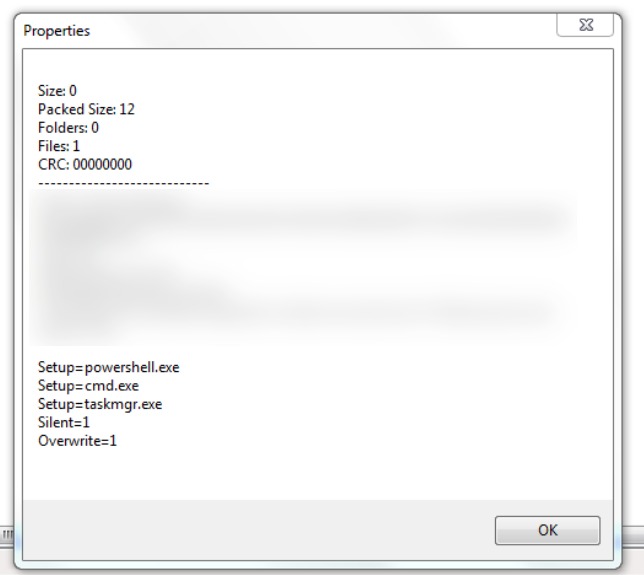

Файл SFX, запускаемый utilman.exe, был защищен паролем и содержал пустой текстовый файл, который служил приманкой. Настоящее предназначение архива заключалось в запуске PowerShell, командной строки Windows (cmd.exe) и «Диспетчера задач» с системными привилегиями.

Дальнейший анализ угрозы показал, что злоумышленник добавил сразу несколько команд, которые запускались после того, как цель распаковала архивный текстовый файл.

Как видно на скриншоте выше, атакующий настроил SFX-архив таким образом, чтобы в процессе извлечения не отображалось диалоговых окон. Также он добавил инструкции по запуску PowerShell, командной строки и «Диспетчера задач».

Дело в том, что WinRAR предлагает набор расширенных настроек для SFX, которые позволяют добавлять список исполняемых файлов для автоматического запуска до или после процесса распаковки, а также перезаписывать существующие файлы в папке назначения, если файлы с таким именем уже существуют.

«Поскольку этот SFX-архив можно запустить с экрана входа в систему, у злоумышленника фактически был постоянный бэкдор, к которому можно получить доступ для запуска PowerShell, командной строки Windows и “Диспетчера задач” с привилегиями NT AUTHORITYYSTEM, если был предоставлен правильный пароль, — объясняют эксперты. — Такой тип атаки, скорее всего, останется незамеченным традиционным антивирусным ПО, которое ищет вредоносное ПО внутри самого архива».

Исследователи напоминают, что пользователям стоит уделять особое внимание самораспаковывающимся архивам и использовать соответствующее ПО для проверки их содержимого и поиска потенциальных скриптов и команд, запланированных для запуска при извлечении.