✔Шифровальщик атакует серверы Confluence и GitLab - «Новости»

ИБ-эксперты MalwareHunterTeam и Tencent Security предупреждают, что хакеры используют эксплоиты для недавно обнаруженных уязвимостей в Confluence и GitLab, чтобы получить доступ к незащищенным серверам, зашифровать файлы, а затем потребовать выкуп за восстановление данных. Подавляющее большинство жертв вымогателей находятся в Китае, Германии и США. Злоумышленники требуют 0,04 биткоина (около 2000 долларов США) за дешифратор.

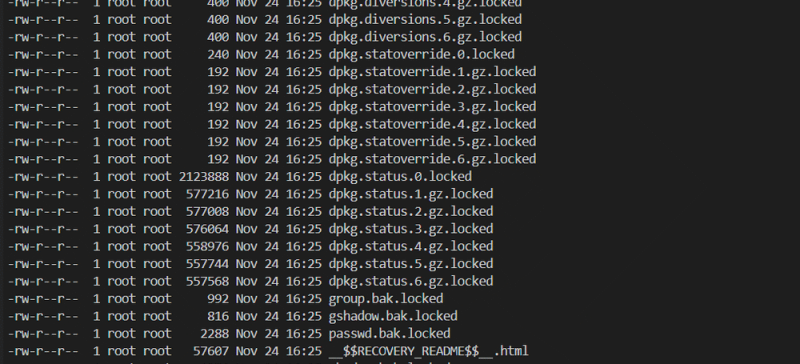

Специалисты пишут, что такие атаки затронули уже сотни серверов, причем шифрованию подвергаются как машины под управлением Windows, так и под управлением Linux. Пострадавшие серверы можно распознать по добавлению ко всем зашифрованным файлам расширения .locked.

После такой атаки взломанный сервер Confluence или GitHub будет возвращать ошибку 404, не позволяя пользователям войти в учетные записи. Администраторы, проводящие расследование, в конечном итоге обнаружат файл с именем __ $$ RECOVERY_README $$ __.html, который содержит требование выкупа.

Издание The Record отмечает, что записка с требованием выкупа идентична сообщению, которое некогда использовал уже несуществующий шифровальщик Cerber, активный в период с 2016 по 2019 год. Однако анализ кода малвари показывает, что это совершенно другой вымогатель, который просто стремится запугать своих жертв и, используя известное имя, заставить их заплатить за восстановление доступа к данным.

По информации Tencent, хакеры эксплуатируют уязвимости CVE-2021-26084 и CVE-2021-22205 для получения доступа к уязвимым серверам. Обе эти проблемы представляют собой ошибки удаленного выполнения кода (RCE), то есть предоставляют злоумышленникам полный контроль над незащищенными системами.

Интересно, что для обеих проблем уже доступны исправления, и ранее эксперты уже предостерегали, что уязвимости используются хакерами (такие сообщения поступали в сентябре и ноябре).