✔Уязвимые серверы Microsoft Exchange атакует ботнет Prometei - «Новости»

Так как патчи для проблем ProxyLogon по-прежнему установили не все, уязвимые серверы Microsoft Exchange продолжают атаковать злоумышленники. Теперь исследователи из компании Cybereason Nocturnus обнаружили ботнет Prometei, который добывает криптовалюту Monero на уязвимых машинах.

В начале марта 2021 года инженеры Microsoft выпустили внеплановые патчи для четырех уязвимостей в почтовом сервере Exchange, которым исследователи дали общее название ProxyLogon (CVE-2021-26855, CVE-2021-26857, CVE-2021-26858 и CVE-2021-27065).

Эти уязвимости можно объединить в цепочку, а их эксплуатация позволит злоумышленнику пройти аутентификацию на сервере Exchange, получить права администратора, установить малварь и похитить данные.

Уже в марте атаки на уязвимые серверы совершали более 10 хак-групп, разворачивая на серверах веб-шеллы, майнеры и шифровальщики.

Согласно статистике, опубликованной Microsoft в прошлом месяце, примерно 92% всех подключенных к интернету серверов Exchange уже получили патчи.

Впервые эта модульная малварь была обнаружена еще в прошлом году. Она способна заражать системы под управлением Windows и Linux, и ранее использовала эксплоит EternalBlue для распространения по скомпрометированным сетям и взлома уязвимых машин.

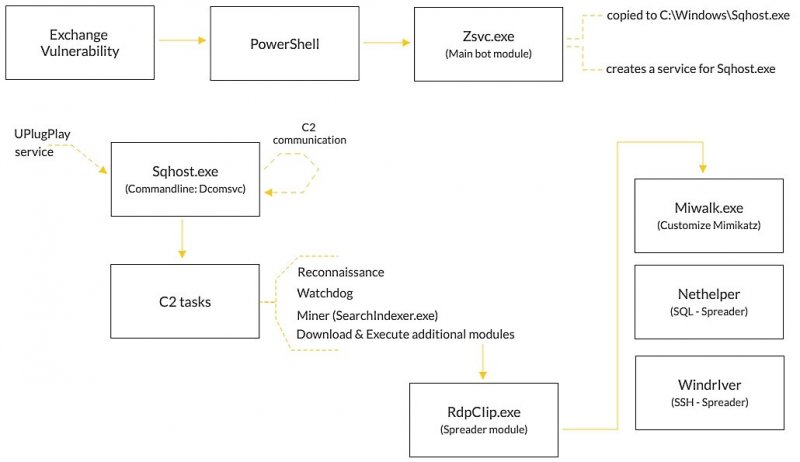

Эксперты Cybereason Nocturnus и вовсе пишут, что Prometei активен как минимум 2016 года (судя по образцам, загруженным на VirusTotal). Недавно ботнет был обновлен и «научился» эксплуатировать уязвимости ProxyLogon. Таким образом, теперь Prometei атакует серверы Exchange, а затем устанавливает на них пейлоды для майнинга, а также старается распространиться дальше по зараженной сети при помощи эксплоитов EternalBlue и BlueKeep, обнаруженных учетных данных и модулей для SSH или SQL.

Обновленная малварь обладает возможностями бэкдора с поддержкой обширного набора команд, включая загрузку и выполнение файлов, поиск файлов в зараженных системах и выполнение программ или команд от имени злоумышленников.

«При желании злоумышленники могут заразить скомпрометированные эндпоинты другими вредоносными программами и сотрудничать с операторами шифровальщиков, продавая им доступ к системам», — предупреждают исследователи.