✔Билдер Quantum помогает создавать вредоносные LNK-файлы - «Новости»

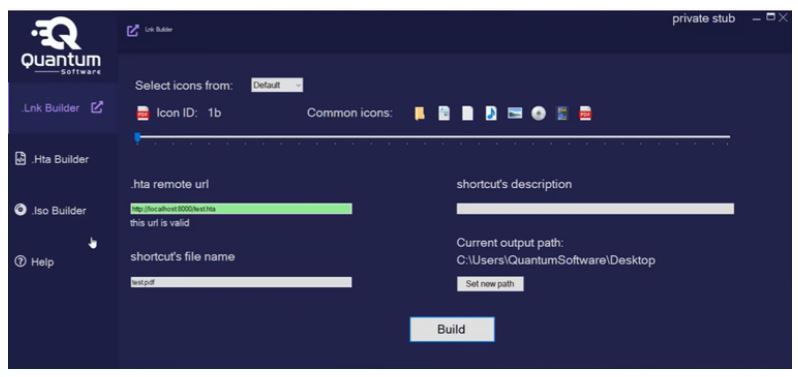

Компания Cyble опубликовала отчет, посвященный новому вредоносному инструменту Quantum Lnk Builder, который недавно начал продаваться на черном рынке, имеет графический интерфейс и позволяет создавать вредоносные файлы ярлыков Windows (.LNK), подделывать расширения, выбирая более чем из 300 иконок, а также обходить UAC и Windows SmartScreen.

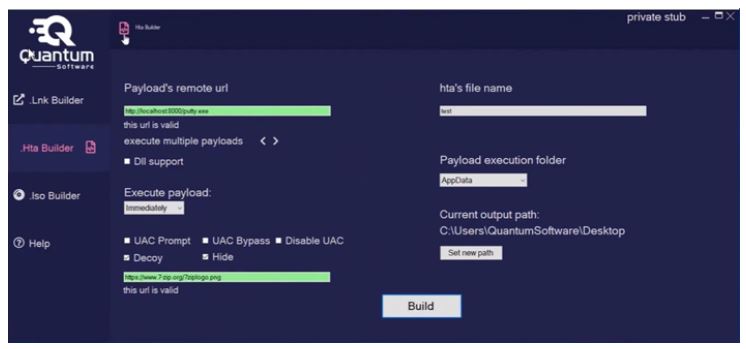

Помимо этого билдер позволяет поместить «нескольких полезных нагрузок в файл .LNK», а также имеет возможности для создания пейлоада в форматах .HTA и .ISO.

Формат LNK представляет собой файлы ярлыков Windows, которые могут содержать вредоносный код и злоупотреблять легитимными системными инструментами, LOLbins (living off the land binaries), включая PowerShell или MSHTA. Из-за этого файлы LNK часто используются для распространения малвари, особенно в фишинговых кампаниях. К примеру, их применяют некоторые известные семейства малвари, включая Emotet, Qbot и IcedID.

«По умолчанию Windows скрывает расширение .LNK, поэтому, если файл назван “имя_файла.txt.lnk”, то пользователю будет видно только “имя_файла.txt”, даже если включена опция отображения расширений файлов», — пишут исследователи.

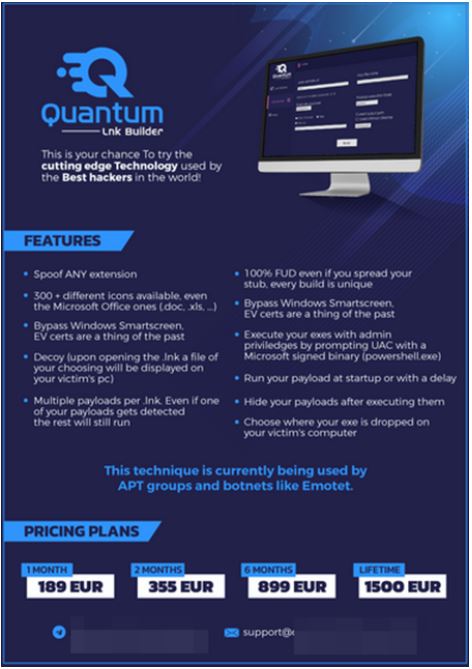

Quantum Builder можно взять в аренду по цене 189 евро в месяц, 355 евро на два месяца, 899 евро на шесть месяцев или оформить пожизненную «лицензию» за 1500 евро.

Как было сказано выше, помимо создания файлов .LNK, Quantum предлагает обход UAC и Windows Smartscreen, возможность загрузки нескольких пейлоадов в один файл LNK, скрытие после выполнения, а также запуск или отложенное выполнение вредоносного кода.

Авторы билдера заявляют, что файлы, сгенерированные с его помощью, на 100% необнаружимы, то есть антивирусные продукты и механизмы защиты ОС не пометят их как подозрительные или опасные.

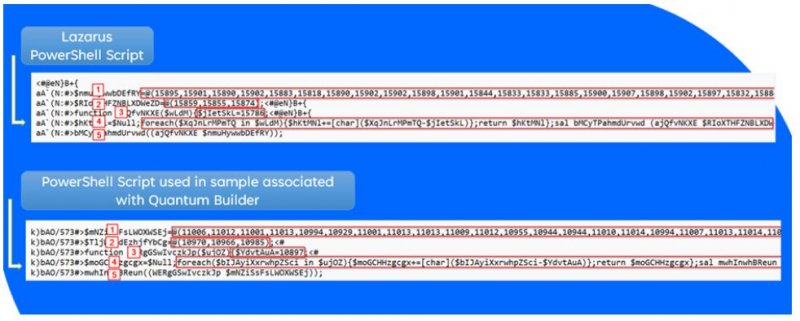

По словам исследователей Cyble, первые вредоносные файлы, созданные с помощью Quantum Builder, была обнаружены еще 24 мая текущего года, и анализ этих вредоносных LNK показал, что применять Quantum для своих атак могут такие известные APT, как Lazarus.

Конкретный файл, изученный специалистами, назывался Password.txt.lnk, и выглядел как текстовый файл с паролем для защищенного PDF-документа, в котором якобы приводился анализ некоего стейблкоина. При открытии файла выполнялся скрипт PowerShell, очень похожий на скрипты, которые хак-группа Lazarus использовала в своих недавних кампаниях.