✔Кроссплатформенный бэкдор SysJoker атакует Windows, macOS и Linux - «Новости»

Эксперты компании Intezer обнаружили новый кроссплатформенный бэкдор SysJoker, который применяется против устройств на Windows, Linux и macOS в рамках кибершпионской кампании.

По данным исследователей, малварь активна как минимум со второй половины 2021 года. Впервые вредонос был обнаружен в декабре 2021 года, во время атаки веб-сервер под управлением Linux, принадлежащий неназванному образовательному учреждению.

Малварь написана на C++ и каждый вариант адаптирован для конкретной операционной системы. При этом все вариации не обнаруживаются защитными решениями, представленными на VirusTotal.

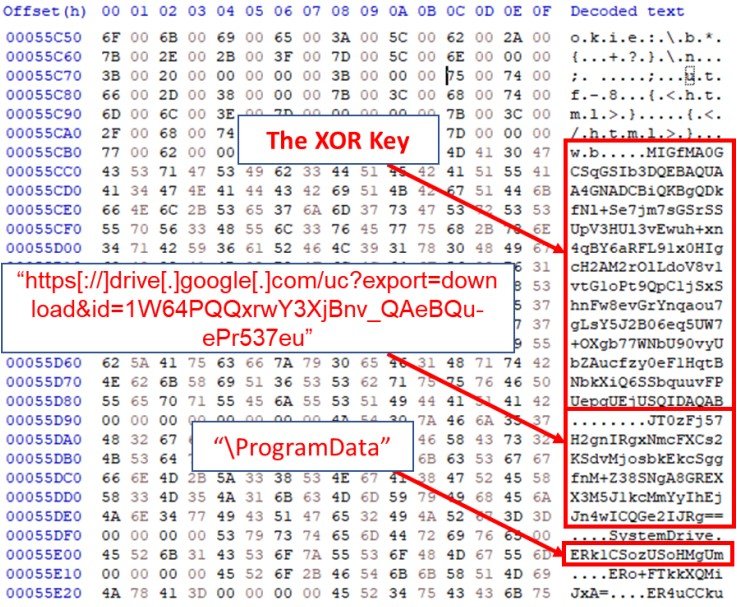

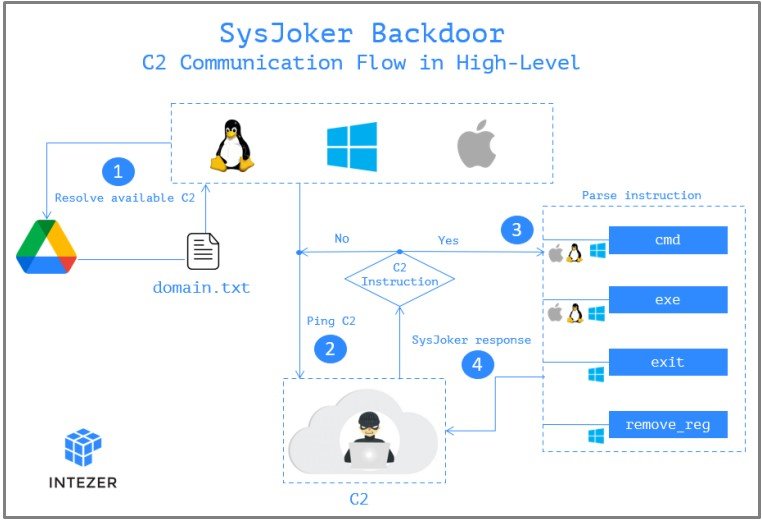

«SysJoker маскируется под системное обновление и генерирует свой C&C-сервер путем декодирования строки, полученной из текстового файла, размещенного на Google Drive. Судя по виктимологии и поведению малвари, мы полагаем, что SysJoker используется в таргетированных атаках», — рассказывают аналитики.

В Windows SysJoker использует дроппер первого уровня в формате DLL, который затем выполняет команды PowerShell и следующие действия: получает файл ZIP SysJoker из репозитория GitHub, разархивирует его в C:ProgramDataecoverySystem и выполняет пейлоад. Малаврь бездействует около двух минут, прежде чем создает новый каталог и копирует себя как Intel Graphics Common User Interface Service (igfxCUIService.exe).

«После SysJoker будет собирать информацию о машине с помощью команд Living off the Land (LOtL). SysJoker использует различные временные текстовые файлы для хранения результатов. Эти текстовые файлы немедленно удаляются, сохраняются как объект JSON, а затем кодируются и записываются в файл microsoft_Windows.dll», — гласит отчет.

Собрав данные, вредонос закрепится в системе, добавив новый ключ реестра (HKEY_CURRENT_USERoftwareMicrosoftWindowsCurrentVersionun). Следующим шагом является вышеупомянутое обращение к управляющему серверу, для которого используется жестко закодированная ссылка на Google Drive.

Когда информация, собранная на первых этапах заражения, отправляется на C&C-сервер, тот отвечает уникальным токеном, который в дальнейшем служит идентификатором зараженной машины. Также управляющий сервер может приказать бэкдору установить дополнительную малварь, выполнить конкретные команды на зараженном устройстве или удалить себя. Отмечается, что последние две функции пока не реализованы до конца.

Исследователи пишут, что версии для Linux и macOS не имеют дроппера в виде DLL, но в целом выполняют те же вредоносные операции на зараженном устройстве.

Пока малварь не связывают с какой-либо конкретной хак-группой, но в Intezer уверены, что SysJoker – дело рук серьезной команды, конечной целью которой является сбор данных и боковое перемещение в сети жертвы, которое в итоге может привести к вымогательской атаке на следующем этапе.