✔Хак-группа FIN8 использует новый бэкдор Sardonic - «Новости»

Аналитики компании Bitdefender обнаружили, что финансово мотивированная хак-группа FIN8 взломала сеть неназванной финансовой организации из США с помощью новой малвари, получившей названии Sardonic.

Данная хак-группа активна по крайней мере с января 2016 года и известна тем, что атакует розничную торговлю, ресторанный и гостиничный бизнес, здравоохранение с целью кражи данных платежных карт из POS-систем. За прошедшие годы исследователи наблюдали в арсенале FIN8 самые разные инструменты и тактики, начиная от различной POS-малвари, включая BadHatch, PoSlurp (PunchTrack), PowerSniff (PunchBuggy, ShellTea), и заканчивая уязвимостями нулевого дня и таргетированным фишингом.

Эксперты Bitdefender рассказывают, что теперь на вооружении группы появился бэкдор Sardonic, написанный на C++. Считается, что злоумышленники устанавливают его в системах своих целей с помощью своих излюбленных методов атак: социальной инженерии или целевого фишинга.

Пока малварь находится в стадии разработки, но уже способна:

- собирать системную информацию;

- выполнять команды на взломанных устройствах;

- задействовать систему плагинов, предназначенную для загрузки и выполнения дополнительной малвари, поставляемой в виде библиотек DLL.

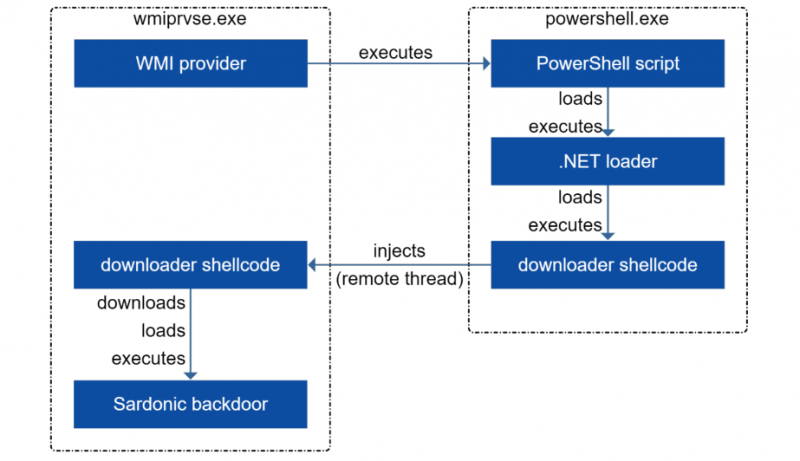

Во время атаки на неназванную финансовую организацию из США бэкдор был развернут и запущен в системах жертв в рамках трехэтапной атаки с использованием PowerShell-скрипта, загрузчика .NET и shellcode-загрузчика. При этом скрипт PowerShell вручную копируется в скомпрометированные системы, а загрузчики доставляются с помощью автоматизированного процесса.

Сообщается, что FIN8 несколько раз хакеры пыталась установить Sardonic на контроллеры домена Windows для повышения привилегий и бокового перемещения по сети организации-жертвы.

«FIN8 продолжает совершенствовать свои возможности и инфраструктуру доставки вредоносного ПО. Известно, что эта высококвалифицированная группировка делает длительные перерывы, чтобы улучшать свои инструменты и тактику, и избегать обнаружения до успешного поражения цели», — резюмируют исследователи.