✔Группа Lazarus использует малварь ThreatNeedle против оборонных предприятий - «Новости»

Эксперты «Лаборатории Касперского» обнаружили новую кампанию хак-группы Lazarus, направленную на оборонную промышленность. Во время атак хакеры использовали малварь ThreatNeedle, относящуюся к кластеру Manuscrypt (также известен как NukeSped).

Северокорейская хак-группа Lazarus активна как минимум с 2009 года и известна масштабными кампаниями кибершпионажа, атаками на криптовалютный рынок, а также операциями с использованием шифровальщиков. В последние годы группировка сосредоточила свои атаки на финансовых учреждениях по всему миру, однако с начала 2020 года среди целей злоумышленников оказались и предприятия оборонной промышленности.

«Лаборатория Касперского» получила возможность более детально исследовать такую атаку, когда одна из пострадавших организаций обратилась за помощью. Эксперты компании обнаружили в сети пострадавших бэкдор ThreatNeedle, ранее замеченный в атаках на криптовалютные компании.

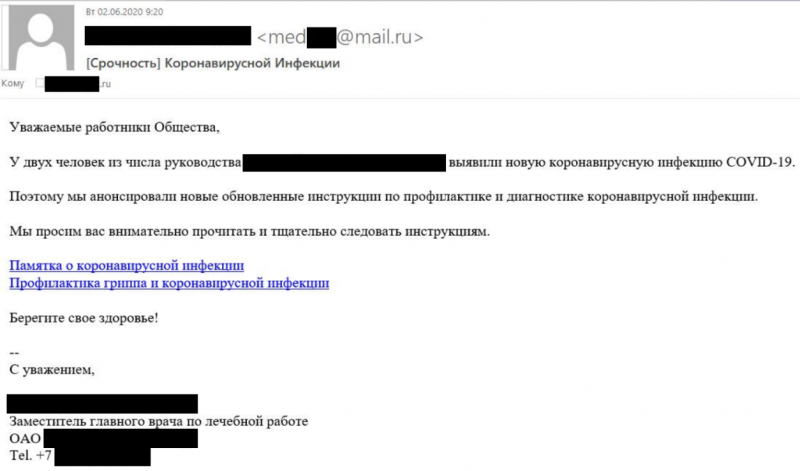

Начальное заражение происходило посредством фишинга: злоумышленники направляли целям письма с вредоносными документами Microsoft Word или ссылками на такие документы, размещенные на удаленном сервере. В письмах хакеры сделали ставку на актуальную тему — профилактику и диагностику COVID-19. Эти послания были написаны якобы от имени сотрудника медицинского центра, входящего в состав атакованной организации.

Пример фишингового письма

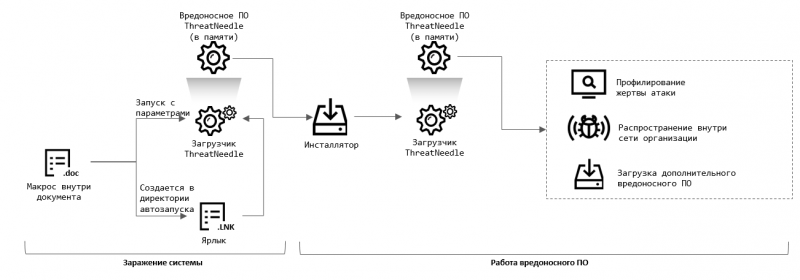

Если пользователь открывал вредоносный документ и разрешал выполнение макросов, малварь приступала к многоэтапной процедуре развертывания, а после установки ThreatNeedle злоумышленники получали практически полный контроль над устройством.

Одна из наиболее интересных деталей этой кампании связана с тем, как злоумышленники преодолели сегментацию сети. Сеть атакованного предприятия была разделена на два сегмента: корпоративный (сеть, компьютеры которой имеют доступ к интернету) и изолированный (сеть, компьютеры которой содержат конфиденциальные данные и не имеют доступа к интернету). При этом, согласно политикам безопасности, любая передача информации между этими сегментами запрещена, то есть они должны быть полностью разделены. Но на деле администраторы имели возможность подключения к обоим сегментам для настройки и оказания технической поддержки пользователям в обеих зонах.

Lazarus удалось получить учетные данные от маршрутизатора, используемого администраторами для подключений к изолированной и корпоративной сетям. Изменив его настройки и установив дополнительное ПО, они смогли превратить его в хостинг для малвари в сети предприятия. После этого маршрутизатор использовался для проникновения в изолированный сегмент, вывода данных из него и отправки их на командный сервер.

Исследователи отмечают, что основной целью данной атаки явно была кража интеллектуальной собственности.

Общая схема атаки

«Lazarus была, возможно, самой активной кибергруппой в 2020 году и, похоже, остается таковой. В январе 2021 года команда анализа угроз Google Threat Analysis Team сообщила, что Lazarus использует тот же бэкдор для атак на исследователей в области кибербезопасности. Мы полагаем, что неоднократно увидим ThreatNeedle в будущем, и продолжим следить за этим бэкдором», — комментирует Сеонгсу Парк (Seongsu Park), старший эксперт команды GReAT.

«Lazarus — не только сверхактивная группа, но и весьма продвинутая. Злоумышленники не только преодолели сегментацию сети, но и провели тщательное исследование, чтобы создать персонализированную и эффективную фишинговую рассылку и кастомизированные инструменты для передачи украденной информации на удалённый сервер. Предприятиям необходимо принимать дополнительные меры безопасности для защиты от такого рода кампаний кибершпионажа», — добавляет Вячеслав Копейцев, старший эксперт Kaspersky ICS CERT.