✔Обнаружена группировка хакеров-наемников CostaRicto - «Новости»

Специалисты компании BlackBerry рассказали об обнаружении группировки хакеров по найму, названной CostaRicto.

Это уже пятая группа хакеров-наемников, выявленная экспертами в текущем году. Так, еще весной специалисты Google Threat Analysis Group предупреждали, что количество таких группировок растет, и ранее в этом году ИБ-специалисты уже рассказывали о наемных хакерах BellTrox (она же Dark Basin), DeathStalker (она же Deceptikons), Bahamut и еще безымянной хакерской команде.

Интересно, что многие группировки такого рода в итоге оказывались связаны с Индией: BellTrox удалось связать с индийской компанией и Bahamut тоже подозревают в похожих связях. В связи с этим в отчете BlackBerry отдельно подчеркивается, что происхождение и местонахождение CostaRicto пока неизвестны.

Зато эксперты установили, что хакеры организовывали атаки по всему миру, в том числе в разных странах Европы, Америки, Азии, Австралии и Африки. BlackBerry заявляет, что больше всего пострадавших от CostaRicto находятся в Южной Азии (особенно в Индии, Бангладеш и Сингапуре). Отсюда эксперты делают вывод, что злоумышленники тоже могут базироваться в этом регионе. Хотя «профили жертв CostaRicto различаются», большая часть пострадавших — это различные финансовые учреждения.

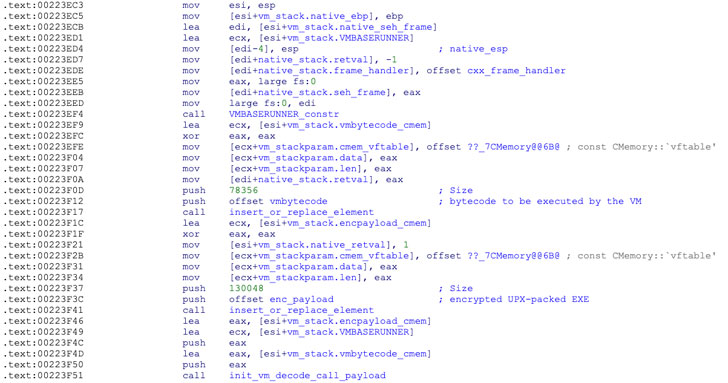

Отчет BlackBerry гласит, что группировка CostaRicto в основном использует специально разработанные и ранее неизвестные вредоносные программы, но вместе с тем не применяет в своих операциях никаких инновационных методов атак. К примеру, большинство их атак группы строятся вокруг украденных учетных данных или обычного целевого фишинга. Такие вредоносные письма обычно содержат троян-бэкдор, который BlackBerry отслеживает как Sombra или SombRAT.

Данный троян обеспечивает операторам CostaRicto доступ к зараженным хостам, помогает обнаруживать на них конфиденциальные файлы и похищать важные документы. Украденные данные обычно передаются на управляющий сервер хакеров, который размещается в даркнете и доступен только через Tor. Кроме того, зараженные хосты обычно подключаются к серверам злоумышленников через несколько прокси и SSH-туннели, чтобы скрыть вредоносный трафик от посторонних глаз.

Все изученные образцы малвари, написанной CostaRicto, были датированы октябрем 2019 года, хотя другие доказательства, найденные на серверах группировки, свидетельствуют о том, что хакеры могут быть активны как минимум с 2017 года.

Также в отчете отмечается, что исследователи обнаружили некоторые совпадения атак CostaRicto с предыдущими кампаниями русскоязычной хак-группы APT28, которую связывают с российским правительством. Впрочем, BlackBerry пишет, что этой "перекрытие" скорее всего было случайностью.