✔Positive Technologies: хак-группа Winnti атаковала разработчиков ПО в России - «Новости»

Xakep #256. Боевой Linux

- Содержание выпуска

- Подписка на «Хакер»

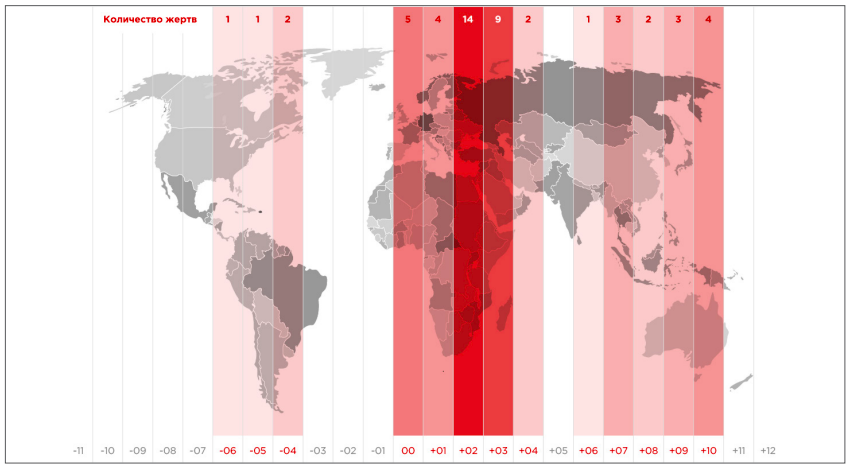

Эксперты Positive Technologies выявили новую атаку китайской хак-группы Winnti (она же Suckfly, APT41, Wicked Panda, Barium и так далее), а также изучили ее новый инструментарий и инфраструктуру. По данным компании, сейчас заражены несколько десятков ПК по всему миру (более 50), включая Россию, США, Японию, Южную Корею, Германию, Монголию, Беларусь, Индию, Бразилию и так далее. То есть карта часовых поясов атакованных устройств совпадает с традиционной географией интересов хакеров.

Некоторые скомпрометированные организации аналитикам удалось идентифицировать, и все они получили соответствующие уведомления об имеющихся рисках по линии национальных CERT. Среди них, в числе прочих, оказались пять разработчиков ПО для финансовых организаций из Германии и России. Судя по всему, в ряде случаев речь шла об атаках на цепочку поставок (supplychain) на ранних этапах. В частности, атакованные производители специфического ПО, являющиеся доверенным поставщиком ПО для целого ряда компаний, с большой долей вероятности могут быть использованы как плацдарм для дальнейшего развития атаки.

«Как показывает практика, все большую популярность среди АРТ-группировок приобретают атаки на организации через менее защищенных партнеров, поставщиков, клиентов и так далее. Фишинг такого типа входит сегодня в топ-3 наиболее эффективных и часто используемых методов атаки, ― комментирует Николай Мурашов, заместитель директора Национального координационного центра по компьютерным инцидентам. ― Нередко атакам подвергаются и IT-компании: примерно треть всех атак АРТ-группировок на территории России в последние годы приходится на организации, занимающиеся разработкой ПО и системной интеграцией. Эти атаки ― supplychain и trusted relationship — часто оказываются частями сложных атак на промышленные, государственные организации или банки».

«Атаки типа supplychain весьма трудны в реализации, но при этом остаются наиболее опасными, ― отмечает Денис Кувшинов, ведущий специалист отдела исследования угроз ИБ PositiveTechnologies. ― Например, при компрометации разработчика ПО злоумышленники могут встроить в обновление ПО код, предназначенный для сбора информации и отправки ее на управляющий сервер злоумышленников. И только по итогам такой разведки, если скомпрометированная организация заинтересует злоумышленников, на уже зараженную машину будет загружен полноценный бэкдор для исследования сети и, скажем, кражи необходимых данных».

Кроме того, в рамках исследования специалисты выявили бэкдор xDll, неизвестный ранее, а также ряд других образцов малвари, как уже известной, так и новой (SkinnyD, Python-бэкдор).

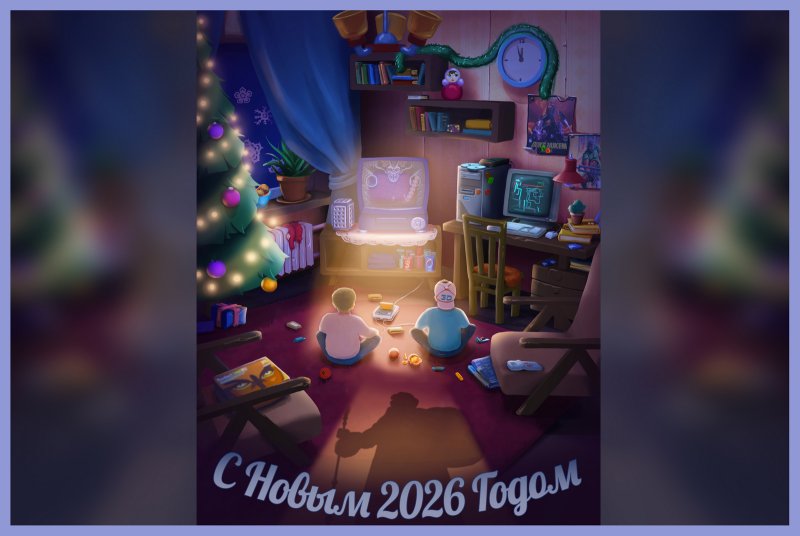

Сетевая инфраструктура группы на начальном этапе анализа

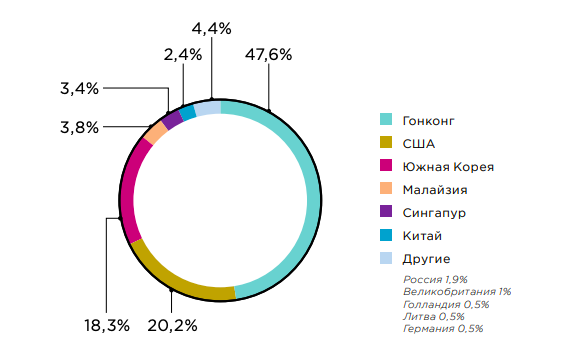

Сообщается, что новая инфраструктура группы стремительно разрастается: было выявлено более 150 IP-адресов управляющих серверов и не менее 147 доменов, связанных с этими адресами. Так, около половины серверов группировки находятся в Гонконге. IP-адреса распределены по 45 уникальным провайдерам, при этом более половины серверов сконцентрированы на IP-адресах шести провайдеров, пять из которых находятся в Азии — в Гонконге, Китае, Южной Корее.

Во время исследования инфраструктуры хакеров специалисты Positive Technologies наблюдали, как злоумышленники многократно переводили домены с одного IP-адреса на другой. Компания объясняет, что это свидетельствует об активной фазе атаки.

При этом во время исследования эксперты обнаружили пересечения новой инфраструктуры Winnti с инфраструктурой других хак-групп, что может свидетельствовать о причастности Winnti к другим атакам. В частности был найден бэкдор ShadowPad, который используется Winnti, а во время изучения его инфраструктуры были замечены связанные домены, ранее использовавшиеся при атаках на организации в России, Белоруссии, Южной Корее и Японии. Ранее считалось, что эти атаки проводили группы ТА459 и Tontoteam и Nettraveller, но, возможно, это не так.

По словам экспертов, в последнем случае не исключен факт переиспользования инфраструктуры группировки Nettraveller для маскировки активности (своего рода аренда инфраструктуры). Однако область атак, их географическая и отраслевая привязка в значительной мере пересекаются с областью интересов Winnti, поэтому можно предположить, что за всеми этими атаками на самом деле стоит одна и та же преступная группа, а атрибуция ранее была неверна.

Winnti известна ИБ-экспертам с 2012 года. Ключевые интересы группы ― шпионаж и получение финансовой выгоды. За все время активности этой группировки ее жертвами становились компании авиационно-космической промышленности, энергетики, фармацевтической, финансовой и телекоммуникационной отраслей и даже игровой индустрии.

Основной арсенал хакеров составляет малварь собственной разработки, а во время кампаний Winnti использует сложные методы атак, в числе которых атаки на цепочку поставок и watering hole.