✔Антивирус Triofox применялся для развертывания инструментов удаленного доступа - «Новости»

Исследователи Google предупреждают: хакеры эксплуатируют критическую уязвимость в Gladinet Triofox для удаленного выполнения кода с правами SYSTEM, обходя аутентификацию и получая полный контроль над системой.

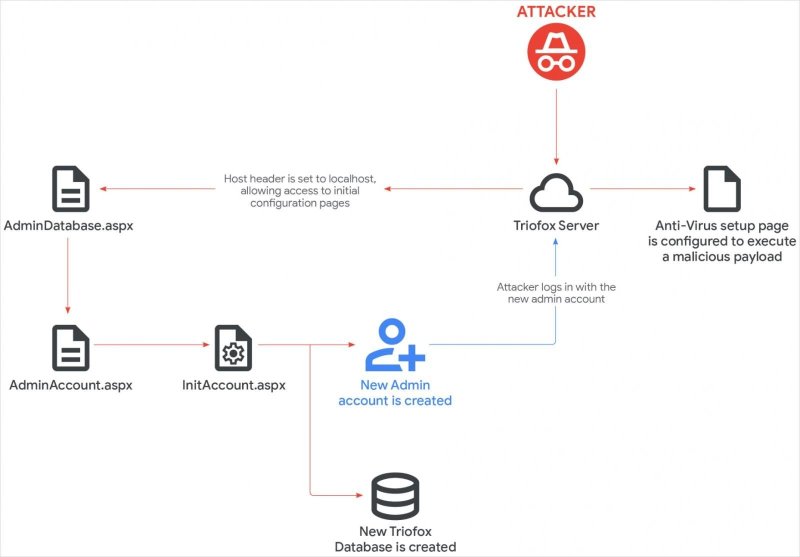

Уязвимость получила идентификатор CVE-2025-12480 (9,1 балла по шкале CVSS) и связана с логикой контроля доступа: административные права предоставляются, если запрос исходит от localhost. Это позволяет злоумышленникам подделывать HTTP-заголовок Host и проникать в систему без пароля, объясняют эксперты Google Threat Intelligence Group (GTIG).

Отмечается, что если необязательный параметр TrustedHostIp не настроен в web.config, проверка localhost становится единственным барьером, оставляя установки с настройками по умолчанию уязвимыми.

Патч для CVE-2025-12480 вошел в версию 16.7.10368.56560, вышедшую 26 июля, и эксперты Google подтвердили производителю, что проблема закрыта.

Однако специалисты пишут, что уже фиксируют вредоносную активность, связанную с этим багом. К примеру, в августе хакерская группа, обозначенная как UNC6485, атаковала серверы Triofox, работающие под управлением устаревшей версии 16.4.10317.56372.

В рамках этой атаки злоумышленники эксплуатировали встроенный антивирус Triofox. Так, отправив GET-запрос с localhost в HTTP Referer, хакеры получили доступ к странице конфигурации AdminDatabase.aspx, которая запускается для настройки Triofox после установки. После этого атакующие создали новую учетную запись администратора Cluster Admin, а затем загрузили вредоносный скрипт.

Хакеры настроили Triofox таким образом, чтобы путь к этому скрипту использовался в качестве местоположения антивирусного сканера. В итоге файл наследовал права родительского процесса Triofox и запускался в контексте учетной записи SYSTEM.

Далее скрипт запускал PowerShell-загрузчик, скачивавший установщик Zoho UEMS. С помощью Zoho UEMS атакующие развертывали Zoho Assist и AnyDesk для получения удаленного доступа и бокового перемещения, а также использовали Plink и PuTTY для создания SSH-туннелей к RDP-порту (3389) хоста.

Эксперты рекомендуют пользователям как можно скорее обновить Triofox до новейшей версии 16.10.10408.56683 (выпущена 14 октября), провести аудит учетных записей администраторов и убедиться, что встроенный антивирус не запускает никакие несанкционированные скрипты.