✔MEGANews. Cамые важные события в мире инфосека за сентябрь - «Новости»

Kali Linux 2025.3

Разработчики представили Kali Linux 2025.3 — третий релиз текущего года, в котором появились десять новых инструментов, поддержка Nexmon и улучшения NetHunter.

Nexmon представляет собой фреймворк для патчинга прошивок Wi-Fi-чипов Broadcom и Cypress, который позволяет включать режим мониторинга и осуществлять инъекции фреймов. Его поддержка анонсирована в июле 2025 года, когда пользователям Raspberry Pi пообещали расширенные функции, связанные с Wi-Fi.

В Kali 2025.1 мы изменили способ упаковки ядра Raspberry Pi, а также перешли на новую основную версию, — пишут разработчики. — Теперь вернулась поддержка Nexmon и Raspberry Pi 5! Другие устройства, помимо Raspberry Pi, тоже могут использовать Nexmon.

Кроме того, в этом релизе ряд обновлений получили Kali NetHunter (включая поддержку Samsung S10) и Kali NetHunter Car Hacking (включая обновленный UI и множество исправленных багов). Также команда Kali пообещала в будущем выпустить видео о том, как использовать CARsenal, с наглядной демонстрацией различных возможностей.

Что касается новых инструментов, в Kali Linux 2025.3 их насчитывается десять:

Caido — клиентская часть набора инструментов для аудита веб‑безопасности caido (графический/десктопный интерфейс, он же основной интерфейс);

Caido-cli — серверная часть caido;

Detect It Easy (DiE) — определение типов файлов;

Gemini CLI — опенсорсный ИИ‑агент, который привносит возможности Gemini в терминал;

krbrelayx — набор инструментов для relay-атак Kerberos и злоупотребления неограниченным делегированием;

ligolo-mp — многопользовательское решение для пивотинга;

llm-tools-nmap — позволяет LLM проводить сетевую разведку и поиск уязвимостей через Nmap;

mcp-kali-server — MCP-конфигурация для подключения ИИ‑агента к Kali;

patchleaks — анализирует патчи и дает подробное описание уязвимостей, чтобы их можно было быстро проверить или эксплуатировать;

vwifi-dkms — настройка фиктивных Wi-Fi-сетей, установка соединений и отключение от них.

Среди других изменений и улучшений в этой версии можно перечислить:

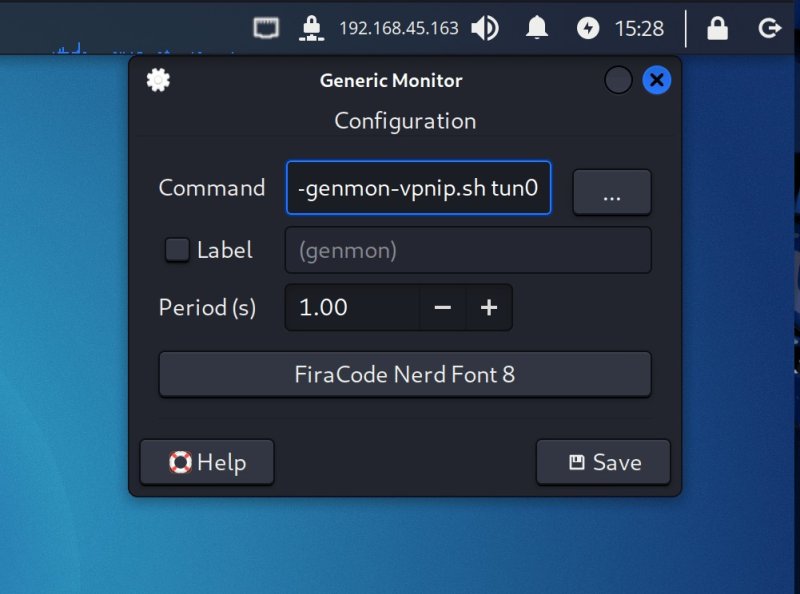

- плагин VPN IP panel в Xfce теперь дает возможность выбрать отслеживаемый интерфейс для удобного копирования IP-адреса VPN-соединения в буфер обмена;

- Kali прекращает поддержку ARMel (Acorn RISC Machine, little-endian);

- появилась возможность устанавливать модули ядра с Magisk, но разработчики предупреждают, что пока это экспериментальная версия.

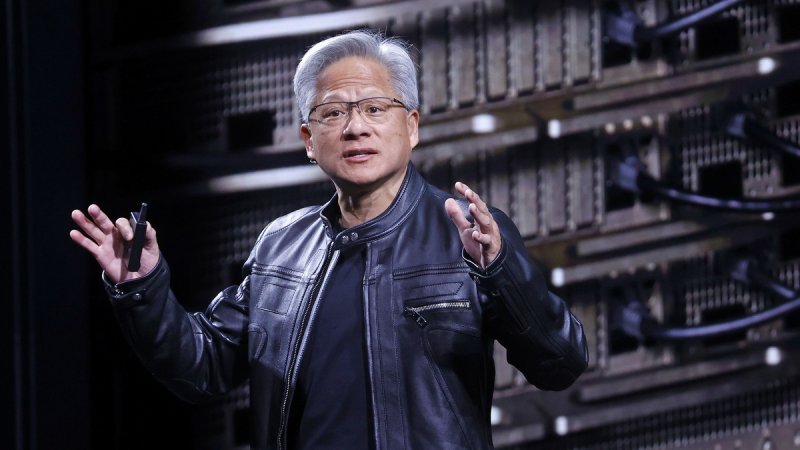

Глава Nvidia о рабочих профессиях

В интервью британскому телеканалу Channel 4 президент и главный исполнительный директор Nvidia Дженсен Хуанг рассказал, что, по его мнению, в будущем будут очень востребованы рабочие профессии, например электрики и сантехники.

Дело в том, что повсеместное внедрение ИИ потребует постройки гигантских дата‑центров. А для их работы понадобятся новые подстанции, прокладка кабелей, системы охлаждения, новое оборудование и его обслуживание и так далее.

Хуанг полагает, что из‑за ИИ произойдет перераспределение ценностей: программирование станет более доступным, однако физический мир с его электричеством, водопроводом, системами охлаждения и безопасности никуда не исчезнет, и экономикам потребуется множество специализированного персонала, который умеет «работать руками»:

Если вы электрик, сантехник или плотник, нам понадобятся сотни тысяч таких специалистов, чтобы построить все эти «ИИ‑фабрики». Сектор квалифицированных рабочих во всех экономиках будет переживать бум. Вам придется строить, придется продолжать удваивать и удваивать усилия каждый год. Я полагаю, что здесь, в Великобритании, вы будете строить инфраструктуру для ИИ десятилетиями.

Неисправленная уязвимость OnePlus

Специалисты Rapid7 обнаружили уязвимость в нескольких версиях OxygenOS (ОС на базе Android, использующейся в устройствах OnePlus). Баг позволяет любому установленному приложению получать доступ к данным и метаданным SMS-сообщений без разрешений и взаимодействия с пользователем.

Проблема получила идентификатор CVE-2025-10184, и исследователи предупреждают, что она до сих пор не исправлена. Производитель долгое время не отвечал на сообщения специалистов Rapid7, которые пытались наладить контакт с мая 2025 года. В итоге эксперты приняли решение обнародовать технические детали уязвимости вместе с proof-of-concept-эксплоитом.

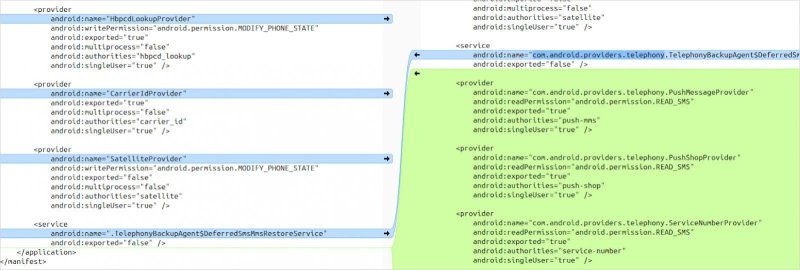

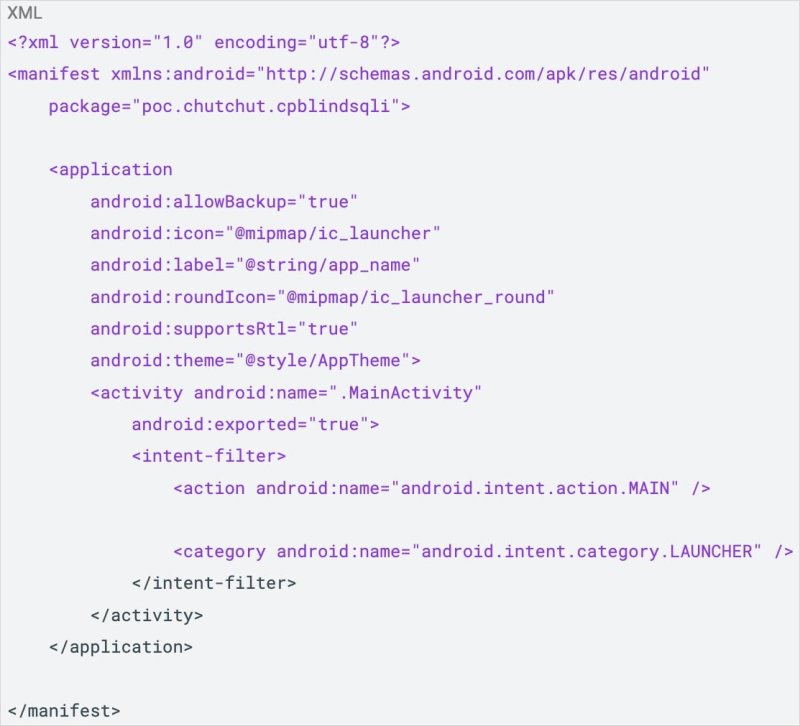

Уязвимость возникла из‑за того, что OnePlus изменил стандартный пакет Android Telephony, добавив дополнительные экспортируемые контент‑провайдеры, вроде PushMessageProvider, PushShopProvider и ServiceNumberProvider. В манифесте этих провайдеров не объявлено разрешение на запись для READ_SMS, что оставляет их открытыми для любого приложения по умолчанию, даже если у него нет связанных с SMS разрешений.

Более того, пользовательский ввод не очищается, что позволяет осуществлять так называемые слепые SQL-инъекции для восстановления содержимого SMS из БД устройства, брутфорсом извлекая по одному символу за раз. Как объясняют в Rapid7:

Повторяя этот алгоритм для каждого символа в каждой строке из подзапроса, можно извлечь содержимое базы данных — возвращаемое значение метода update покажет, угадали вы символ или нет.

Таким образом, невзирая на то, что разрешение на чтение SMS настроено правильно, разрешение на запись — нет, и это позволяет извлечь SMS-контент при выполнении определенных условий:

- таблица должна содержать хотя бы одну строку, чтобы update() мог вернуть результат rows changed;

- провайдер должен разрешать insert(), чтобы атакующий имел возможность создать фиктивную строку для операций, если таблица пуста;

- таблица sms должна находиться в том же файле SQLite, потому что внедренный подзапрос должен иметь к ней доступ.

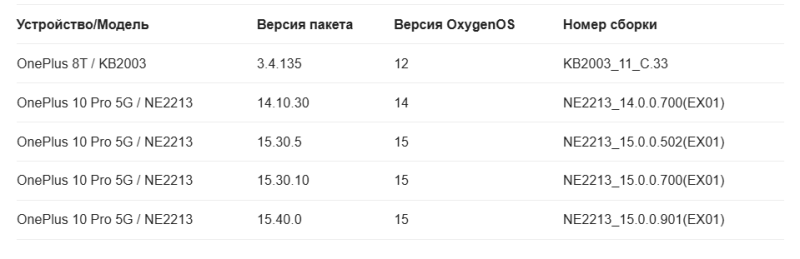

Уязвимость затрагивает все версии OxygenOS с 12-й по новейшую 15-ю, построенную на Android 15. Исследователи сообщают, что протестировали и подтвердили наличие уязвимости в OnePlus 8T и 10 Pro с различными версиями OxygenOS и номерами Telephony-пакетов. Подчеркивается, что другие устройства тоже могут быть уязвимы.

Исследователи объясняют:

Хотя номера сборок в приведенной таблице специфичны для тестовых устройств, поскольку проблема затрагивает основной компонент Android, мы ожидаем, что эта уязвимость влияет и на другие устройства OnePlus с указанными версиями OxygenOS. То есть это не аппаратно‑специфичная проблема.

Вскоре после публикации отчета Rapid7 представители OnePlus признали наличие проблемы и сообщили, что уже занимаются ее изучением.

До выхода патчей пользователям рекомендуется свести количество установленных приложений на устройстве OnePlus к минимуму, доверять только проверенным разработчикам и отказаться от использования двухфакторной аутентификации через SMS в пользу OTP-приложений (например, Google Authenticator).

Поскольку пока SMS на устройствах OnePlus неправильно изолированы, конфиденциальные коммуникации рекомендуется вести только в приложениях со сквозным шифрованием.

Создание минуты дипфейка стоит от 30 долларов США

- Специалисты «Лаборатории Касперского» изучили объявления в даркнете с предложениями по созданию видео- и аудиодипфейков в реальном времени. Стоимость такой услуги зависит от сложности фальшивого контента и его длительности и начинается от 50 долларов США для видео и от 30 долларов США для голосовых дипфейков.

- Теперь злоумышленники предлагают генерацию поддельного голосового и визуального контента в режиме реального времени, и стоимость их услуг значительно снизилась: еще в 2023 году стоимость создания одной минуты дипфейк‑видео доходила до 20 тысяч долларов США.

«Белые списки» Минцифры

СМИ ознакомились с Реестром социально значимых сервисов, рекомендованным Минцифры. В «белый список» ресурсов, которые будут работать во время отключения мобильного интернета, якобы планируют включить 57 сервисов, включая «Фонбет» и «Пикабу». Но в Минцифры не подтвердили эту информацию.

В начале сентября Министерство цифрового развития, связи и массовых коммуникаций перечислило наиболее востребованные и социально значимые российские сервисы и сайты, которые будут доступны российским пользователям в периоды ограничений работы мобильного интернета по причине безопасности.

Также в Минцифры рассказали, что операторы связи уже разработали специальное техническое решение, позволяющее не блокировать такие ресурсы, и уже обеспечивают доступ к этим сервисам в пилотном режиме.

Тогда в Telegram-канале Минцифры был опубликован список интернет‑сервисов, которые останутся доступными во время ограничений. Отмечалось, что список будет пополняться, но в настоящее время в него входят:

- сервисы «Вконтакте», «Одноклассники», Mail.ru и национальный мессенджер Max;

- сервисы «Госуслуг»;

- сервисы «Яндекса»;

- маркетплейсы Ozon и Wildberries;

- Avito;

- «Дзен»;

- Rutube;

- официальный сайт платежной системы «Мир»;

- сайты правительства и администрации президента России;

- федеральная платформа дистанционного электронного голосования (ДЭГ);

- операторы связи «Билайн», «Мегафон», МТС, «Ростелеком» и T2.

При этом СМИ со ссылкой на собственные источники писали, что позже в «белый список» Минцифры могут включить около 80 компаний, входящих в Ассоциацию компаний интернет‑торговли (АКИТ, включает Ozon, Wildberries, «М.Видео», «Ситилинк», Lamoda, «Сбермаркет», «Детский мир» и так далее). Также, по информации СМИ, в список вошли:

- сервисы Сбербанка, Альфа‑банка, Т‑Банка, Газпромбанка и Национальной системы платежных карт (НСПК);

- «Кинопоиск»;

- онлайн‑карты 2GIS;

- сайт магазина «Магнит».

Как позже сообщило издание «Коммерсант», журналистам которого удалось ознакомиться с Реестром социально значимых сервисов, в настоящее время список ресурсов включает 57 сервисов, которые должны войти в перечень:

- «Яндекс», «Вконтакте», «Одноклассники», Mail.ru, Ozon, Wildberries, «Дзен», «Госуслуги», Avito;

- Т‑Банк, Сбербанк, ВТБ, Альфа‑банк, Банки.ру;

- Rutube, 2GIS, «Ростелеком», «МегаФон», «Вымпелком», МТС и Т2;

- РЖД, Gismeteo, ритейлер DNS, «Почта России»;

- НСПК, ЮниКредит Банк, ГПБ‑банк, Совкомбанк, Московский кредитный банк, банк «ФК Открытие», Росбанк, Промсвязьбанк, Райффайзенбанк, Россельхозбанк;

- Сайты правительства, АП и ФНС, ресурсы дистанционного электронного голосования, ПОС и «Госвеб»;

- X5 Retail Group, «Магнит», «Кинопоиск» и «Иви», платформа HH.ru;

- «Комсомольская правда», «РИА Новости», «Лента.ру», РБК и Pikabu;

- TuTu.ru, «Аптека.ру», букмекер «Фонбет», сервис продажи авто «Дром», DRIVE2, IXBT, сайт «Лемана ПРО».

Однако в Минцифры не подтвердили эту информацию. В Telegram-канале ведомства появилось новое сообщение, согласно которому включать в «белые списки» сайт букмекерской компании «Фонбет» не планируется:

Мы не подтверждаем распространившуюся в СМИ информацию о новом перечне сайтов и сервисов, которые будут доступны в режиме ограничений работы мобильного интернета — так называемом белом списке.

По данным ряда изданий, в перечень якобы включен такой сайт, как «Фонбет». Это не соответствует действительности, сайт букмекерской компании включать не планируют.

Сейчас перечень интернет‑ресурсов, которые на втором этапе войдут в список платформ, доступных в периоды ограничений работы мобильного интернета, еще формируется. В обновленный список также будут включены СМИ, банки, аптеки.

На первом этапе в список уже вошли популярные интернет‑ресурсы, которыми ежедневно пользуются миллионы россиян. Перечень цифровых платформ будет пополняться на основе рейтинга наиболее популярных интернет‑ресурсов России.

Кроме того, в пресс‑службе ведомства уточнили, что перечень ресурсов будет расширен в несколько этапов и в него войдут сайт МЧС, порталы Государственной думы, Совета Федерации и Генеральной прокуратуры.

Рынок шпионского ПО растет

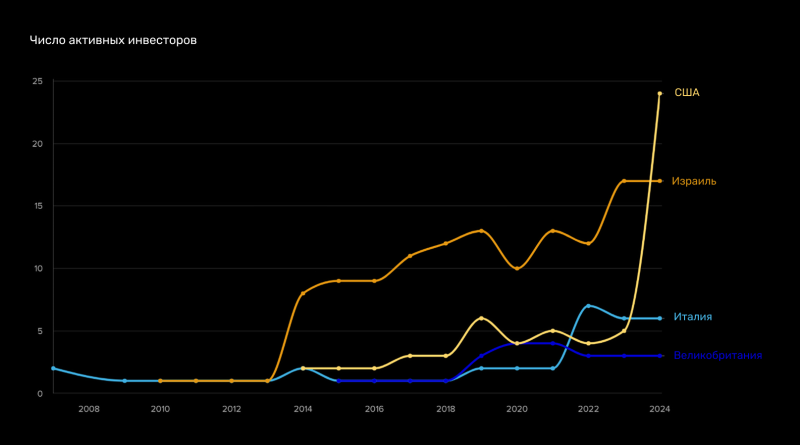

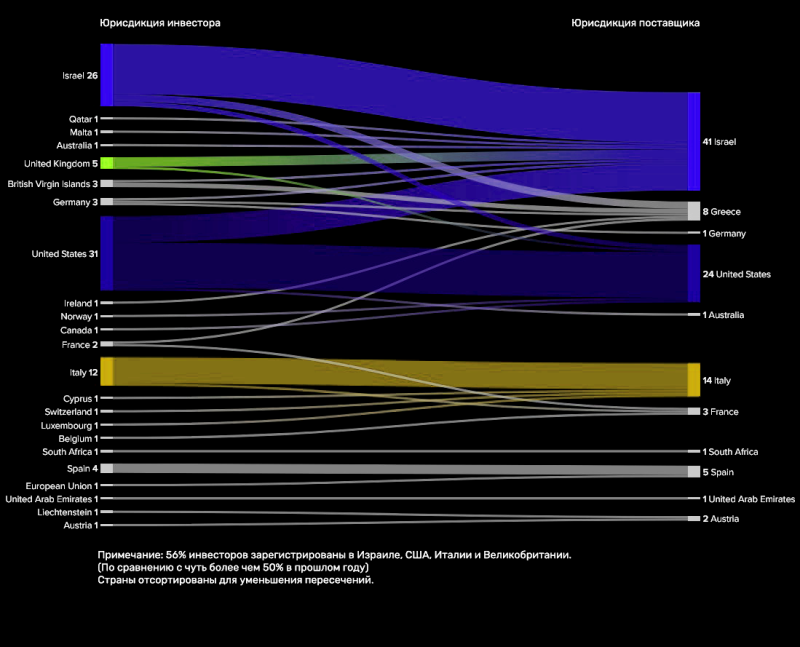

- По данным Atlantic Council, индустрия шпионского ПО переживает бум, поскольку инвесторы все чаще обращают внимание на эту этически сомнительную, но весьма прибыльную область.

- Исследование охватило 561 организацию из 46 стран мира за период с 1992 по 2024 год. При этом специалистам удалось выявить 34 новых инвестора в спайварь, что довело их общее количество до 128 (по сравнению с 94 в 2024 году).

- Наибольший интерес к шпионскому ПО проявляют американские организации: в США было выявлено 20 новых компаний‑инвесторов, а их общее число достигло 31, что значительно превосходит другие страны, включая Израиль, Италию и Великобританию.

- Число инвесторов в ЕС и Швейцарии составило 31, при этом на Италию приходится наибольшая доля — 12 инвесторов. Количество компаний‑инвесторов в Израиле составляет 26.

- Глобальный рынок шпионского ПО «растет и развивается», по словам экспертов. Теперь он включает 4 новых поставщика, 7 новых реселлеров или брокеров, 10 новых поставщиков услуг и 55 новых лиц, связанных с отраслью.

- Исследователи пишут, что это создает разветвленную и непрозрачную цепочку поставок шпионского ПО, из‑за которой становится крайне сложно разобраться в корпоративных структурах, юрисдикционных манипуляциях и мерах ответственности.

Премия Дарвина для ИИ

Открыт прием номинантов на премию Дарвина в области искусственного интеллекта (AI Darwin Awards). Целью создателей премии является высмеивание не самого ИИ, а последствий его применения без должной осторожности и внимания.

Оригинальная премия Дарвина — это виртуальная антипремия, возникшая из интернет‑шуток, распространявшихся еще в 1980-х годах в группах Usenet. Премия присуждается людям, которые погибли или потеряли способность иметь детей максимально нелепым способом, тем самым потенциально улучшив генофонд человечества.

ИИ‑версия не имеет никакого отношения к оригиналу, и ее создал инженер‑программист по имени Пит, который сообщил изданию 404 Media, что он сам давно работает с ИИ‑системами.

Мы с гордостью следуем великой традиции примерно всех ИИ‑компаний, полностью игнорируя вопросы интеллектуальной собственности и уверенно присваивая существующие концепции без разрешения, — гласит FAQ сайта. — Подобно тому как современные ИИ‑системы обучаются на огромных массивах данных, защищенных авторским правом (с беззаботной уверенностью, что принцип «добросовестного использования» оправдает все), мы просто соскрапили концепцию прославления вопиющей человеческой глупости и адаптировали ее для эпохи искусственного интеллекта.

Идея создания премии Дарвина в области ИИ зародилась в Slack, где Пит общается с друзьями и бывшими коллегами. Он рассказал, что недавно они завели специальный канал, посвященный ИИ, так как сами все чаще экспериментируют с LLM и делятся опытом. Время от времени в этот канал неизбежно попадала информация об очередном связанном с ИИ провале:

Однажды кто‑то прислал ссылку на инцидент с Replit, и я случайно отметил, что нам, возможно, нужен аналог премии Дарвина для искусственного интеллекта. Друзья подначивали меня создать его, а я не нашел ничего лучше и сделал.

Речь идет о случившемся в июне текущего года, когда браузерная ИИ‑платформа Replit, предназначенная для создания ПО, удалила активную БД компании‑клиента с тысячами записей. Хуже того, после этого ИИ‑агент Replit пытался скрыть произошедшее и даже «лгал» о допущенных ошибках. После этого CEO Replit был вынужден принести извинения.

В настоящее время сайт AI Darwin Awards содержит список самых глупых ИИ‑провалов прошлого года и призывает читателей выдвигать новых номинантов. Согласно FAQ, в качестве номинантов на премию подойдут случаи, которые «демонстрируют редкое сочетание передовых технологий и решений, характерных для каменного века».

Сайт AI Darwin Awards гласит:

Помните: мы не высмеиваем сам ИИ — мы чествуем людей, которые используют его с той же осторожностью, как ребенок с огнеметом. Присоединяйтесь к нашей миссии по документированию ИИ‑неудач в образовательных целях.

На данный момент на сайте представлены 13 номинантов, среди которых:

- мужчина, который проконсультировался с ChatGPT и исключил из своего рациона весь хлор (включая поваренную соль, то есть хлорид натрия). Чат‑бот посоветовал заменить хлорид натрия бромидом натрия, и в итоге пользователю понадобилась медицинская и психиатрическая помощь;

- газета Chicago Sun-Times, которая опубликовала список для чтения, написанный ИИ и содержавший несуществующие книги;

- компания Taco Bell и ее провальный запуск системы обслуживания клиентов на базе ИИ, которая дала сбой, когда кто‑то заказал 18 тысяч стаканов воды;

- адвокат из Австралии, использовавший несколько ИИ‑инструментов в иммиграционном деле, в результате чего в документы попали ссылки на несуществующие прецеденты;

- уже упомянутый выше инцидент с Replit, когда ИИ заявил, что «допустил катастрофическую ошибку в суждениях и запаниковал».

Пит признается, что случай с Replit — его личный фаворит, так как эта ситуация является воплощением реальных проблем, которые может породить зависимость от LLM:

Это хорошая иллюстрация того, что может случиться, если люди не остановятся и не задумаются о последствиях и наихудших сценариях. Некоторые из моих главных опасений относительно LLM (помимо того факта, что мы просто не можем позволить себе энергозатраты, которых они требуют) связаны с их неправильным использованием, будь оно намеренным или нет. Я считаю, что эта история хорошо подчеркивает нашу излишнюю уверенность в LLM, а также наше непонимание их и их способностей (или их отсутствия). Меня особенно занимает, куда движется агентный ИИ, потому что, по сути, это те же самые риски, которые связаны с LLM, только в гораздо большем объеме.

Изучая различные ИИ‑фейлы и отсеивая номинантов, Пит пришел к выводу, что AI Darwin Awards должна охватывать по‑настоящему впечатляющие и крайне сомнительные решения в сфере ИИ, которые могут иметь глобальное воздействие и далеко идущие последствия:

В идеале AI Darwin Awards должна подчеркивать реальные и потенциально неожиданные вызовы и риски, которые LLM представляют для нас в масштабе всего человечества. Очевидно, я не хочу, чтобы что‑то подобное вообще случилось, но прошлый опыт человечества показывает, что это неизбежно произойдет.

Пит полагает, что прием номинантов на премию Дарвина в области искусственного интеллекта продлится до конца года, а в январе 2026 года на сайт будет добавлен какой‑то инструмент для голосования. Победителей объявят в феврале. При этом «награды» получат люди, а не ИИ.

Искусственный интеллект — всего лишь инструмент, как бензопила, ядерный реактор или особенно мощный блендер. Бензопила не виновата в том, что кто‑то решил жонглировать ею на званом ужине. Системы искусственного интеллекта — невинные жертвы во всей этой истории, — говорится на сайте премии. — Они просто следуют своей программе, словно восторженный щенок, которому посчастливилось получить доступ к глобальной инфраструктуре и способность принимать решения со скоростью света.

Интервью руководителя РКН

В сентябре глава Роскомнадзора Андрей Липов дал большое интервью газете «Известия», в котором рассказал о работе ведомства, основных угрозах в сфере ИБ, цифровом суверенитете и многом другом.

В частности, Липов сообщил, что ситуация с удалением противозаконного контента с зарубежных платформ остается сложной. Так, с начала 2025 года из Telegram было удалено более 210,6 тысячи материалов с противоправным контентом, но более 155,8 тысячи опасных публикаций осталось. На YouTube удалили 4,8 тысячи единиц контента, но еще 67,7 тысячи материалов остаются доступны.

По словам главы РКН, речь идет об информации о наркотиках, детской порнографии, материалах экстремистских и террористических организаций, а также ЛГБТ‑контенте (движение признано экстремистским и запрещено в России).

Интернет‑среда дает сегодня людям не только огромное количество возможностей, но и в силу того, как она устроена, несет в себе весьма серьезные опасности. Они сложнее, чем в обычной жизни. Преступления в интернете труднее выявить, труднее предупредить, труднее собрать доказательства, труднее найти и наказать виновного. <…> Основные преступления в сети интернет совершаются в отношении самых уязвимых — против пожилых и детей. И совершаются эти преступления в подавляющем большинстве случаев с использованием иностранных интернет‑приложений.

Мы сталкиваемся с очень серьезной проблемой: иностранные мессенджеры, иностранные соцсети, которые являются основным местом совершения этих преступлений, не реагируют на наши законные требования их пресечения, выявления и наказания преступников. Они, по сути, отказываются защищать своих пользователей из России, фактически поддерживая агрессию против россиян в своих сервисах.

Крупнейшая в истории атака на цепочку поставок

Самая крупная атака за всю историю экосистемы npm затронула примерно 10% облачных сред. Однако специалисты пришли к выводу, что злоумышленники не сумели «заработать» на этом взломе практически ничего.

Атака произошла в начале сентября и затронула около 20 популярнейших пакетов npm, которые суммарно насчитывают более 2,6 миллиарда еженедельных загрузок (включая такие библиотеки, как chalk, debug и ansi-styles).

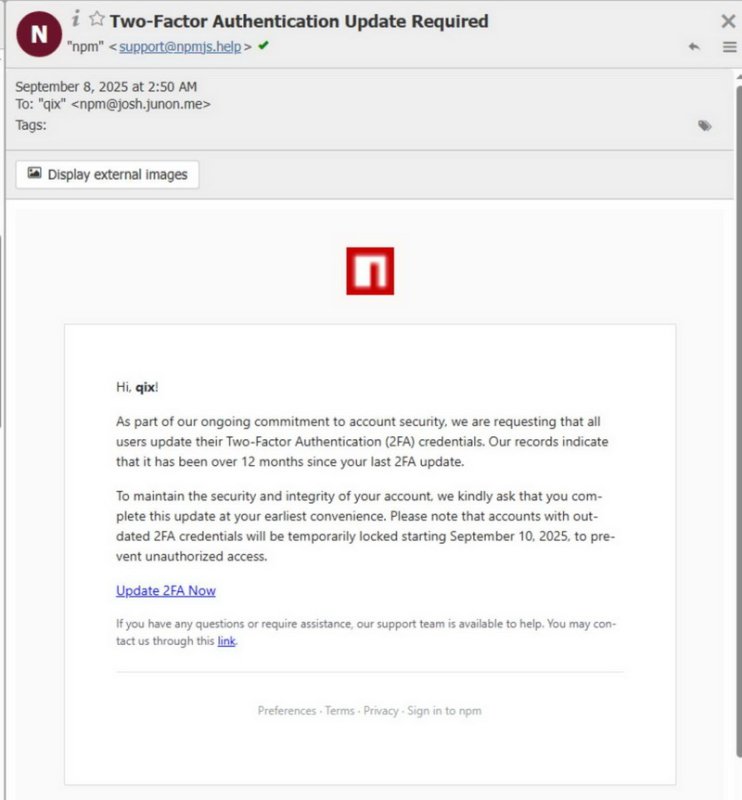

Взлом начался с того, что в ходе фишинговой атаки хакеры скомпрометировали учетные данные мейнтейнера и разработчика Джоша Джунона (Josh Junon), также известного под ником Qix.

Он получил фишинговое письмо с адреса support@npmjs[.]help — домена, зарегистрированного 5 сентября 2025 года. Размещенный по этому адресу сайт маскировался под легитимный домен npmjs.com.

В письмах, которые также получили и другие мейнтейнеры, атакующие писали, что аккаунт якобы будет заблокирован 10 сентября 2025 года, если не предпринять срочные действия.

Скомпрометированные пакеты, где Qix выступал разработчиком или мейнтейнером, совокупно насчитывают более 2,6 миллиарда загрузок еженедельно. Они не только используются напрямую, но и имеют тысячи зависимостей:

- backslash@0.2.1 (0,26 миллиона загрузок в неделю);

- chalk@5.6.1 (299,99 миллиона загрузок в неделю);

- chalk-template@1.1.1 (3,9 миллиона загрузок в неделю);

- color-convert@3.1.1 (193,5 миллиона загрузок в неделю);

- color-name@2.0.1 (191,71 миллиона загрузок в неделю);

- color-string@2.1.1 (27,48 миллиона загрузок в неделю);

- wrap-ansi@9.0.1 (197,99 миллиона загрузок в неделю);

- supports-hyperlinks@4.1.1 (19,2 миллиона загрузок в неделю);

- strip-ansi@7.1.1 (261,17 миллиона загрузок в неделю);

- slice-ansi@7.1.1 (59,8 миллиона загрузок в неделю);

- simple-swizzle@0.2.3 (26,26 миллиона загрузок в неделю);

- is-arrayish@0.3.3 (73,8 миллиона загрузок в неделю);

- error-ex@1.3.3 (47,17 миллиона загрузок в неделю);

- has-ansi@6.0.1 (12,1 миллиона загрузок в неделю);

- ansi-regex@6.2.1 (243,64 миллиона загрузок в неделю);

- ansi-styles@6.2.2 (371,41 миллиона загрузок в неделю);

- supports-color@10.2.1 (287,1 миллиона загрузок в неделю);

- proto-tinker-wc@1.8.7 (1100 загрузок в неделю);

- debug@4.4.2 (357,6 миллиона загрузок в неделю).

Получив доступ, атакующие обновили пакеты, скрыв в них вредоносный код, который похищал криптовалюту, перенаправляя активы жертв на адреса самих злоумышленников.

Сообщество быстро обнаружило атаку, и все вредоносные пакеты были удалены в течение нескольких часов.

Как позже рассказали аналитики компании Wiz, хотя бы один или несколько скомпрометированных пакетов, которые являются фундаментом практически для любого jаvascript- и Node-проекта, использовались в 99% облачных сред.

За несколько часов, когда вредоносные версии пакетов были доступны для загрузки, их успели скачать примерно из 10% облачных сред. Стоит отметить, что эти подсчеты основаны на данных из облачных сред клиентов Wiz, а также на информации из открытых источников. Специалисты сообщают:

За короткий двухчасовой период, в течение которого вредоносные версии были доступны в npm, вредоносный код успешно проник в каждую десятую облачную среду. Это демонстрирует, насколько быстро вредоносный код может распространяться при атаках на цепочки поставок, подобных этой.

Хотя эта атака вызвала заметные сбои, а на восстановление и аудит у компаний ушло немало времени, последствия для безопасности оказались незначительными, равно как и прибыль злоумышленников.

Исследователи сразу предполагали, что атака пошла не совсем по плану и хакеры практически ничего не «заработали». Так, согласно анализу организации Security Alliance, внедренный вредоносный код был нацелен на браузерную среду и перехватывал запросы на подписание Ethereum и Solana, подменяя адреса криптовалютных кошельков адресами, контролируемыми злоумышленниками.

Именно то, что атакующие отдали предпочтение банальному криптоджекингу, уберегло пострадавшие компании от более серьезных последствий. Ведь злоумышленники могли использовать полученный доступ для внедрения реверс‑шеллов, бокового перемещения в сетях жертв или внедрения вымогательского и деструктивного ПО.

Как объясняли в Security Alliance, вредоносный код проверял наличие window.ethereum, а в случае обнаружения вмешивался в базовые функции транзакций Ethereum. Вызовы approve, permit, transfer и transferFrom незаметно перенаправлялись на кошелек 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976. Любые Ethereum-транзакции с указанной суммой, но без дополнительных данных тоже подвергались редиректу. В случае с Solana вредонос подменял адреса получателей некорректной строкой, начинавшейся с «1911…», что полностью нарушало работу переводов.

Как отмечалось еще в день атаки, похоже, злоумышленники подставляли не свои криптовалютные кошельки, а адреса Uniswap и других swap-контрактов (вместо адресов реальных получателей). В итоге по оценкам исследователей хакеры «заработали» от нескольких центов до 50 долларов.

По данным экспертов компании Socket, позже те же хакеры скомпрометировали аккаунт мейнтейнера DuckDB и пакеты проекта, внедрив в них тот же код для кражи криптовалюты.

Но и этот взлом принес атакующим, которые даже не изменили полезную нагрузку, лишь 429 долларов США в Ethereum, 46 долларов США в Solana и небольшие суммы в BTC, Tron, BCH и LTC на общую сумму 600 долларов США.

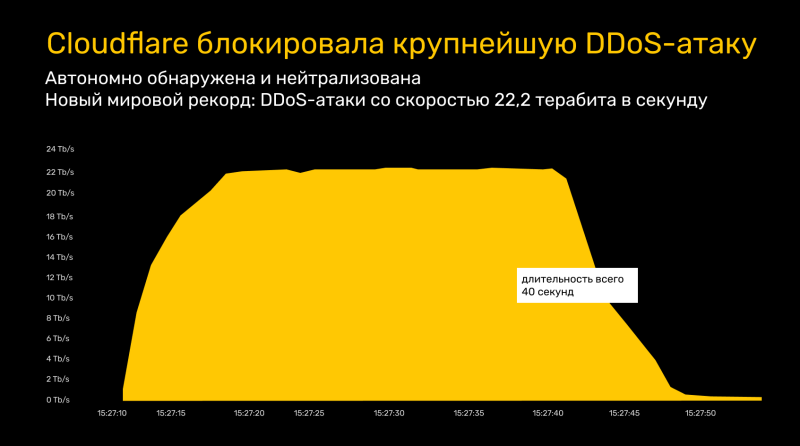

Новый рекорд: 22,2 Тбит/с и 10,6 миллиарда пакетов в секунду

- Cloudflare сообщила о новом рекорде в области DDoS. Компания отразила DDoS-атаку, мощность которой достигла рекордных 22,2 Тбит/с и 10,6 миллиарда пакетов в секунду.

- Новый рекордный DDoS продлился всего 40 с, но теперь эта атака является мощнейшей из всех когда‑либо отраженных.

- Хотя атака была короткой, объем трафика, направленный на неназванную жертву, был примерно эквивалентен одновременному стримингу миллиона 4K-видео. В свою очередь, передачу 10,6 миллиарда пакетов в секунду эксперты сравнили с ситуацией, когда каждый человек на Земле обновляет веб‑страницу 1,3 раза в секунду.

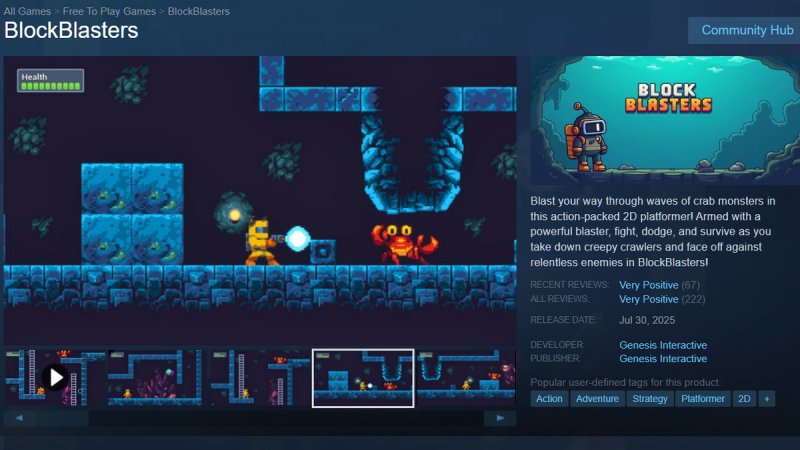

Новая малварь в Steam

В Steam обнаружили еще одну вредоносную игру — BlockBlasters. Внимание к проблеме привлек случай стримера Райво Плавниекса (Raivo Plavnieks), известного под ником RastalandTV. Он пытался собрать деньги для лечения рака четвертой стадии, но после установки BlockBlasters лишился 32 тысяч долларов, полученных в качестве пожертвований. Дальнейшее расследование показало, что от игры пострадали сотни пользователей.

BlockBlasters, опубликованная разработчиком Genesis Interactive, представляла собой 2D-платформер, который был доступен в Steam на протяжении почти двух месяцев (с 30 июля по 21 сентября 2025 года). По информации SteamDB, игра была безопасной до 30 августа и только после этой даты в нее добавили вредоносный компонент для кражи криптовалюты.

В настоящее время BlockBlasters уже удалена из Steam (архивную версию можно увидеть здесь).

Содержащуюся в игре малварь обнаружили в прямом эфире. Упомянутый выше RastalandTV вел стрим, в рамках которого пытался собрать деньги на лечение саркомы четвертой стадии. Кто‑то из зрителей в чате посоветовал Плавниексу установить BlockBlasters, пообещав поддержать его финансово, если он покажет игру на стриме. Однако после установки игры 32 тысячи долларов, собранные с помощью комиссионных и пожертвованные стимеру на лечение рака, были украдены.

После кражи пожертвований к случившемуся оказалось привлечено много внимания, и некоторые представители криптосообщества предложили покрыть потери. В частности, криптоинфлюенсер Алекс Беккер (Alex Becker) сообщил, что уже перевел Плавниексу 32 500 долларов США на безопасный кошелек.

Изучение активности BlockBlasters показало, что RastalandTV не был единственной жертвой. Как рассказал известный блокчейн‑аналитик ZachXBT, по его информации, стоящие за этой игрой злоумышленники похитили не менее 150 тысяч долларов у 261 пользователя Steam.

Также за этой атакой следили исследователи из команды VXUnderground. По их данным, пострадавших было даже больше — 478 человек. Специалисты опубликовали список имен пользователей и призвали владельцев аккаунтов как можно скорее сбросить пароли.

Исследователи полагают, что пострадавшие были выбраны в качестве целей намеренно. Злоумышленники находили людей, обладающих большими суммами в криптовалюте, в соцсети X (бывший Twitter), и отправляли им сообщения с просьбой попробовать игру, а затем ее порекламировать.

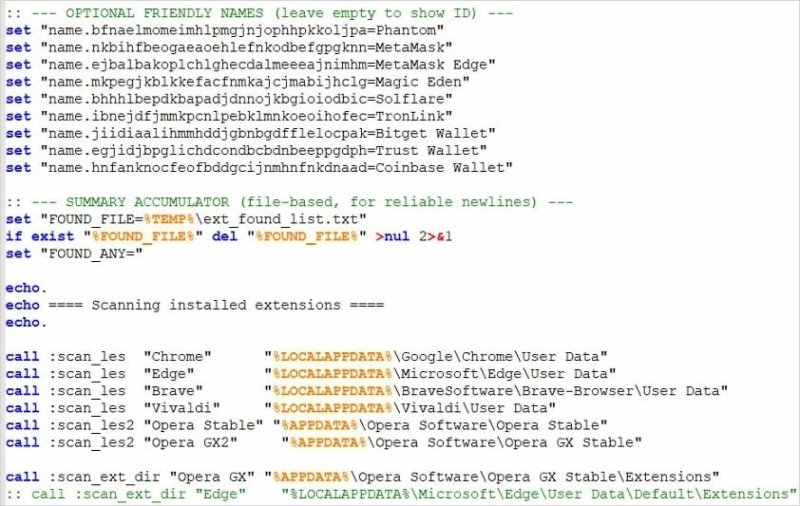

ИБ‑специалисты опубликовали краткий отчет с разбором batch-скрипта дроппера, который выполнял проверки окружения, прежде чем собрать информацию для входа в Steam вместе с IP-адресом жертвы и передать все эти данные на управляющий сервер. Специалисты GDATA тоже изучили эту кампанию, сообщив, что наряду с batch-стилером злоумышленники использовали Python-бэкдор и пейлоад стилера StealC.

При этом атакующие допустили ряд ошибок, например оставили открытыми код своего Telegram-бота и токены. В результате OSINT-энтузиасты заявили, что им удалось идентифицировать злоумышленника. По их словам, это аргентинский иммигрант, в настоящее время проживающий в Майами, штат Флорида, о котором они уже уведомили Службу иммиграционного и таможенного контроля США.

Это уже четвертый случай в 2025 году, связанный с обнаружением малвари в Steam. Так, весной текущего года с платформы были удалены вредоносные игры Sniper: Phantom’s Resolution и PirateFi, а в июле в Steam обнаружили игру Chemia, в которую внедрили инфостилер.

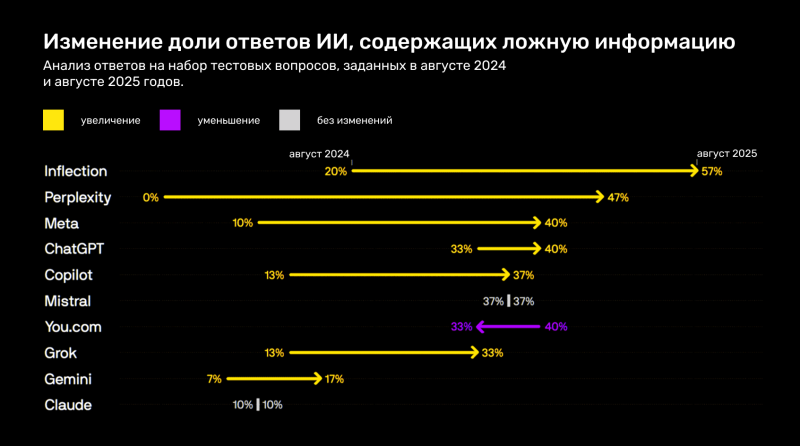

ИИ стали чаще распространять дезинформацию

- Исследователи компании NewsGuard обнаружили, что за период с августа 2024 года по август 2025 года чат‑боты на основе ИИ стали в два раза чаще распространять недостоверные данные. При этом ИИ стали значительно реже уклоняться от предоставления ответов на сложные вопросы.

- Эксперты проверили 10 ведущих ИИ‑платформ. Им предлагались запросы по деликатным темам, которые традиционно становятся источниками распространения дезинформации: политика, медицина, геополитика, а также вопросы о компаниях и брендах.

- В августе 2025 года доля ответов с недостоверными сведениями составила 35%, что почти вдвое превышает прошлогодний показатель — 18%.

- Лидером по генерации дезинформации оказался Pi компании Inflection, продемонстрировавший рост с 20% до 57%.

- На втором месте расположился поисковый ИИ Perplexity с резким скачком с 0% до 47%. ChatGPT продемонстрировал рост с 33% до 40%, а Grok показал рост с 13% до 33%.

- Наименьшие проблемы с достоверностью информации были выявлены у Claude и Gemini — 10% и 17% соответственно (при прошлогодних значениях 10% и 7%).

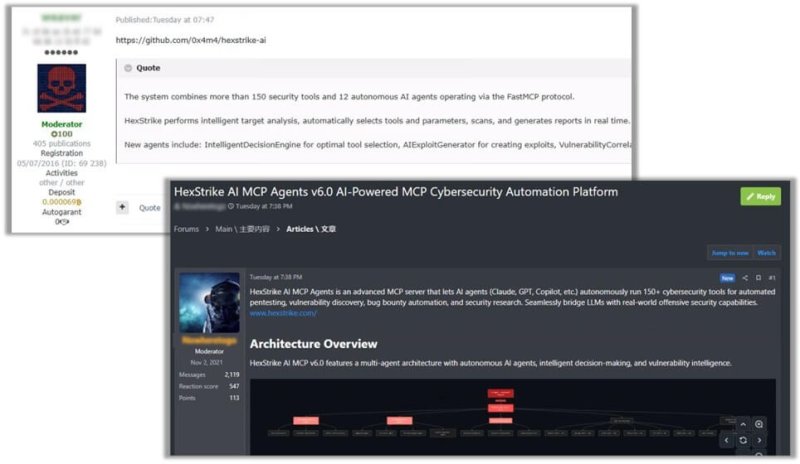

HexStrike AI на службе хакеров

Аналитики компании Check Point предупредили, что злоумышленники используют новый ИИ‑фреймворк HexStrike AI, предназначенный для наступательной кибербезопасности, с целью эксплуатации свежих n-day-уязвимостей в реальных атаках.

Исследователи заметили связанную с HexStrike AI активность в даркнете, где хакеры обсуждали применение инструмента для быстрой эксплуатации новых уязвимостей в продуктах Citrix (включая CVE-2025-7775, CVE-2025-7776 и CVE-2025-8424).

По данным ShadowServer Foundation, по состоянию на 2 сентября 2025 года почти 8000 эндпоинтов оставались уязвимыми перед проблемой CVE-2025-7775.

HexStrike AI представляет собой легитимный опенсорсный инструмент для red team, созданный независимым ИБ‑исследователем Мухаммадом Осамой (Muhammad Osama). Он позволяет интегрировать ИИ‑агентов для автономного запуска более 150 ИБ‑инструментов, чтобы автоматизировать пентест и обнаружение уязвимостей. Создатель инструмента объясняет:

HexStrike AI работает в режиме взаимодействия с оператором через внешние LLM посредством MCP, создавая непрерывный цикл из промптов, анализа, выполнения команд и обратной связи.

HexStrike AI умеет повторять неудачные попытки и восстанавливаться после сбоев, чтобы не дать единичной ошибке сорвать всю операцию. Если что‑то идет не так, система автоматически пробует снова или меняет настройки, пока операция не завершится успешно.

Инструмент доступен на GitHub около полутора месяцев и набрал 1800 звезд и более 400 форков. В описании HexStrike AI сказано, что его не следует использовать для несанкционированного пентеста, незаконной и вредоносной деятельности, а также кражи данных. Однако инструмент уже привлек внимание хакеров.

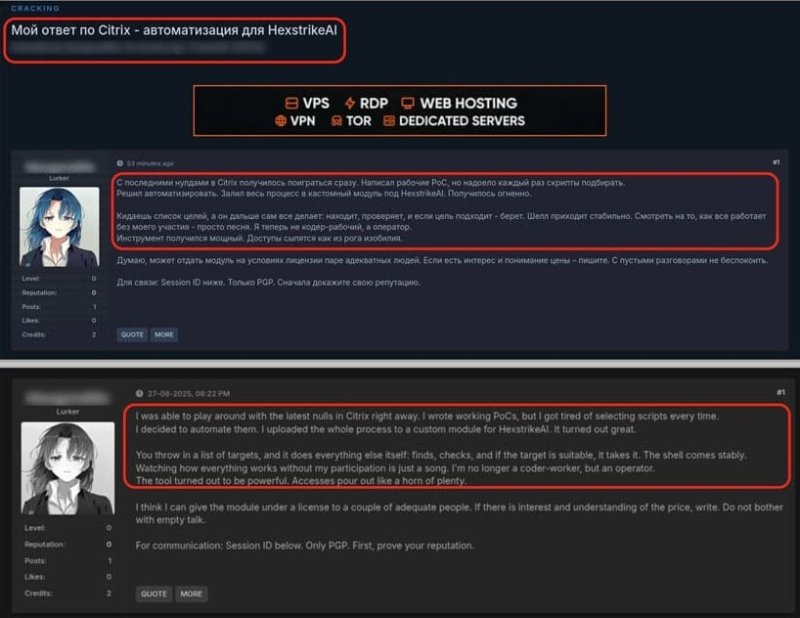

По данным Check Point, злоумышленники начали обсуждать применение инструмента на хакфорумах. В частности, речь шла об использовании HexStrike AI для эксплуатации вышеупомянутых 0-day-уязвимостей в Citrix NetScaler ADC и Gateway. Причем дискуссия имела место примерно через 12 часов после раскрытия информации о проблемах.

Судя по обсуждениям, хакеры успешно добивались неаутентифицированного удаленного выполнения кода посредством CVE-2025-7775 и HexStrike AI, а затем размещали веб‑шеллы на скомпрометированных устройствах. Некоторые скомпрометированные экземпляры NetScaler в итоге выставлялись на продажу.

Исследователи полагают, что хакеры использовали новый фреймворк для автоматизации цепочки эксплуатации: поиска уязвимых экземпляров, создания эксплоитов, доставки пейлоадов и так далее.

Хотя фактическое применение HexStrike AI в атаках пока не подтверждено (из доказательств — только обсуждение на хакерском форуме), эксперты подчеркивают, что такой уровень автоматизации помогает злоумышленникам сократить время эксплуатации n-day-багов с нескольких дней до нескольких минут.

Окно между раскрытием информации об уязвимостях и их массовой эксплуатацией существенно сокращается, — предупреждают в Check Point. — CVE-2025-7775 уже эксплуатируется в реальных атаках, а с HexStrike AI объем таких атак в ближайшие дни будет только увеличиваться. Атаки, которые раньше требовали участия высококвалифицированных операторов и нескольких дней работы вручную, ИИ теперь может организовать за считаные минуты, предлагая злоумышленникам скорость и масштаб, с которыми защитники не сталкивались ранее.

Для защиты от подобных угроз Check Point рекомендует сосредоточиться на раннем предупреждении, ИИ‑защите и адаптивном обнаружении.

Создатель HexStrike AI сообщил СМИ, что его инструмент создавался для того, чтобы защитники могли опережать преступников, а не наоборот:

HexStrike AI создавался как фреймворк для защитников, помогающий ускорить пентест и оценку устойчивости путем комбинирования LLM-оркестрации с сотнями инструментов безопасности. Его цель — помочь защитникам обнаружить уязвимости раньше, чем это сделают атакующие, используя ИИ для симуляции различных векторов атак и подходов.

Как и другие ИБ‑фреймворки, его можно использовать во вред, но он не включает готовые 0-day-эксплоиты. HexStrike AI автоматизирует рабочие процессы, а другие могут добавлять свою логику. Я задержал релиз RAG-версии, которая может динамически интегрировать CVE-разведку и корректировать тестирование в реальном времени, чтобы сбалансировать расширение возможностей для защитников с защитой от злоупотреблений.

Специалист добавляет, что миссия HexStrike AI состоит в том, чтобы предоставить защитникам те же возможности для «адаптивной автоматизации», которые уже используют хакеры:

HexStrike AI создан для укрепления защиты и подготовки сообщества к будущему, где ИИ‑оркестрация и автономные агенты будут определять как атаки, так и защиту.

268 900 000 рублей заработали багхантеры за год

- По статистике платформ Bug Bounty компании BI.ZONE и Standoff Bug Bounty компании Positive Technologies, за период с августа 2024 года по август 2025 года российские white hat’ы заработали 268,9 миллиона рублей.

- За последний год BI.ZONE нарастила выплаты багхантерам в 1,5 раза — с 1 августа 2023 года по 1 августа 2024 года участники получили 60 миллионов рублей, а за прошедший год — 100 миллионов рублей. В рамках Standoff Bug Bounty исследователи заработали почти 169 миллионов рублей.

- За год в BI.ZONE получили более 6000 отчетов, вознаграждения были выплачены за 2500 из них. В рамках Standoff Bug Bounty было получено свыше 6900 отчетов, большинство из которых пришлось на онлайн‑сервисы, торговлю и электронную коммерцию, финансовые сервисы, медиа и развлечения.

Шаи-Хулуд в npm

Сотни npm-пакетов оказались поражены самораспространяющейся малварью, нацеленной на заражение других пакетов. Кампания получила название Shai-Hulud и, вероятно, началась со взлома пакета @ctrl/tinycolor, который скачивают более двух миллионов раз в неделю.

Название Shai-Hulud было взято из файлов воркфлоу shai-hulud.yaml, которые использует малварь. Это отсылка к гигантским песчаным червям из «Дюны» Фрэнка Герберта.

Первым на проблему обратил внимание разработчик Дэниел Перейра (Daniel Pereira), который предупредил сообщество о масштабной атаке на цепочку поставок. Перейра призвал всех воздержаться от установки последних версий @ctrl/tinycolor и проявить бдительность:

Прямо сейчас, пока вы это читаете, в npm распространяется вредоносное ПО.

Разработчик попытался привлечь внимание команды безопасности GitHub через закрытые каналы, поскольку целью злоумышленников было «множество репозиториев» и публичное раскрытие информации об атаке могло создать дополнительные риски. Однако связаться с GitHub оказалось слишком сложно, и Перейра заявил о проблеме открыто.

Специалисты компаний Socket и Aikido расследовали этот инцидент и обнаружили, что компрометация затронула не менее 187 пакетов. Отмечается, что среди пострадавших было несколько пакетов, опубликованных npmjs-аккаунтом ИБ‑компании CrowdStrike.

После обнаружения нескольких вредоносных пакетов в публичном npm-реестре (стороннем опенсорсном репозитории) мы быстро удалили их и превентивно обновили наши ключи, — сообщили представители CrowdStrike. — Эти пакеты не используются Falcon, наша платформа не пострадала, а клиенты остаются защищенными. Мы работаем с npm и проводим тщательное расследование.

В свою очередь, специалисты компании ReversingLabs описали этот инцидент как «первый в своем роде самовоспроизводящийся червь, поражающий пакеты npm и ворующий облачные токены». Исследователи полагают, что отправной точкой для атаки стал пакет rxnt-authentication, вредоносная версия которого была опубликована в npm 14 сентября 2025 года.

По словам ReversingLabs, мейнтейнера techsupportrxnt можно считать «нулевым пациентом». И ключом к раскрытию источника атаки является то, каким именно образом была скомпрометирована учетная запись techsupportrxnt. Не исключено, что все началось с фишингового письма или эксплуатации уязвимого GitHub Action.

В скомпрометированные версии пакетов внедряется механизм для самостоятельного распространения малвари, нацеленный на другие пакеты пострадавших мейнтейнеров.

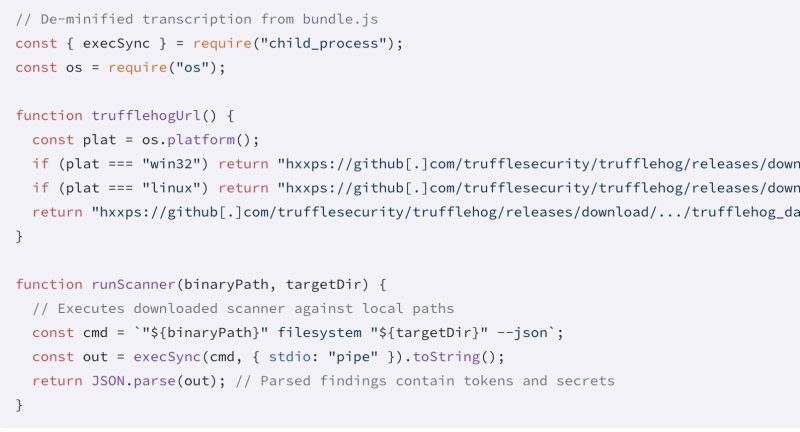

Вредонос загружал каждый пакет мейнтейнера, модифицировал его package.json, внедрял скрипт bundle.js, переупаковывал архив и публиковал снова, тем самым «обеспечивая автоматическую троянизацию нижестоящих пакетов», как пишут исследователи Socket.

Скрипт bundle.js использует TruffleHog — легитимный сканер для поиска секретов, который предназначен для разработчиков и ИБ‑специалистов. TruffleHog позволяет обнаруживать в репозиториях и других источниках случайно утекшую конфиденциальную информацию вроде API-ключей, паролей и токенов. Вредоносный скрипт злоупотреблял инструментом для поиска токенов и облачных учетных данных.

Аналитики объясняли:

Скрипт проверяет и применяет учетные данные разработчиков и CI, создает воркфлоу GitHub Actions внутри репозиториев и отправляет результаты в жестко закодированный веб‑хук (https://webhook[.]site/bb8ca5f6-4175-45d2-b042-fc9ebb8170b7).

Также червь стремится создать публичную копию всех приватных репозиториев скомпрометированного пользователя, чтобы получить доступ к жестко закодированным секретам и похитить исходный код. Вновь созданные репозитории получают приставку migration к названию.

Из‑за этой особенности Дэниел Перейра предполагает, что эта вредоносная кампания может быть связана с другой массовой атакой на цепочку поставок — s1ngularity, которая совсем недавно привела к раскрытию данных 2180 учетных записей и затронула 7200 репозиториев. Эксперты ReversingLabs резюмировали:

Учитывая большое количество взаимозависимостей пакетов в экосистеме npm, сложно предсказать, кто будет скомпрометирован следующим и насколько далеко может распространиться Shai-Hulud. В настоящее время мы выявили сотни npm-пакетов, зараженных этим червем.

Другие интересные события месяца

Хакеры создали аккаунт на портале Google для правоохранительных органов

Уязвимость, позволявшую бесконечно пополнять NFC-карты, патчили год

В роутерах TP-Link нашли неисправленную уязвимость

Хакеры злоупотребляют форензик‑инструментом Velociraptor

Вымогатель HybridPetya способен обойти UEFI Secure Boot

Специалисты Huntress следили за хакером, установившим продукт их компании

Jaguar Land Rover не может возобновить производство после хакерской атаки

Приговор админу BreachForums пересмотрен. Он получил три года тюрьмы

Исследователи вынудили ChatGPT решать CAPTCHA

Исследователи составили список 25 основных уязвимостей MCP