✔Шпионское ПО LandFall атаковало устройства Samsung через сообщения в WhatsApp - «Новости»

Эксперты Palo Alto Networks обнаружили ранее неизвестную шпионскую программу LandFall, которая эксплуатировала 0-day-уязвимость в устройствах Samsung. Атаки осуществлялись как минимум с июля 2024 года, а малварь распространялась через вредоносные изображения в мессенджере WhatsApp.

По данным специалистов, вредоносная активность была направлена на отдельных пользователей устройств Samsung Galaxy на Ближнем Востоке. В своих атаках хакеры использовали критическую уязвимость CVE-2025-21042 (8,8 балла по шкале CVSS) в библиотеке обработки изображений libimagecodec.quram.so. Этот баг позволял выполнить произвольный код на целевом девайсе через out-of-bounds запись. Samsung устранила эту проблему только в апреле 2025 года, и к тому моменту малварь функционировала уже около девяти месяцев.

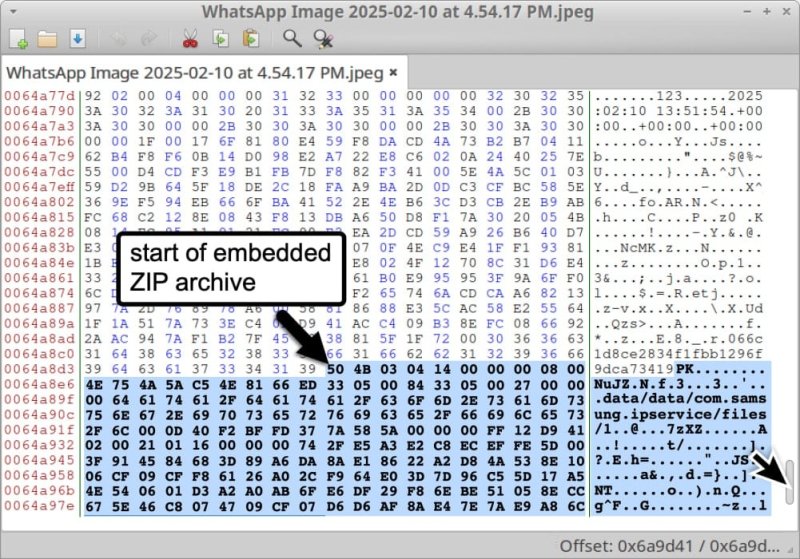

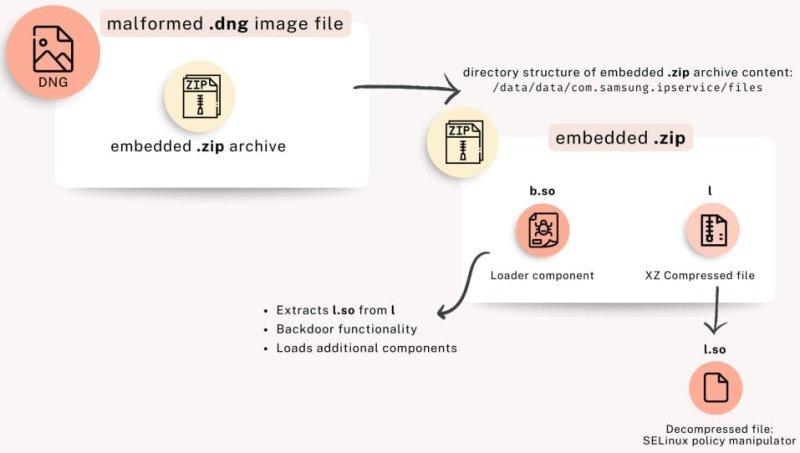

Атака начиналась с отправки через WhatsApp специально подготовленного изображения в формате .DNG. Внутри картинки скрывался архив ZIP с вредоносными компонентами. Когда жертва получала такой файл, эксплоит автоматически срабатывал при обработке изображения системой.

Встроенный ZIP

Образцы вредоносных файлов, используемых LandFall, начали появляться на VirusTotal с 23 июля 2024 года, и во всех случаях они были связаны с WhatsApp, который являлся каналом распространения. Данные VirusTotal указывают на то, что пострадавшие находились в Ираке, Иране, Турции и Марокко.

Сама спайварь LandFall состоит из двух ключевых модулей: загрузчика (b.so), который может скачивать и запускать дополнительные компоненты, и компонент изменения политик SELinux (l.so), который изменяет настройки безопасности для повышения привилегий и закрепления в системе.

Схема атаки

LandFall собирает полный цифровой отпечаток устройства: IMEI, IMSI, номер SIM-карты, данные аккаунта, информацию о Bluetooth, геолокацию и список установленных приложений. Также шпионское ПО способно:

- записывать звук с микрофона устройства и телефонные разговоры;

- отслеживать местоположение жертвы в реальном времени;

- похищать фото, контакты, SMS и журналы звонков;

- получать доступ к файлам и истории браузера;

- загружать и выполнять дополнительные модули;

- скрываться от обнаружения и обходить защиту.

Исследователи пишут, что жертвами этих атак стали владельцы Samsung Galaxy серии S22, S23, S24, а также складных моделей Z Fold 4 и Z Flip 4. Новейшие устройства линейки S25 не пострадали.

Эксперты идентифицировали шесть управляющих серверов, связанных с этой кампанией. Некоторые из них турецкий CERT уже отметил как вредоносные.

Исследователи считают, что LandFall — коммерческий фреймворк для целевой слежки, но точную атрибуцию шпионского ПО пока установить не удалось. Однако отмечается, что инфраструктура управляющих серверов похожа на ту, что использовала хак-группа Stealth Falcon из ОАЭ. Кроме того, название компонента загрузчика (Bridge Head) соответствует характерным шаблонам именования компонентов, которые обычно наблюдаются у разработчиков шпионского ПО из компаний NSO Group, Variston, Cytrox и Quadream.

Отметим, что LandFall — не единственная спайварь, которая эксплуатирует изображения DNG-формата в своих атаках. Ранее подобные цепочки атак уже использовались против пользователей iOS (CVE-2025-43300) и WhatsApp (CVE-2025-55177).