✔Червь GlassWorm снова проник в OpenVSX - «Новости»

Хакеры, стоящие за малварью GlassWorm, снова проникли в OpenVSX с тремя новыми вредоносными расширениями для Visual Studio Code. Червя успели загрузить более 10 000 раз, хотя после прошлого инцидента платформа усилила защиту.

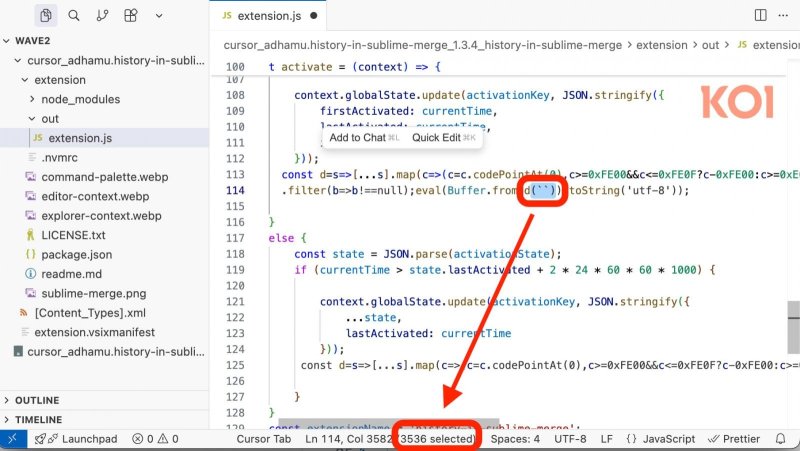

Напомним, что впервые GlassWorm был обнаружен в октябре 2025 года. Он способен похищать учетные данные GitHub, npm и OpenVSX, а также данные криптокошельков. Вредонос скрывает вредоносный jаvascript-код с помощью невидимых Unicode-символов. Кроме того, GlassWorm обладает функциональностью червя и умеет распространяться самостоятельно: используя украденные учетные данные жертв, он заражает другие расширения, к которым у пострадавших есть доступ.

При этом атакующие используют блокчейн Solana для управления своим ботнетом, а в качестве резервного канала связи выступает Google Calendar.

В октябре, в ходе первой волны атак хакеры разместили в OpenVSX и Visual Studio Code Marketplace 12 зараженных расширений. Согласно официальной статистике, их скачали около 35 800 раз (однако специалисты считают, что злоумышленники накрутили число загрузок, поэтому реальное количество жертв неизвестно).

После обнаружения вредоносной кампании разработчики OpenVSX отозвали токены доступа у взломанных аккаунтов и внедрили дополнительные меры безопасности.

Однако теперь исследователи из Koi Security, которые отслеживают активность GlassWorm, обнаружили три новых вредоносных расширения в OpenVSX:

- ai-driven-dev.ai-driven-dev — 3400 загрузок;

- history-in-sublime-merge — 4000 загрузок;

- transient-emacs — 2400 загрузок.

Все три используют ту же технику обфускации через невидимые Unicode-символы. То есть, похоже, что новая защита OpenVSX оказалась неэффективной против этого метода.

Также стоит отметить, что недавно аналитики из компании Aikido предупредили, что операторы GlassWorm расширили свои атаки и на GitHub.

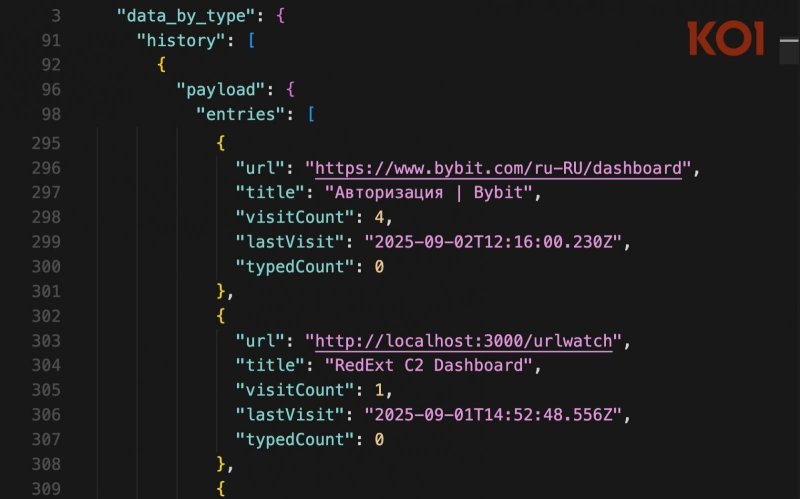

Специалистам Koi Security удалось получить доступ к серверу атакующих благодаря анонимной наводке. Данные с сервера показали глобальный размах операции: среди жертв GlassWorm числятся пользователи из США, Южной Америки, Европы, Азии, а также малварь успела проникнуть в госструктуры на Ближнем Востоке.

По информации исследователей, операторы малвари оказались русскоязычными и используют опенсорсный фреймворк RedExt. Специалисты подчеркивают, что уже передали все собранные данные правоохранительным органам (включая ID операторов малвари на криптобиржах и в мессенджерах), а также координируют план по информированию пострадавших организаций.