✔Linux-инструментарий DKnife используется для перехвата трафика и распространения малвари - «Новости»

Исследователи Cisco Talos обнаружили Linux-фреймворк DKnife, который как минимум с 2019 года используется для перехвата трафика на уровне сетевого оборудования. Вредонос внедряется на роутеры и шлюзы, где следит за проходящим трафиком, подменяет пакеты и доставляет малварь на устройства пользователей.

Фреймворк работает как инструмент для постэксплуатации и используется для проведения атак типа man-in-the-middle (MitM). DKnife состоит из семи Linux-компонентов, каждый из которых отвечает за определенную задачу, включая глубокую инспекцию пакетов (DPI), манипуляцию трафиком, кражу учетных данных и доставку вредоносов:

• dknife.bin — центральный компонент для инспекции пакетов и логики атак, отправляет собранные данные на управляющие серверы;

• postapi.bin — компонент ретрансляции между dknife.bin и управляющими серверами;

• sslmm.bin — кастомный реверс-прокси на базе HAProxy;

• yitiji.bin — создает виртуальный интерфейс TAP на роутере и подключает его в локальную сеть, чтобы атакующие могли маршрутизировать трафик;

• remote.bin — P2P VPN-клиент на базе n2n;

• mmdown.bin — загрузчик и апдейтер малвари для Android APK;

• dkupdate.bin — компонент для загрузки, развертывания и обновления самого DKnife.

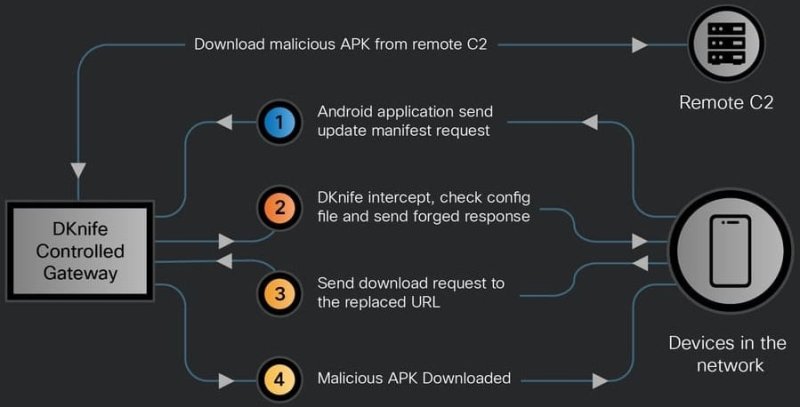

После установки DKnife использует свой компонент yitiji.bin для создания TAP-интерфейса на роутере с приватным IP 10.3.3.3. Это позволяет перехватывать и переписывать сетевые пакеты прямо в процессе передачи целевому хосту. Таким образом атакующие распространяют вредоносные APK-файлы для устройств на базе Android и бэкдоры для Windows-систем.

Исследователи пишут, что обнаружили в коде DKnife элементы на упрощенном китайском языке — в названиях компонентов и в комментариях. Кроме того, фреймворк явно нацелен на китайские сервисы, включая почтовых провайдеров, мобильные приложения, медиадомены и пользователей WeChat. В результате аналитики Cisco Talos с высокой степенью уверенности связывают DKnife с китайскими APT-группировками.

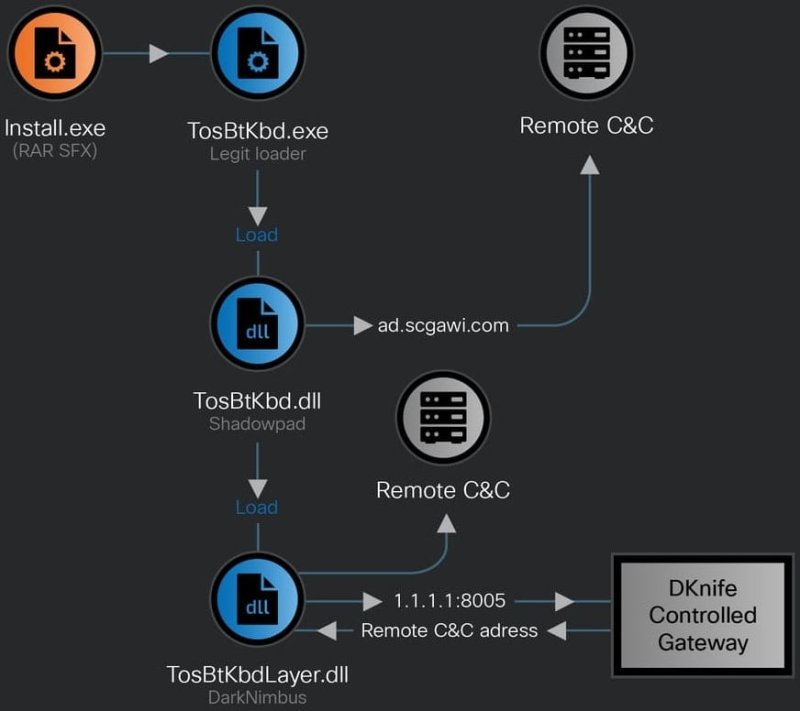

Также отмечается, что вредонос используется для доставки и взаимодействия с бэкдорами ShadowPad и DarkNimbus (он же DarkNights) — оба ранее уже связывали с китайскими хакерами. Так, исследователи зафиксировали, как DKnife устанавливал ShadowPad для Windows, подписанный сертификатом китайской компании, а следом разворачивал DarkNimbus. На Android-устройства бэкдор доставлялся напрямую.

Более того, на той же инфраструктуре, что и DKnife, был найден бэкдор WizardNet, который специалисты компании ESET ранее связывали с MitM-фреймворком Spellbinder. Также DarkNimbus разрабатывает китайская фирма UPSEC, которую ранее ассоциировали с APT-группой TheWizards, операторами упомянутого Spellbinder. К тому же, между DKnife и Spellbinder прослеживаются совпадения в тактиках и техниках атак.

Помимо доставки малвари своим жертвам DKnife способен:

- подменять DNS-запросы;

- перехватывать обновления Android-приложений;

- подменять загрузки Windows-бинарников;

- похищать пароли через расшифровку POP3/IMAP-трафика;

- хостить фишинговые страницы;

- блокировать трафик антивирусов и средств управления ПК;

- следить за активностью пользователей в мессенджерах (WeChat, Signal), картах, новостях, звонках, сервисах такси и покупках.

Особое внимание уделяется WeChat — DKnife отслеживает голосовые и видеозвонки, текстовые сообщения, отправленные и полученные изображения, прочитанные статьи на платформе. События активности сначала маршрутизируются между компонентами DKnife, а затем передаются на серверы злоумышленников через HTTP POST-запросы.