✔Cisco Talos: хакеры все чаще злоупотребляют возможностями IPFS - «Новости»

По информации специалистов Cisco Talos, злоумышленники все чаще используют в своих операциях Interplanetary File System (IPFS). Хакеры применяют IPFS для размещения полезных нагрузок, инфраструктуры фишинговых наборов и облегчения прочих атак.

Аналитики Cisco Talos напоминают, что IPFS — это web3-технология, которая создавалась для того, чтобы быть устойчивой к цензуре контента. По их словам это означает, что эффективно удалить контент из IPFS практически невозможно, ведь он хранится не на одном сервера, а на множестве децентрализованных узлов. Напомню, что по сути IPFS представляет собой децентрализованную сеть обмена файлами, которая также работает как сеть доставки/дистрибуции контента (Content Delivery Network, Content Distribution Network, CDN).

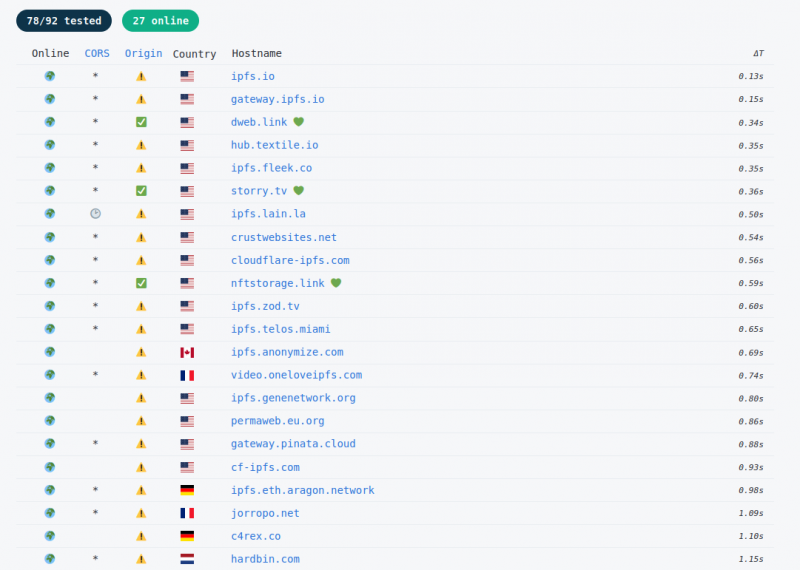

Некоторые общедоступные шлюзы IPFS

«Сразу несколько семейств вредоносных программ в настоящее время размещаются в IPFS и извлекаются на начальных этапах атак, — пишут специалисты. — Несмотря на то, что эта технология законно используется в различных приложениях, она также создает возможности для злоумышленников, которые используют ее в своих фишинговых кампаниях, а также в кампаниях по распространению вредоносных программ».

Эксперты объясняют, что злоумышленники обычно устанавливают клиент IPFS в систему, находящуюся под их контролем. Это может быть личный компьютер, скомпрометированный хост или анонимный VPS. Затем они публикуют файл в IPFS, что автоматически делает этот локальный контент доступным для нескольких других узлов сети IPFS. После этого начальную систему можно отключать, так как файл остается в IPFS, а хакерам не нужно поддерживается отказоустойчивость инфраструктуры, которая вообще не имеет единой точки отказа.

Привлекательность такой схемы для злоумышленников очевидна: они не несут расходов, связанных с хранением малвари, а их «серверы» в IPFS нельзя отключить как традиционные серверы для размещения вредоносных программ.

При этом сам процесс атак практически не меняется. Жертв по-прежнему нужно направить к файлу IPFS, который является вредоносным ПО или фишинговой страницей. Это по-прежнему осуществляется в основном при помощи вредоносных ссылок или почтовых вложений. Особо сообразительный пользователь даже может распознать URL-адрес IPFS (он выглядит как случайная последовательность символов) и не станет нажимать на него. Однако пользователи, как правило, не всматриваются в ссылки и продолжают попадаться на простейшие уловки из области социальной инженерии.

В своем отчете эксперты описывают несколько различных атак, связанных с IPFS. Одним из примеров является PDF-файл, связанный с сервисом DocuSign. Если жертва нажимает на кнопку «Просмотреть документ», ее перенаправляют на страницу, которая выглядит как страница аутентификации Microsoft. Однако это фишинговый ресурс, размещенный в сети IPFS. Любые собранные там данные передаются злоумышленнику через HTTP-запрос POST и могут использоваться в дальнейших атаках.

Другим примером является кампания Agent Tesla по рассылке вредоносного спама, использующая IPFS на протяжении всего процесса заражения, чтобы в конечном итоге доставить жертве пейлоад малвари. Так, письма хакеров, якобы отправленные турецким финансовым учреждением, призывают получателей открыть приложенный файл ZIP, который работает как загрузчик для получения обфусцированной версии Agent Tesla, размещенной в IPFS.

Исследователи ожидают, что подобная вредоносная активность будет расти и далее, поскольку все больше злоумышленников признают, «что IPFS может облегчить работу “пуленепробиваемого” хостинга, устойчива к модерации контента и действиям правоохранительных органов, а также создает проблемы для организаций, пытающихся обнаруживать и защищаться от атак, связанных с сетью IPFS».

«На данный момент, если вы не являетесь организацией, имеющей отношения к web3, и не имеете дело с NFT, мы рекомендовали бы просто блокировать доступ ко всем шлюзам IPFS, список которых доступен. Это значительно упросило бы ситуацию», — резюмируют аналитики.