✔Опубликован эксплоит для свежей уязвимости в PAN-OS Palo Alto Networks - «Новости»

В сети появился эксплоит для критической уязвимости CVE-2024-3400 (10 баллов по шкале CVSS), затрагивающей брандмауэры Palo Alto Networks под управлением PAN-OS. Проблема уже находится под атаками, позволяя неаутентифицированным злоумышленникам выполнять произвольный код с root-привилегиями.

Напомним, что о CVE-2024-3400 стало известно ранее в этом месяце. По данным производителя, перед багом были уязвимы все устройства под управлением PAN-OS версий 10.2, 11.0 и 11.1, на которых включен шлюз GlobalProtect и телеметрия. Другие версии PAN-OS, облачные межсетевые экраны, а также устройства Panorama и Prisma Access проблема не затрагивает.

Хотя Palo Alto Networks уже начала выпускать патчи для своих брандмауэров, уязвимость эксплуатируется хакерами с 26 марта 2024 года для создания бэкдоров с помощью малвари Upstyle. С этой активностью связывают группировку под кодовым именем UTA0218.

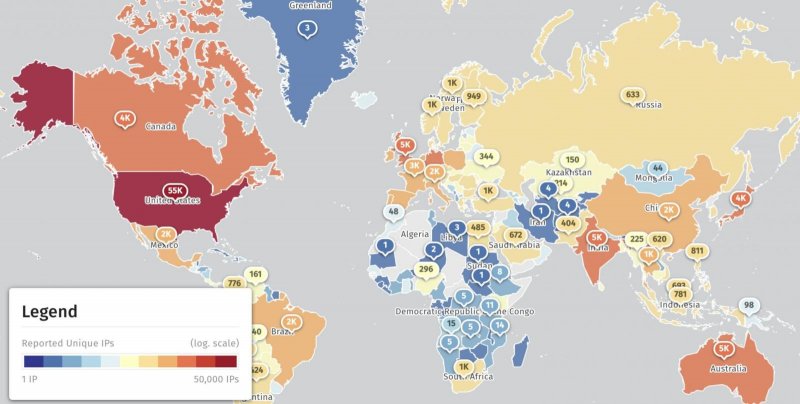

По информации Shadowserver, ежедневно в интернете обнаруживаются более 156 000 брандмауэров под управлением PAN-OS, хотя неизвестно, сколько из них уязвимы. По подсчетам ИБ-исследователя Ютаки Седзиямы (Yutaka Sejiyama), порядка 82 000 брандмауэров уязвимы для атак на CVE-2024-34000, и около 40% из них находятся в США.

Всего через день после того, как Palo Alto Networks начала выпускать хотфиксы для CVE-2024-3400, эксперты компании WatchTowr Labs опубликовали подробный анализ уязвимости и PoC-эксплоит, который можно использовать для выполнения шелл-команд на непропатченных брандмауэрах.

«Мы внедряем полезную нагрузку для инъекций команд в значение куки SESSID, которое (при условии, что на устройстве Palo Alto включен GlobalProtect и телеметрия) затем объединяется в строку и в конечном итоге выполняется как шелл-команда», — рассказывают в WatchTowr Labs.

Хуже того, вчера специалисты Palo Alto Networks обновили свои рекомендации и предупредили, что ранее описанные защитные меры оказались неэффективными.

«В предыдущих версиях этого сообщения отключение телеметрии устройств перечислялось в качестве дополнительного средства защиты. Отключение телеметрии устройства больше не является эффективной мерой защиты. Телеметрия устройства не обязательно должна быть включена, чтобы брандмауэры под управлением PAN-OS могли подвергнуться атакам, связанным с этой уязвимостью», — гласит обновленное сообщение Palo Alto Networks.