✔Microsoft исправила баг в Azure Container Instances - «Новости»

Эксперты Palo Alto Networks рассказали об уязвимости, получившей имя Azurescape. Проблема затрагивала Azure Container Instances, облачный сервис, который позволяет компаниям развертывать упакованные приложения (контейнеры) в облаке.

Проблема позволяла вредоносному контейнеру захватывать другие контейнеры, принадлежащие пользователям платформы. В сущности, злоумышленник, эксплуатирующий Azurescape, мог выполнять команды в чужих контейнерах и получать доступ ко всем данным других клиентов. Считается, что хакеры могли использовать баг для выполнения кода в контейнерах других пользователей, кражи конфиденциальной информации, а также развертывания майнеров и другой малвари.

Компания Microsoft уже разослала уведомления своим клиентам, предупреждая их о необходимости изменения привилегированных учетных данных для контейнеров, развернутых на платформе до 31 августа 2021 года. В компании подчеркнули, что это лишь мера предосторожности, поскольку пока никаких признаков атак с использованием Azurescape обнаружено не было.

Специалисты Palo Alto Networks отмечают, что уязвимость позволяла злоумышленникам компрометировать многопользовательские кластеры Kubernetes, на которых размещен ACI.

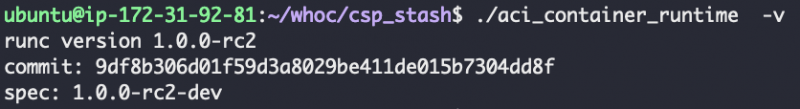

Проблему удалость обнаружить тогда, когда выяснилось, что ACI использует выпущенный почти пять лет назад код, уязвимый для багов, связанных с побегом из контейнера.

«RunC v1.0.0-rc2 был выпущен 1 октября 2016 года и уязвим как минимум для двух CVE, связанных с контейнерами. Еще в 2019 году мы изучали одну из этих уязвимостей, CVE-2019-5736», — говорят специалисты, отмечая, что использования CVE-2019-5736 было достаточно для побега из контейнера и выполнения на базовом хосте кода с повышенными привилегиями.

Palo Alto Networks приложила к своему отчету видео, демонстрирующее, как злоумышленник может осуществить побег из своего контейнера и получить права администратора для всего кластера.