✔Шпионское приложение Catwatchful раскрыло данные 62 000 пользователей - «Новости»

Исследователь обнаружил уязвимость в шпионском приложении Catwatchful для Android, которое рекламируется как решение для родительского контроля. Проблема раскрывала данные более 62 000 пользователей, включая адреса электронной почты и пароли открытым тестом.

Catwatchful представляет собой классическое шпионское или сталкерское ПО, но позиционируется как решение для мониторинга. Оно позволяет пользователям просматривать любой контент на устройстве жертвы в режиме реального времени, прослушивать микрофон, подключаться к камерам, получать доступ к фотографиям, видеозаписям, журналам чатов и данным местоположения.

Как часто бывает со сталкерским ПО, приложение работает в фоновом режиме и скрывает свое присутствие от пользователя устройства, чтобы жертва не обнаружила его и не удалила.

«Да, вы можете следить за телефоном цели без ее ведома с помощью программного обеспечения для мониторинга мобильных телефонов. Приложение невидимо и не обнаруживается на телефоне. Оно работает скрытно, в незаметном режиме», — заявляли разработчики Catwatchful.

После регистрации пользователям приложения предоставляется APK, предварительно сконфигурированный с их учетными данными, для установки которого требуется получить физический доступ к целевому устройству. После запуска шпионское ПО работает в режиме реального времени.

Как обнаружил ИБ-специалиcт Эрик Дейгл (Eric Daigle), Catwatchful функционирует именно так, как заявляют разработчики: остается скрытым на устройствах жертв и загружает контент в БД Firebase, позволяя зарегистрированным пользователям получать доступ к нему через веб-панель.

Изучая внутреннее устройство Catwatchful, эксперт обнаружил, что приложение уязвимо перед SQL-инъекциями, что позволяет извлечь БД Firebase, содержащую личную информацию пользователей и их жертв. Дело в том, что API приложения не требовал аутентификации, что позволяло любому пользователю взаимодействовать с БД.

Найденная база содержала логины и пароли всех 62 050 зарегистрированных аккаунтов Catwatchful в открытом виде, данные о привязке аккаунтов к конкретным устройствам, а также информацию, собранную с 26 000 устройств жертв. Большинство скомпрометированных устройств находились в Мексике, Колумбии, Индии, Перу, Аргентине, Эквадоре и Боливии. Причем некоторые из них были заражены Catwatchful еще в 2018 году.

По словам исследователя, вся эта информация могла использоваться для захвата любой учетной записи Catwatchful.

Также, благодаря этой уязвимости, Дейгл установил личность разработчика сталкерского приложения. Им оказался Омар Сок Чарков (Omar Soca Charcov) из Уругвая, номер телефона, адрес электронной почты и другие данные которого тоже обнаружились в дампе.

После публикации исследования Дейгла, компания Google добавила новые средства защиты в Play Protect, чтобы предупреждать пользователей об обнаружении Catwatchful на их устройствах. Кроме того, хостинг, обслуживавший API Catwatchful, заблокировал нарушивший правила аккаунт, однако API быстро перенесли к другому провайдеру.

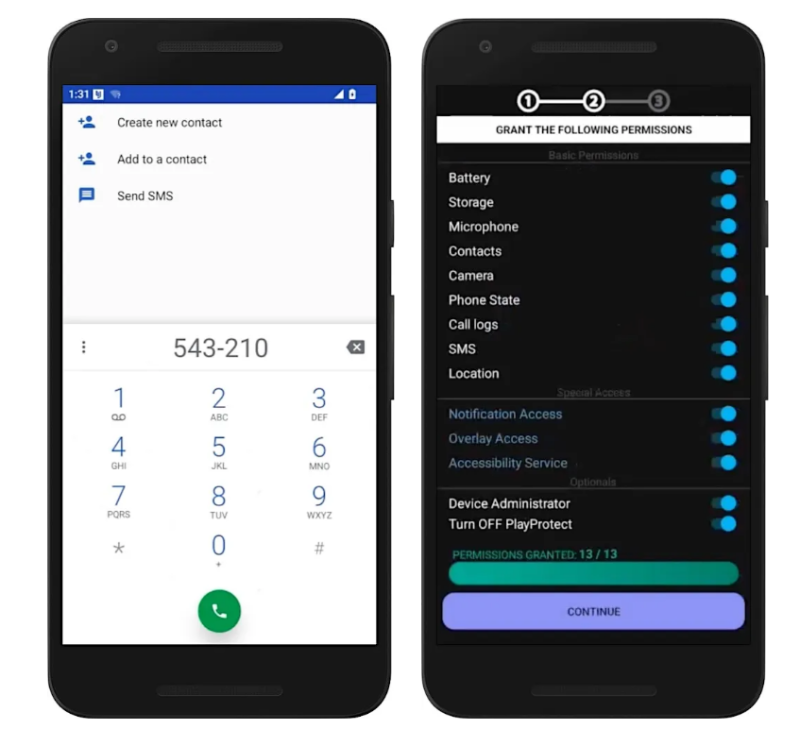

Хотя разработчик Catwatchful заявлял, что его невозможно обнаружить, пользователи Android могут проверить, установлено ли приложение на их устройствах. Для этого нужно набрать «543210» и нажать кнопку вызова. Этот встроенный бэкдор используется для удаления спайвари и вынудит шпионское ПО раскрыть свое присутствие.

Фото: TechCrunch