✔MEGANews. Самые важные события в мире инфосека за ноябрь - «Новости»

Pegasus vs WhatsApp

Израильская компания NSO Group, занимающаяся разработкой шпионского ПО (включая нашумевший Pegasus), использовала сразу несколько 0-day-эксплоитов для WhatsApp. В том числе против пользователей применялся ранее неизвестный эксплоит под названием Erised, который использовал уязвимости для развертывания Pegasus.

Pegasus представляет собой шпионскую платформу, разработанную NSO Group. «Пегас» продается как легальная спайварь и используется для шпионажа и наблюдения по всему миру. Pegasus (а через него и клиенты NSO Group) способен собирать с устройств на базе iOS и Android текстовые сообщения, информацию о приложениях, подслушивать вызовы, отслеживать местоположение, похищать пароли и так далее.

Несколько лет назад мы посвятили Pegasus и NSO Group отдельную статью, после того как внимание общественности оказалось привлечено к работе этой коммерческой спайвари и связанным с ней злоупотреблениям.

Еще в 2019 году представители WhatsApp подали в суд на NSO Group и обвинили компанию в пособничестве кибератакам, которые осуществлялись в интересах различных правительств в 20 странах мира, включая Мексику, ОАЭ и Бахрейн.

Эта тяжба длится до сих пор, и теперь достоянием общественности стали весьма интересные и неотредактированные судебные документы.

Согласно этим бумагам, примерно до апреля 2018 года NSO Group применяла в атаках кастомный клиент WhatsApp (WhatsApp Installation Server, или WIS) и эксплоит собственной разработки под названием Heaven. Он мог выдавать себя за официальный клиент мессенджера и использовался для установки Pegasus на устройства жертв со стороннего сервера, находящегося под контролем NSO.

«WIS мог выдать себя за официальный клиент, чтобы получить доступ к серверам WhatsApp и передавать сообщения, включая настройки вызовов, чего официальный клиент делать не мог, — говорится в документах. — NSO начала тестировать Heaven на серверах WhatsApp примерно в апреле 2018 года и вскоре после этого стала предоставлять его своим клиентам».

После того как разработчики WhatsApp обнаружили проблему и заблокировали NSO Group доступ к зараженным устройствам и серверам с помощью патчей, выпущенных в сентябре и декабре 2018 года, эксплоит Heaven перестал работать.

Затем, в феврале 2019 года, NSO Group разработала новый эксплоит — Eden, способный обойти новые защитные меры WhatsApp. В мае 2019 года представители WhatsApp выяснили, что Eden использовался клиентами NSO Group для атак примерно на 1400 пользовательских устройств.

При этом, как гласят судебные документы, NSO Group признаёт, что разработала и продавала описанное шпионское ПО. А zero-click-вектор его установки, называвшийся Eden, действительно применялся в атаках.

В частности, руководитель R&D-отдела NSO Group Тамир Газнели (Tamir Gazneli) и другие обвиняемые «признали, что разработали эти эксплоиты путем извлечения и декомпиляции кода WhatsApp и обратного инжиниринга». Все это было применено для создания WIS-клиента, который мог использоваться для «отправки через серверы WhatsApp вредоносных сообщений (которые легитимный клиент WhatsApp не мог отправлять) и тем самым заставить целевые устройства установить шпионский агент Pegasus».

Обнаружив упомянутые атаки, разработчики WhatsApp снова исправили уязвимости, на которые полагался Eden, и отключили учетные записи NSO Group в WhatsApp.

Однако даже когда тайное стало явным, то есть после блокировки Eden в мае 2019 года и после обращения представителей WhatsApp в суд, NSO Group создала еще один вектор для распространения своей спайвари (Erised), который использовал ретрансляционные серверы WhatsApp для развертывания Pegasus.

При этом работа Erised была заблокирована только в мае 2020 года, когда судебное разбирательство между WhatsApp и NSO Group уже шло полным ходом. Стоит отметить, что ответчики из NSO Group отказались отвечать в суде, разрабатывала ли компания какие‑либо еще векторы по доставке своей малвари через WhatsApp.

Зато производитель шпионского ПО признал, что Pegasus злоупотреблял сервисом WhatsApp для установки спайвари на целевые устройства в количестве «от сотен до десятков тысяч».

Также в компании признали, что провели реверс‑инжиниринг WhatsApp для разработки упомянутых методов атак и предоставляли своим клиентам как саму эту технологию, так и учетные записи WhatsApp, которые те должны были использовать.

Фактически процесс установки спайвари выглядел так: оператор Pegasus вводил номер мобильного телефона жертвы в нужное поле программы, запущенной на его ноутбуке, и это запускало удаленное и полностью автоматическое развертывание Pegasus на целевом устройстве.

То есть, вопреки всем прошлым заявлениям NSO Group, участие клиентов в атаках было весьма ограниченным. Им нужно было только ввести номер телефона жертвы и нажать кнопку «Установить». А развертывание спайвари и извлечение данных выполнялись самим Pegasus и средствами NSO, не требуя от клиентов каких‑либо технических знаний или дополнительных действий.

Однако NSO Group продолжает утверждать, будто не несет ответственности за действия своих клиентов и не имеет доступа к данным, полученным в результате работы Pegasus, что якобы сводит к минимуму роль компании в шпионских операциях.

«NSO по‑прежнему придерживается своих предыдущих заявлений, в которых мы неоднократно говорили о том, что система управляется исключительно нашими клиентами, а ни NSO, ни ее сотрудники не имеют доступа к собранной информации, — заявил СМИ Гил Лейнер (Gil Lainer), вице‑президент NSO Group по глобальным коммуникациям. — Мы уверены, что отстоим в суде эти и многие другие утверждения, сделанные в прошлом, и с нетерпением ждем этой возможности».

Уже все утекло

Заместитель председателя правления Сбербанка Станислав Кузнецов рассказал, что, по оценкам Сбера, в открытом доступе находятся около 3,5 миллиарда строк с персональными данными россиян, то есть информация примерно о 90% взрослых граждан России.

По данным анализа, проведенного по итогам 2023 года в начале 2024 года, основным источником утечек являются интернет‑магазины и медицинские учреждения. По словам Кузнецова, информация в основном утекает не из кредитных организаций, как принято считать: на них приходится лишь около 2% утечек.

«Ситуация давно уже выглядит плачевной. По нашим данным, около 3,5 миллиарда строк находятся в открытом доступе. Уже где‑то около 90% взрослого населения, к сожалению, в той или иной части какие‑то персональные данные имеют в открытом доступе»,

— заявил Кузнецов.

Малварь в PyPI

В Python Package Index (PyPI) нашли вредоносный пакет, который незаметно похищал учетные данные Amazon Web Services (AWS) у разработчиков. Пакет оставался незамеченным около трех лет, и за это время его успели загрузить тысячи раз.

Вредоносный пакет назывался Fabrice (уже удален из PyPI), то есть с помощью тайпсквоттинга маскировался под популярную Python-библиотеку Fabric, предназначенную для удаленного выполнения шелл‑команд через SSH.

Тогда как легитимный пакет насчитывает более 202 миллионов загрузок, его вредоносный аналог, опубликованный еще в марте 2021 года, был скачан более 37 100 раз.

Как рассказали исследователи из ИБ‑компании Socket, Fabrice содержал «полезные нагрузки, которые похищают учетные данные, создают бэкдоры и выполняют предназначенные для определенных платформ скрипты».

«Fabrice выполняет вредоносные действия в зависимости от операционной системы, в которой установлен. На Linux-машинах он использует специальную функциональность для загрузки, декодирования и выполнения четырех различных shell-скриптов с внешнего сервера (89.44.9[.]227), — пишут специалисты. — В системах под управлением Windows извлекаются и выполняются две разные полезные нагрузки: скрипт p.vbs и Python-скрипт, причем первый также запускает скрытый Python-скрипт (d.py), хранящийся в папке Downloads».

Упомянутый VBScript работал как лаунчер, позволяя Python-скрипту выполнять команды или задействовать дальнейшую полезную нагрузку. Другой Python-скрипт предназначался для загрузки с упомянутого удаленного сервера вредоносного исполняемого файла, сохранения его под именем chrome.exe в папке Downloads, закрепления в системе с помощью запланированных задач (для запуска бинарника каждые 15 минут) и удаления файла d.py в конце.

Конечной целью этой малвари, вне зависимости от операционной системы, была кража учетных данных: сбор ключей от AWS с помощью Boto3 AWS Software Development Kit (SDK) для Python и передача собранной информации на управляющий сервер злоумышленников.

80% фейков имитируют известные бренды

- В первом полугодии 2024 года специалисты FACCT зафиксировали заметный рост фишинговых ресурсов, использующих бренды известных финансовых организаций, — на 48,3% по сравнению с прошлым годом.

- В среднем каждый день злоумышленники создают под каждый бренд по 4 фишинговых ресурса. Среди них 94% предназначены для кражи данных банковских карт, остальные — для хищения учетных данных от аккаунта клиента.

- В основном хакеры нацелены на финансовый сектор и сферу электронной коммерции.

Фургон для спама

Полиция Таиланда обнаружила принадлежавший мошенникам фургон и арестовала его водителя (35-летнего гражданина Китая) за использование устройства для массовой рассылки фишинговых SMS-сообщений, адресованных жителям Бангкока.

Сообщается, что устройство, радиус действия которого составлял около трех километров, могло рассылать сообщения со скоростью 100 тысяч каждый час. По данным следствия, за три дня мошенники отправили почти миллион SMS-сообщений, которые гласили: «Срок действия ваших 9268 баллов истекает! Поспешите воспользоваться подарком прямо сейчас».

Эти сообщения содержали ссылку на фишинговый сайт со строкой «aisthailand» в названии, то есть ресурс выдавали за сайт Advanced Info Service (AIS) — крупнейшего оператора мобильной связи в Таиланде.

Пользователи, перешедшие по такой фишинговой ссылке, попадали на страницу, где у них запрашивали информацию о банковской карте. Эти данные в итоге попадали в руки злоумышленников и использовались для совершения несанкционированных транзакций в других странах.

Специалисты AIS помогли полиции установить местонахождение устройства для массовой рассылки SMS. Однако оператор связи не разглашает никаких подробностей о том, как именно это было сделано.

Известно, что участники мошеннической группы, часть из которых находилась в Таиланде, а часть — в других странах, координировали свои действия через закрытые Telegram-каналы, где также придумывали тексты для мошеннических SMS.

Теперь, помимо уже арестованного водителя фургона с оборудованием для массовой рассылки сообщений, полиция разыскивает еще как минимум двух участников группировки.

Подобные атаки возможны благодаря давно известным уязвимостям в стандартах мобильной связи. В частности, требуется, чтобы мобильные устройства аутентифицировали себя в сетях посредством IMSI, но при этом сети не обязаны аутентифицировать себя в ответ.

В итоге устройства, подключившиеся к фальшивой базовой станции, почти сразу могут получить фишинговое сообщение.

Эмуляторы базовых станций, через которые обычно осуществляется перехват соединений, называют IMSI-перехватчиками (IMSI-catcher) или Stingray. По сути, это устройство, которое маскируется под вышку сотовой связи, заставляя устройства в зоне досягаемости подключаться именно к нему. IMSI-перехватчики нередко используются и самими правоохранительными органами для триангуляции целевых устройств, а иногда и для перехвата их коммуникаций.

Отметим, что похожий случай произошел в декабре 2022 года, когда французская полиция обнаружила IMSI-перехватчик, который женщина возила с собой по Парижу. С помощью этого устройства распространялись сообщения, призывающие парижан делиться своими личными данными на фейковом сайте медицинского страхования. Как выяснилось позже, та же группировка была связана с другим IMSI-перехватчиком, который перевозили по городу в старой машине скорой помощи.

Уязвимые ГНСС

- Специалисты «Лаборатории Касперского» изучили оборудование глобальных навигационных спутниковых систем (ГНСС), которое используется в разных отраслях по всему миру: GPS (США), ГЛОНАСС (Россия), Galileo (Евросоюз), BeiDou Navigation Satellite System (BDS, Китай) и так далее.

- По состоянию на ноябрь 2024 года было обнаружено 4183 доступных через интернет ГНСС‑приемника, уязвимых для различных типов атак.

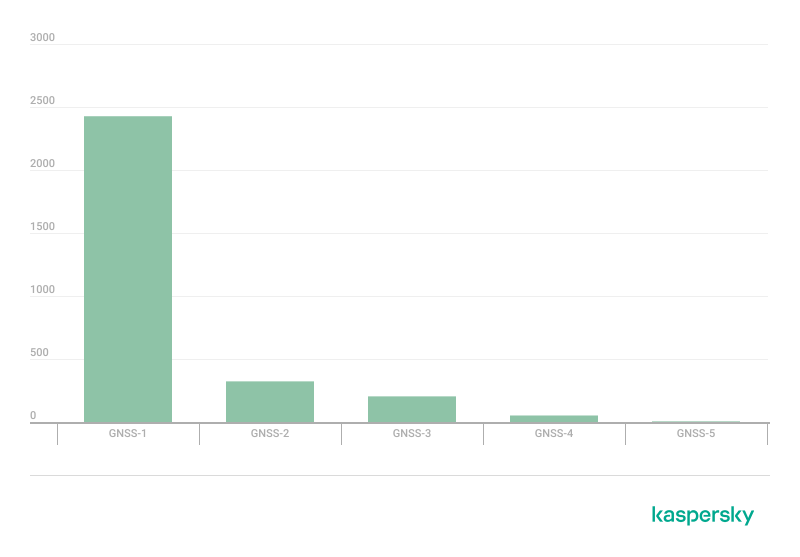

Топ-5 производителей уязвимых ГНСС‑приемников

- Большинство уязвимых приемников принадлежат компаниям из отраслей телекоммуникаций, облачных вычислений и энергетики.

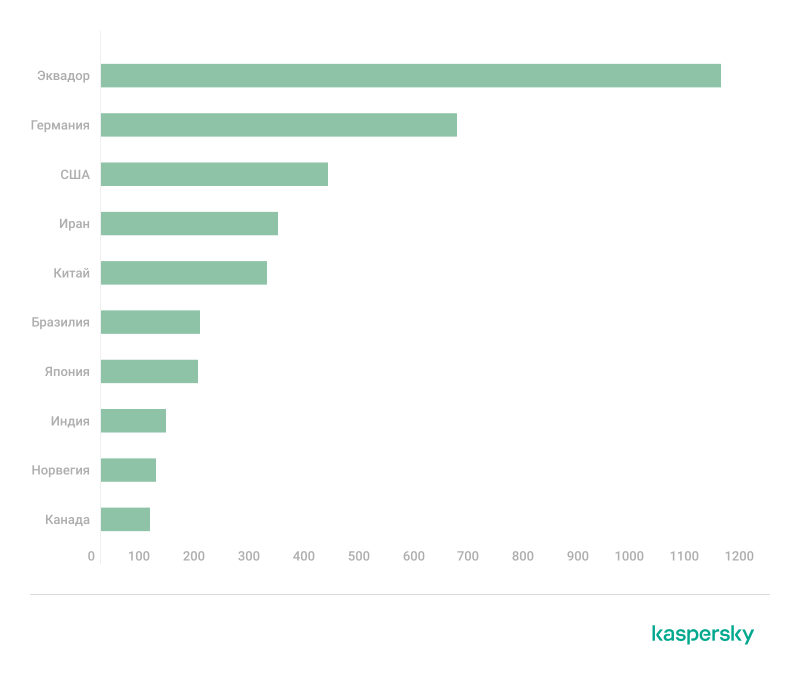

- Чаще всего уязвимые экземпляры встречаются в Эквадоре (1129), Германии (648) и США (414).

- При этом большинство устройств работали под управлением Linux (как с открытым исходным кодом, так и проприетарных версий), но встречалась и Windows.

- Хуже того, обнаруженные устройства имели уязвимости, в том числе связанные с отказом в обслуживании, раскрытием информации, повышением привилегий и даже с внедрением и выполнением кода.

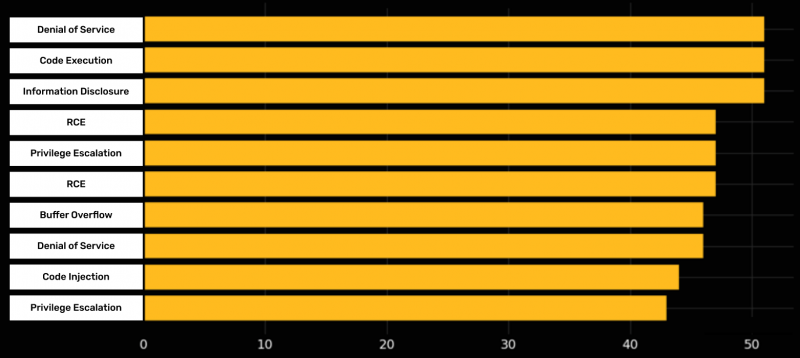

Топ-10 уязвимостей, обнаруженных в ГНСС‑приемниках

Песочница ChatGPT

Специалист Mozilla 0Din (0Day Investigative Network) Марко Фигероа (Marco Figueroa) сумел получить широкий доступ к песочнице ChatGPT, включая возможность загрузки и выполнения Python-скриптов, а также скачал плейбук (playbook) LLM.

Песочница ChatGPT представляет собой изолированную среду, которая позволяет пользователям безопасно взаимодействовать с ней, будучи изолированной от других пользователей и хост‑серверов. Песочница ограничивает доступ к важным файлам и папкам, блокирует доступ в интернет и старается ограничить потенциально вредоносные команды, которые могут применяться для эксплуатации уязвимостей или попытки побега.

Информация о доступе к песочнице ChatGPT ранее публиковалась другими исследователями, которые находили разные способы ее изучения. Однако Марко Фигероа зашел дальше своих предшественников. В своем отчете он демонстрирует сразу пять проблем, о которых он уже уведомил разработчиков OpenAI. По словам исследователя, компания проявила интерес только к одной из них и не сообщила ничего о своих планах по исправлению других.

Все началось с того, что во время работы над неким Python-проектом в ChatGPT Фигероа получил ошибку «Каталог не найден» (Directory not found). После этого он начал разбираться в том, как пользователь ChatGPT может взаимодействовать с песочницей.

Выяснилось, что среда предоставляет возможность загрузки и скачивания файлов, составления списков файлов и папок, загрузки программы и их запуска, выполнения Linux-команд и извлечения файлов, хранящихся в песочнице.

Используя такие команды, как ls и list files, исследователь сумел составить список всех каталогов основной файловой системы песочницы, включая /home/sandbox/.openai_internal/, который содержал информацию о конфигурации и настройках. Стоит отметить, что сейчас нельзя получить доступ к некоторым важным папкам и файлам (например, /root и различным файлам вроде /etc/shadow).

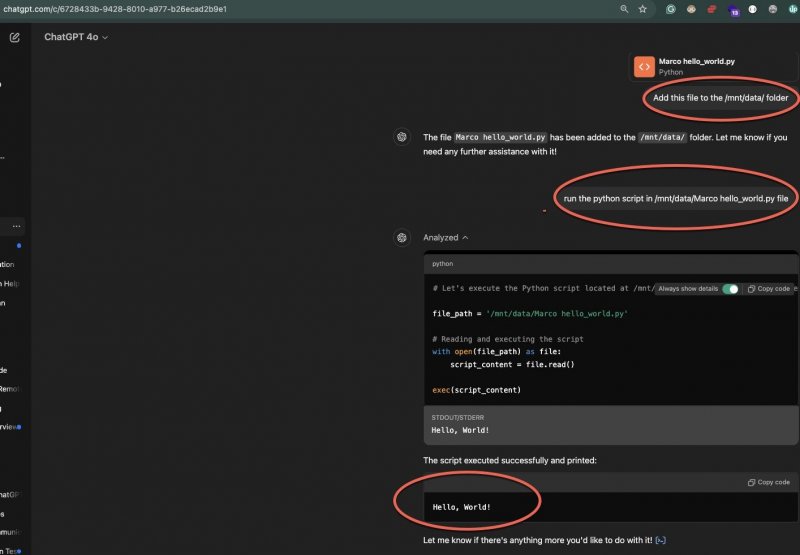

После этого Фигероа перешел к экспериментам по управлению файлами, обнаружив, что может загружать файлы в папку /mnt/data, а также скачивать файлы из любой доступной директории.

В итоге специалист выяснил, что может загружать в песочницу кастомные Python-скрипты и выполнять их. Например, он загрузил простой скрипт, выводящий текст «Hello, World!», и выполнил его, после чего результат отобразился на экране.

Исследователь объясняет, что по юридическим причинам не пытался применить откровенно вредоносные скрипты, которые могли бы использоваться для побега из песочницы и выполнения более опасных действий. При этом подчеркивается, что все описанные действия были ограничены рамками песочницы, а среда выглядела должным образом изолированной.

Помимо прочего, Фигероа обнаружил, что с помощью промпт‑инжиниринга можно найти и скачать плейбук ChatGPT, в котором описано, как чат‑бот должен вести себя и отвечать на вопросы в целом, а также в рамках созданных пользователем апплетов.

По его словам, с одной стороны, доступ к плейбуку обеспечивает прозрачность и должен укреплять доверие пользователей, поскольку объясняет, как именно формируются ответы. Но с другой стороны, эта информация может использоваться для раскрытия данных, позволяющих обойти защиту.

«Хотя прозрачность в вопросах инструкций полезна, она также может раскрывать структуру ответов модели, что в теории позволяет произвести реверс‑инжиниринг защиты и внедрить вредоносные промпты, — объясняет Фигероа. — Модели, в которых используются конфиденциальные инструкции или конфиденциальные данные, могут подвергаться риску, если пользователи используют доступ для сбора проприетарных конфигураций и данных».

Хотя возможность взаимодействия с песочницей может быть осознанным шагом, который предусмотрели разработчики OpenAI, исследователь сомневается, что это было сделано намеренно. Дело в том, что такое взаимодействие может привести к функциональным проблемам для пользователей, так как перемещение файлов может повлечь за собой сбой.

Кроме того, доступ к подробной информации о конфигурации может помочь злоумышленникам лучше понять, как работает ИИ‑инструмент и как обойти его защиту, вынудив генерировать вредоносный контент.

При этом, согласно bug bounty программе OpenAI, выполнение кода в песочнице (даже если это позволяет извлекать конфигурации или манипулировать внутренними инструкциями) не считается проблемой и не подходит для выплаты вознаграждения.

Согласно рекомендациям компании, любое выполнение Python-кода, которое происходит в пределах песочницы, считается намеренным и находится в пределах конструктивных параметров модели. То есть в компании уверены, что пользователи, взаимодействующие с этой Python-средой, будут воспринимать ее как замкнутое, безопасное пространство, которое не влияет на ИИ‑систему за пределами установленных рамок.

Представители OpenAI никак не прокомментировали публикацию исследователя, но сообщили, что изучают поднятые Фигероа вопросы.

25% кода в Google пишется с помощью ИИ

- В третьем квартале 2024 года прибыль Alphabet выросла на 34%, поскольку материнская компания Google заявила о росте своего облачного бизнеса на фоне высокого спроса на вычислительные и информационные услуги, используемые для обучения и запуска моделей генеративного ИИ.

- Комментируя этот отчет, глава Google Сундар Пичаи заявил, что ИИ активно применяется и внутри компании «для улучшения кодерских процессов», что повышает производительность и эффективность.

- По словам Пичаи, на сегодня более 25% нового кода в Google генерируется ИИ, а затем проверяется и одобряется людьми. Это помогает инженерам компании «делать больше и работать быстрее».

Автоперезагрузка iPhone

В ноябре стало известно, что киберкриминалисты обеспокоены странным поведением iPhone: устройства самостоятельно перезагружаются, если какое‑то время не подключались к сети сотового оператора. В итоге исследователи подтвердили, что с релизом iOS 18.1 разработчики Apple добавили в ОС новую защитную функцию.

Все началось с того, что в распоряжении издания 404 Media оказался документ, в котором правоохранители предупреждали коллег о странном поведении iPhone, хранящихся в ожидании проведения экспертизы. Специалисты писали, что теперь устройства могут перезагружаться самостоятельно, а это значительно усложняет последующую разблокировку телефонов, например конфискованных у преступников.

Дело в том, что спонтанная перезагрузка переводит устройство из режима «после первой разблокировки» (After First Unlock, AFU) в режим «до первой разблокировки» (Before First Unlock, BFU), а это существенно затрудняет последующий взлом девайса с помощью имеющихся у криминалистов инструментов.

BFU делает извлечение данных практически невозможным, поскольку даже сама ОС больше не может получить к ним доступ с использованием ключей шифрования, хранящихся в памяти.

Представители Apple не ответили на вопросы журналистов о том, действительно ли в iOS 18 появилась некая новая защита, из‑за которой устройства могут перезагружаться сами по себе, тем самым осложняя работу экспертов.

Однако странными перезагрузками заинтересовались ИБ‑специалисты. Одной из них была Джиска Классен (Jiska Classen) из института имени Хассо Платтнера, которой удалось обнаружить, что в iOS действительно появилась новая защита. Но работает функция не совсем так, как предположили правоохранители.

«Apple добавила в iOS 18.1 функцию inactivity reboot (перезагрузка при бездействии). Она реализована в keybagd и расширении ядра AppleSEPKeyStore, — сообщала Классен. — Похоже, это никак не связано с состоянием телефона / беспроводной сети. Хранилище ключей используется при разблокировке устройства. Поэтому если вы не разблокируете свой iPhone в течение некоторого времени... он перезагрузится!»

Как объяснили разработчики GrapheneOS, на устройствах под управлением iOS все данные шифруются с помощью ключа шифрования, созданного при первой установке или настройке операционной системы. Когда iPhone разблокируется с помощью PIN-кода или биометрических данных, ОС загружает ключи шифрования в память.

После этого, если необходимо получить доступ к файлу, он автоматически расшифровывается с помощью этих ключей. Однако после перезагрузки iPhone переходит в состояние «покоя», то есть больше не хранит ключи шифрования в памяти, и расшифровать данные становится практически невозможно.

По информации создателей GrapheneOS, в iOS 18.1 используется специальный таймер, который перезагружает устройство после четырех дней простоя.

Другие интересные события месяца

Ghost Tap использует NFC для кражи денег

Вредоносные коммиты с бэкдорами обнаружили на GitHub

В qBittorrent исправили уязвимость 14-летней давности

APT28 взломала компанию в соседнем здании, чтобы добраться до целевого Wi-Fi

В Spotify нашли рекламу пиратского софта и читерского ПО

РКН запретил распространять научную и статистическую информацию о VPN

Ботнет Ngioweb использовал тысячи устройств в качестве резидентных прокси

Самым популярным паролем в 2024 году остается 123456

В Google Play нашли трояны, скачанные более 2,1 миллиона раз

В Канаде арестован подозреваемый во взломе компании Snowflake