✔Два вредоносных расширения для Chrome крадут данные - «Новости»

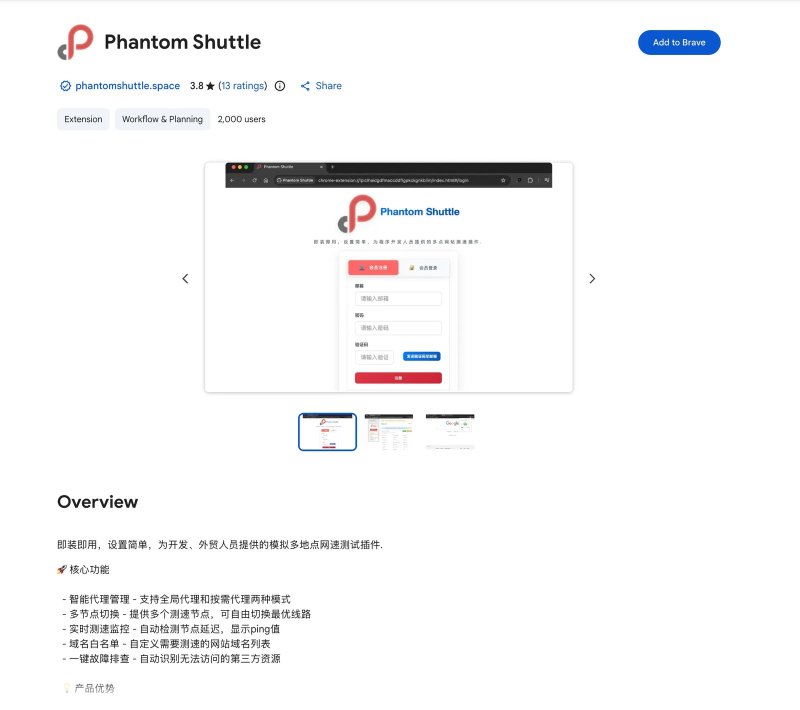

Обнаружены два расширения для Chrome, распространяющиеся под общим названием Phantom Shuttle. Они выдают себя за плагины для прокси-сервиса, однако на самом деле перехватывают трафик пользователей и воруют конфиденциальные данные.

По данным специалистов из компании Socket, эти расширения активны как минимум с 2017 года:

- Phantom Shuttle (ID: fbfldogmkadejddihifklefknmikncaj) — 2000 пользователей (опубликовано 26 ноября 2017 года);

- Phantom Shuttle (ID: ocpcmfmiidofonkbodpdhgddhlcmcofd) — 180 пользователей (опубликовано 27 апреля 2023 года).

Основная аудитория Phantom Shuttle — пользователи из Китая, включая работников сферы внешней торговли, которым нужно тестировать подключения из разных регионов страны.

Оба расширения были опубликованы от имени одного разработчика и позиционируются как инструменты для проксирования трафика и проверки скорости сети. Подписка на них стоит от 1,4 до 13,6 долларов США.

Phantom Shuttle направляет весь трафик пользователя через прокси, контролируемые злоумышленниками. Доступ к прокси осуществляется посредством жестко закодированных учетных данных, а вредоносный код встроен в начало легитимной библиотеки jQuery.

Отмечается, что злоумышленники скрыли жестко закодированные аккаунты с помощью кастомной схемы кодирования символов по индексу. С помощью обработчика веб-трафика расширения перехватывают HTTP-запросы аутентификации на любом сайте, который посещает жертва.

Для автоматической маршрутизации трафика через прокси вредоносные расширения динамически меняют настройки прокси в Chrome с помощью автоконфигурационного скрипта.

В режиме по умолчанию (smarty mode) через прокси направляется трафик более чем 170 доменов, включая платформы разработчиков, консоли облачных сервисов, соцсети и сайты с контентом для взрослых. В свою очередь, в список исключений входят локальные сети и домен управляющего сервера атакующих (чтобы избежать нарушений в работе малвари и ее обнаружения).

В результате вредоносные расширения могут перехватывать данные из любых форм — учетные данные, реквизиты платежных карт, пароли, личную информацию и так далее. Также в отчете Socket отмечается, что вредонос похищает сессионные cookie из HTTP-заголовков и извлекает API-токены из запросов.

На момент публикации этого исследования оба расширения по-прежнему были доступны в Chrome Web Store.