✔Атаки DoubleClickjacking используют двойные клики для обхода защиты - «Новости»

Независимый ИБ-исследователь Паулос Йибело (Paulos Yibelo) рассказал о новой разновидности кликджекинга (clickjacking) и дал этим атакам название DoubleClickjacking. Злоумышленники могут обманом вынудить пользователей совершить нужные действия с помощью двойных кликов мыши, тем самым обходя существующие средства защиты.

Термином clickjacking обычно обозначают ситуации, когда злоумышленники создают вредоносные страницы, где обманом заставляют посетителей нажимать на скрытые или замаскированные элементы. Обычно такие атаки осуществляются путем наложения на страницу скрытого iframe, созданного хакерами. Причем вредоносная страница проектируется таким образом, чтобы кнопки и ссылки скрытого iframe совпадали к нужными ссылками и кнопками целевой страницы.

Обычно злоумышленники завлекают пользователей на такие сайты, а затем вынуждают их кликнуть по ссылке или кнопке, например, для получения награды или просмотра картинки. Но когда человек нажимает на страницу, на самом деле он нажимает на ссылки и кнопки скрытого iframe, что потенциально может привести к выполнению вредоносных действий, включая, к примеру, авторизацию OAuth-приложений.

В последние годы разработчики браузеров внедрили ряд защитных функций, которые предотвращают большинство подобных атак, например, не позволяют передавать cookie между сайтами или устанавливают определенные ограничения (X-Frame-Options или frame-ancestors) для ресурсов, которые могут содержать iframe.

Однако Йибело рассказал о новом типе таких атак под названием DoubleClickjacking, где используются двойные клики, чтобы вынудить пользователей выполнять различные действия.

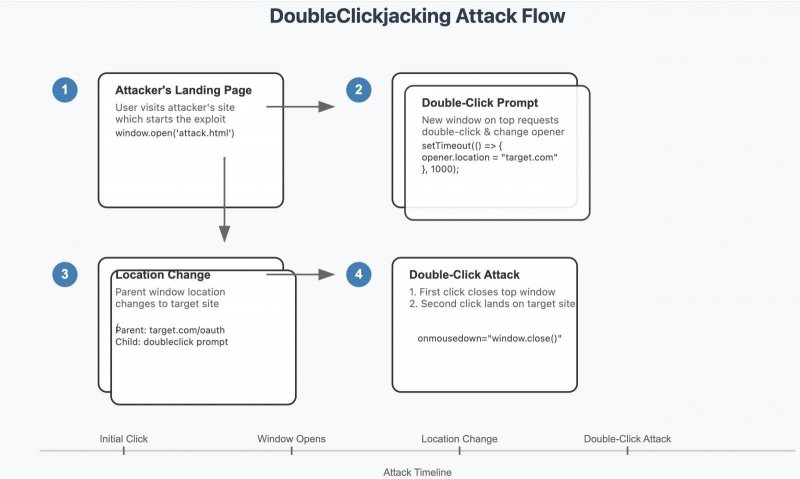

Так, злоумышленник создает сайт, на котором отображается безобидная на первый взгляд кнопка-приманка (например, «Нажмите здесь», чтобы посмотреть фильм). Когда посетитель нажимает на эту кнопку, создается новое окно, которое закрывает исходную страницу и содержит другую приманку, например, требует решить CAPTCHA для продолжения. Тем временем jаvascript на исходной странице в фоновом режиме изменяет страницу на другой сайт, на котором пользователь и должен совершить какое-то действие.

CAPTCHA в наложенном окне предлагает посетителю дважды кликнуть на какой-либо элемент страницы, чтобы решить задачу. При этом страница отслеживает события mousedown и, обнаружив таковое, быстро закрывает оверлей, в результате чего второй клик уже приходится на кнопку авторизации или ссылку на ранее скрытой под оверлеем странице.

В итоге пользователь случайно щелкает по кнопке, что может использоваться для установки плагина, подключение OAuth-приложения к учетной записи жертвы или подтверждения запроса многофакторной аутентификации.

Исследователь объясняет, что такие атаки обходят все существующие средства защиты от кликджекинга, поскольку DoubleClickjacking не использует iframe и не пытается передать cookie на другой домен. Вместо этого действия осуществляются непосредственно на легитимных сайтах.

Йибело утверждает, что атака представляет угрозу практически для всех сайтов в интернете, и прикладывает к своему отчету демонстрационные видео, в которых DoubleClickjacking применяется для захвата аккаунтов Shopify, Slack и Salesforce.

Хуже того, специалист пишет, что атака может использоваться и против браузерных расширений.

«Например, я создал PoC для популярных браузерных криптовалютных кошельков, и эта техника используется для авторизации web3-транзакций и dApps или отключения VPN, чтобы раскрыть IP-адрес, — объясняет Йибело. — Это можно реализовать и на мобильных телефонах, попросив жертву тапнуть два раза».

Для защиты от этого типа атак Йибелло предлагает использовать jаvascript, который можно добавить на страницу для отключения важных кнопок и ссылок вплоть до завершения жеста. Это должно предотвратить автоматическое нажатие на кнопку авторизации при отключении вредоносного оверлея. Также исследователь предлагает использовать специальный HTTP-заголовок, который ограничит или заблокирует быстрое переключение между окнами во время двойного клика.