✔Вымогатели LokiLocker и BlackBit атакуют российский бизнес - «Новости»

Эксперты компании F.A.C.C.T. (ранее Group-IB в РФ) предупредили об активизации в России программ-вымогателей LokiLocker и BlackBit. Треть от общего количества жертв этих шифровальщиков по всему миру находится в РФ — 21 компания.

Эти вымогатели требуют выкуп до 100 000 долларов (примерно 8 000 000 рублей по текущему курсу) за расшифровку данных атакованной компании, но при этом не похищают информацию и не шифруют файлы на компьютерах, где выбран персидский в качестве основного языка интерфейса.

Первые атаки вымогателей из семейства LokiLocker эксперты зафиксировали еще весной 2022 года на Ближнем Востоке, хотя сам шифровальщик появился годом раньше, летом 2021 года. В дальнейшем атаки с использованием LokiLocker, который распространяется по партнерской программе RaaS (Ransomware-as-a-Service, «вымогательство как услуга»), были замечены по всему миру.

В России для атак на средний и малый бизнес злоумышленники использовали не только LokiLocker, но и новый «родственный» ему шифровальщик BlackBit. По своей функциональности он практически идентичен LokiLocker, основное отличие состоит лишь в названии: для зашифрованных файлов используется расширение. BlackBit.

Хакеры, взявшие на вооружение LokiLocker и BlackBit, не похищают у своих жертв данные и не выкладывают их на свои сайты для дальнейшего шантажа. Тем не менее, F.A.C.C.T. удалось раскрыть, кого именно атакуют вымогатели, используя данные, полученные при реагированиях на инциденты и анализе сторонних источников, включая VirusTotal.

Начиная с апреля 2022 года «близнецы-вымогатели» атаковали не менее 62 компаний по всему миру, из них 21 жертва находилась в России. В основном это компании малого и среднего бизнеса из сферы строительства, туризма, розничной торговли.

Начальная сумма выкупа, которую требуют вымогатели, колеблется от 10 000 до 100 000 долларов (от 800 000 рублей до 8 000 000 рублей), а ее финальный размер зависит от платежеспособности компании и числа приобретаемых жертвой ключей расшифровки (для каждого зашифрованного хоста требуется свой оригинальный декриптор).

Одной из особенностей вымогателей является проверка языка ввода — если малварь находит на компьютере установленный персидский язык (Persian), то завершает свою работу. Однако вопрос об атрибуции злоумышленников к конкретной стране, до сих пор остается открытым.

Некоторые исследователи убеждены, что атаки LokiLocker и BlackBit намеренно проводятся «под чужим флагом» для того, чтобы затруднить работу исследователям. Специалисты F.A.C.C.T. не исключают, что состав группы может быть интернациональным, несмотря на то, что партнерская программа и первые версии программы-вымогателя изначально были созданы носителями персидского языка.

В среднем продолжительность атак вымогателей LokiLocker и BlackBit составляет от суток до нескольких дней. В качестве первоначального вектора атаки злоумышленники используют скомпрометированные службы удаленного доступа и, прежде всего, публично доступный терминальный сервер — RDP (Remote Desktop Protocol). Для получения доступа к RDP-серверу злоумышленники могут применять как брутфорс, так и покупать учетные данные в даркнете у брокеров первоначального доступа.

Получив первоначальный доступ, атакующие стремятся закрепиться в сети и получить привилегированные учетные данные — для этого они используют популярную утилиту Mimikatz (T1003). В процессе разведки для оценки платежеспособности жертвы злоумышленники могут изучать на хостах файлы и документы, но не похищают их.

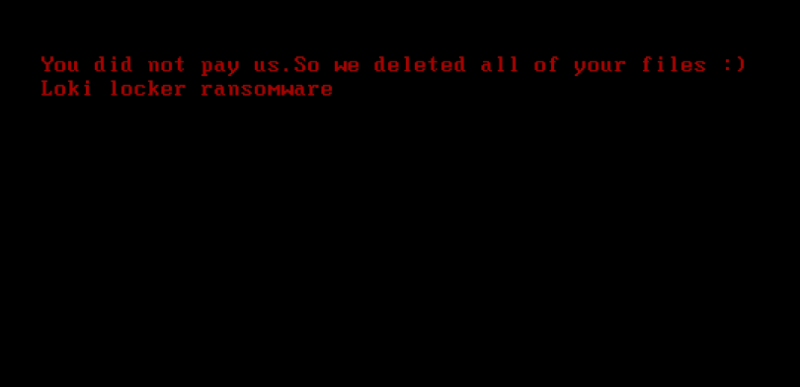

Развертывание вымогателя в ИТ-инфраструктуре жертвы проводится атакующими преимущественно вручную, обычно в выходной или праздничный день. Предварительно, вымогатели стараются отключить антивирусное ПО, используя для этого легитимные утилиты. В качестве канала коммуникации с жертвами хакеры используют почту и Telegram. По истечении 30-дневного срока, если выкуп не был получен и не использован декриптор, вредонос уничтожает все данные в скомпрометированной системе.

«В период геополитической напряженности российский бизнес все чаще подвергается кибератакам, среди которых в последнее время заметную роль стали играть программы вымогатели, ранее встречавшиеся в РФ крайне редко, например, тот же LokiLocker, — замечает генеральный директор компании F.A.С.С.T. Валерий Баулин. — Несмотря на то, что партнеры LokiLocker и BlackBit не демонстрируют в своих атаках особо изощренных или инновационных методов, а сами программы-вымогатели хорошо известны многим средствам защиты, это не спасает жертв от шифрования данных. Успех атак во многом объясняется легкомысленным отношением бизнеса к защищенности своих внешних сервисов удаленного доступа, в первую очередь публично доступных терминальных серверов — это значительно расширяет поверхность атаки и упрощает задачу злоумышленникам».