✔Group-IB: количество атак шифровальщиков выросло на 150% за год - «Новости»

Аналитики Group-IB подготовили масштабное исследование, посвященное шифровальщикам. Компания сообщает, что в прошлом году количество атак шифровальщиков выросло более чем на 150% по сравнению с предыдущим годом.

Отчет гласит, что шифровальщики фактически стали угрозой номер один как для бизнеса, так и для государственных органов: число успешных атак в прошлом году выросло более чем на 150% к 2019 году, а средний размер суммы выкупа увеличился более чем в два раза и составил в 2020 году 170 000 долларов. Самыми жадными вымогателями оказались группы Maze, DoppelPaymer и RagnarLocker — суммы выкупа, которые они требовали от жертв, составляла в среднем от 1 000 000 до 2 000 000 долларов.

В первую очередь в зоне риска оказались крупные корпоративные сети — направленные атаки вымогателей (так называемый The Big Game Hunting) парализовали в 2020 году работу таких гигантов как Garmin, Canon, Campari, Capcom и Foxconn. Простой от одной атаки составлял в среднем 18 дней. Большинство атак, проанализированных исследователями, произошли в Северной Америке и Европе, где расположено большинство компаний из списка Fortune 500, а также в Латинской Америке и Азиатско-Тихоокеанском регионе.

В России, несмотря на негласное правило у киберпреступников «не работать по РУ», действовала русскоязычная преступная группа OldGremlin. Начиная с весны 2020 года OldGremlin провела не менее девяти кампаний и атаковала исключительно российские цели — банки, промышленные предприятия, медицинские организации и разработчиков софта. В августе 2020 года жертвой OldGremlin стала крупная компания с сетью региональных филиалов — за расшифровку с нее потребовали выкуп в 50 000 долларов.

Одной из основных движущих сил для роста вымогателей стала модель Ransomware-as-a-Service («Вымогательство как услуга»). Ее суть заключается в том, что разработчики продают или сдают в аренду свои вредоносные программы партнерам для дальнейшей компрометации сети, заражения и развертывания малвари. Вся полученная в виде выкупа прибыль затем распределялась между операторами и партнерами программы. Так, 64% всех атак вымогателей, проанализированных в 2020 году, были связаны с операторами, использующих модель RaaS.

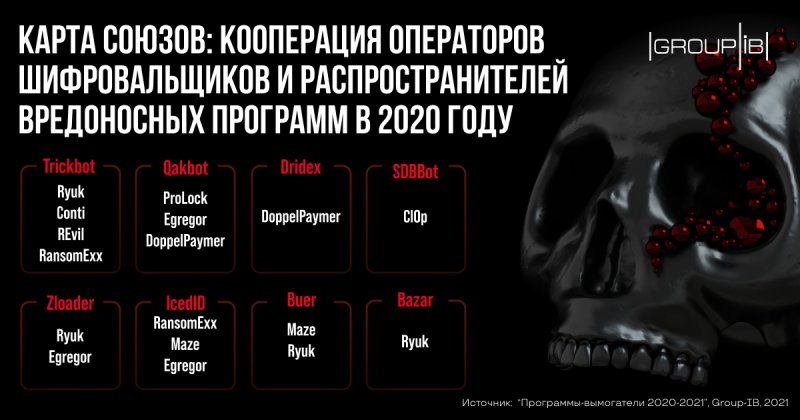

Еще одна тенденция 2020 года — коллаборации между разными преступными группами. Эксперты зафиксировали в прошлом году появление в андеграунде 15 новых публичных партнерских программ-вымогателей. Действующие преступные группы, использующие вредоносные программы Trickbot, Qakbot и Dridex, все чаще помогали операторам малвари получать первоначальный доступ к корпоративным сетям.

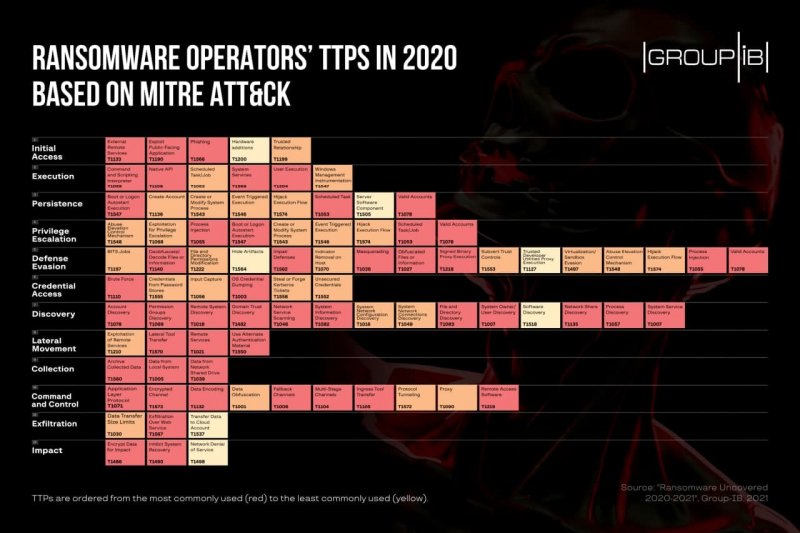

Главным вектором атак для большинства банд вымогателей оказались публичные RDP-серверы (52%). На втором месте — фишинг (29%), затем эксплуатация общедоступных приложений (17%).

Прежде чем зашифровать данные, операторы вымогателей проводили в среднем 13 дней в скомпрометированной сети, стараясь предварительно найти и удалить все доступные резервные копии, чтобы жертва не могла восстановить зашифрованные файлы. Еще одним фактором успеха, позволившим хакерам получать выкуп, стало предварительное хищение критически важных данных — документов, отчетов, чтобы использовать их в качестве рычага для давления на жертву — моду на подобный «двойной удар» задала печально группировка Maze.

«За пандемию программы-вымогатели стали главной киберугрозой для всего мира, в том числе для России. В прошлом году мы видели многочисленные атаки OldGremline на российские предприятия, IT-компании и финансовые учреждения. В этом году эксперты уже наблюдают активность с традиционными группами типа RTM, также переключившихся на использование шифровальщиков», — говорит Олег Скулкин, ведущий специалист лаборатории компьютерной криминалистики Group-IB.