✔Group-IB: хак-группа Conti взломала более 40 компаний за месяц - «Новости»

Group-IB изучила одну из самых быстрых и успешных кампаний русскоязычной группы вымогателей Conti — «ARMattack». Чуть больше чем за месяц атакующим удалось скомпрометировать больше 40 компаний по всему миру, а самая быстрая атака заняла всего 3 дня. Суммарно с начала 2022 года Conti опубликовали данные 156 атакованных компаний, а список жертв в целом насчитывает свыше 850 организаций из самых разных отраслей, госведомства и даже целое государство.

Хронология

В отчете Group-IB исследователи называют русскоязычных хакеров Conti одной из самых успешных групп, занимающихся шифрованием данных с целью получения выкупа. Первые упоминания о Conti появились в феврале 2020 года, когда вредоносные файлы, с одноименным расширением .conti впервые были обнаружены экспертами. Однако тестовые версии этой малвари датируются еще ноябрем 2019 года.

C июля 2020 года Conti начала активно использовать технику double extortion — двойного давления на жертву: кроме вымогательства за расшифровку данных, злоумышленники выкладывают информацию на собственном DLS (Dedicated Leak Site) — сайте для публикации данных, выгруженных из атакованной инфраструктуры компаний-жертв, отказавшихся платить выкуп.

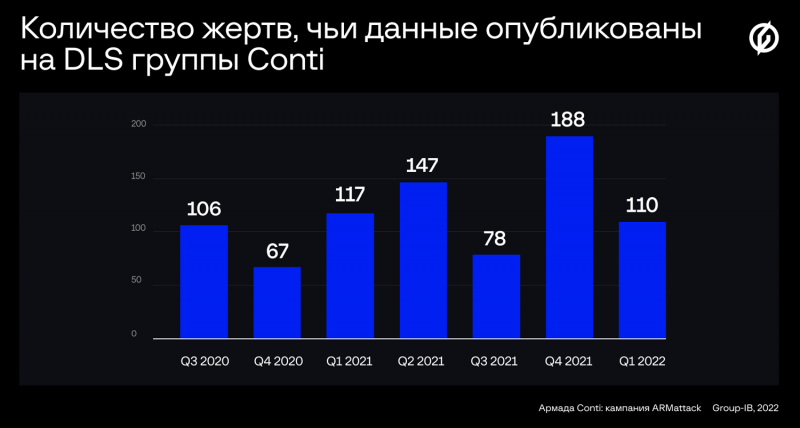

Начиная с 2020 года группа, наряду с Maze и Egregor, уверенно держалась в тройке лидеров по количеству зашифрованных компаний — в 2020 году Conti опубликовали на своем сайте данные 173 жертв. По итогам 2021 года Conti и вовсе приобрела славу одной из самых крупных и агрессивных групп шифровальщиков и вышла на первое место по количеству жертв, опубликовав данные 530 атакованных компаний.

За четыре первых месяца 2022 года группа не сбавляла оборотов: с начала года в списке жертв вымогателей оказались еще 156 компании, итого 859 — за два года (включая апрель 2022 года).

В топ-5 индустрий, которые чаще других атакуют Conti, входят производство (14%), недвижимость (11,1%), логистика (8,2%), профессиональные услуги (7,1%) и торговля (5,5%).

Оказавшись в инфраструктуре компании, злоумышленники похищают документы (чаще всего чтобы определить, с какой именно организацией они имеют дело) и ищут файлы, содержащие пароли как в открытом, так и в зашифрованном виде. Наконец, получив все необходимые права и доступы ко всем интересующим устройствам, хакеры развертывают шифровальщик на всех устройствах и активируют малварь.

ARMattack

Conti и их партнеры атакуют не только часто, но и быстро. Эксперты Group-IB проанализировали одну из самых молниеносных и продуктивных ее кампаний, которую назвали ARMattack. Она длилась чуть больше месяца — c 17 ноября 2021 по 20 декабря 2021, но оказалась крайне результативной: атакующим удалось скомпрометировать больше 40 организаций по всему миру. Большинство из них находились в США (37%), однако кампания интенсивно прошлась и по Европе, оставив жертв в Германии (3%), Швейцарии (2%), Нидерландах, Испании, Франции, Чехии, Швеции, Дании (по 1%).

Самая стремительная атака была проведена группой всего за три дня: ровно столько времени прошло от проникновения Conti в систему до ее шифрования. При этом Group-IB пишет, что в среднем вымогатели работают по 14 часов в день 7 дней в неделю.

География атак Conti, в целом, довольно обширна и не включает Россию. Наибольшее количество атак приходится на США (58,4%), за ними следуют Канада (7%), Англия (6,6%), далее Германия (5,8%), Франция (3,9%) и Италия (3,1%).

Conti не атакуют Россию не только потому, что придерживается негласного правила киберкриминала «не работать по Ру», но и открыто заявляя, что являются «патриотами». Из-за этого в конце февраля в группе даже произошел «внутренний конфликт» — один из вымогателей «слил» внутреннюю переписку, данные о серверах злоумышленников, список их жертв, а также Bitcoin-кошельки, суммарно хранившие свыше 65 000 BTC. Из утечки стало известно, что у Conti — серьезные финансовые проблемы, «шеф» группы залег на дно, однако ее участники полны решимости перезапустить проект через 2–3 месяца.

Несмотря на этот «удар в спину» и повышенное внимание со стороны правоохранительных органов, аппетиты Conti только выросли: хакеры атаковали не только крупные международные компании, но и целые государства. Апрельская «кибервойна» Conti против Коста-Рики привела к введению чрезвычайного положения в стране — это первый прецедент такого масштаба.

По данным Group-IB, Conti довольно плотно взаимодействовали с другими операторами шифровальщиков. Например, с Ryuk, Maze (они даже взяли инструмент на тестирование, разреверсили и значительно улучшили свой собственный шифровальщик), Netwalker и, конечно, Lockbit. Кроме этого, при исследовании кампании ARMattack, эксперты обнаружили в арсенале злоумышленников не только описанные ранее Windows-инструменты, но еще Linux-шифровальщики Conti и Hive.

При этом группа стремится к разработке уникальных инструментов, чтобы сравнение их кода не привело к выявлению общих паттернов — до слива переписки о том, что целые RaaS -«партнерки» являются подразделениями Conti, исследователи догадывались лишь по косвенным признакам.

Взаимодействие было довольно обширным: иногда Conti «брали в работу» сетки у других «вендоров пробива», иногда сами же делились ими за скромные 20% от выручки. Как и у легального IT-стартапа, у Conti есть свои отделы HR, R&D, OSINT, тимлиды, регулярная выплата заработных плат, система мотивации и отпуска.

Также одной из особенностей Conti является использование свежих уязвимостей, позволяющих получить первоначальный доступ к сетям. Так Conti были замечены в эксплуатации недавних CVE-2021-44228, CVE-2021-45046 и CVE-2021-45105 в модуле log4j. Меньше чем через неделю Conti использовала эти уязвимости для атак на vCenter. Кроме этого, в Conti есть специалисты, имеющие опыт в поиске 0-day уязвимостей.

«Повышенная активность Conti и “слив данных” позволили окончательно убедиться в том, что шифровальщики — уже не игра среднестатистических разработчиков вредоносного ПО, а индустрия, давшая работу сотням киберпреступников самого разного профиля во всем мире. В этой индустрии Conti — заметный игрок, создавший фактически IT-компанию, цель которой — вымогательство крупных сумм у атакованных жертв. Что будет в дальнейшем с группой — продолжение работы, большой ребрендинг или ее “дробление” на маленькие подпроекты — на данный момент сказать сложно. Однако очевидно, что группа продолжит активность либо сама, либо с помощью своих “дочерних” проектов», — говорит Иван Писарев, руководитель отдела динамического анализа вредоносного кода Group-IB.

Отметим, что в отчете Group-IB можно найти индикаторы компрометации, информацию об актуальных техниках, тактиках и инструментах Conti, разложенных по матрице MITRE ATT&CK.