✔Хак-группа Nobelium использует малварь FoggyWeb для внедрения бэкдоров - «Новости»

Специалисты Microsoft обнаружили новую малварь группировки Nobelium. Вредонос используется для развертывания дополнительных пейлоадов и кражи конфиденциальной информации с серверов Active Directory Federation Services (AD FS).

Считается, что хак-группа Nobelium (она же APT 29, Cozy Bear или The Dukes) связана с российским правительством, и именной ее называют ответственной за взлом компании SolarWinds, который стал одной из наиболее масштабных атак на цепочку поставок в истории.

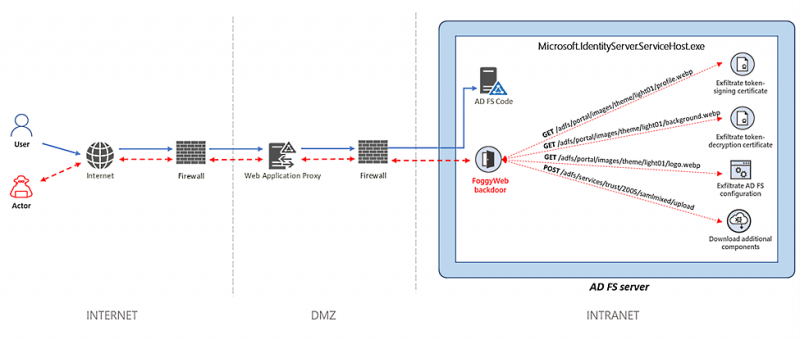

Малварь, обнаруженная теперь экспертами Microsoft Threat Intelligence Center, получила название FoggyWeb и представляет собой «пассивный и узконаправленный» бэкдор, который злоупотребляет токенами Security Assertion Markup Language (SAML). Этот инструмент используется с апреля 2021 года и помогает злоумышленникам удаленно извлекать конфиденциальную информацию со скомпрометированных серверов AD FS путем настройки HTTP-лиснеров для определенных URI, чтобы перехватывать GET- и POST-запросы, отправленные на сервер AD FS.

«Получив учетные данные и успешно скомпрометировав сервер, Nobelium используют полученный доступ, чтобы закрепиться в системе и углубить инфильтрацию, используя для этого сложные вредоносные программы и инструменты.

Nobelium применяют FoggyWeb удаленного извлечения БД конфигурации скомпрометированных серверов AD FS, расшифровки token-signing сертификатов и token-decryption сертификатов, а также для загрузки и выполнения дополнительных компонентов. Также FoggyWeb может получать дополнительные вредоносные компоненты C&C-сервера и запускать их на скомпрометированном сервере», — рассказывают в Microsoft.

Для защиты от подобных атак специалисты советуют уделять внимание безопасности серверов AD FS в целом, использовать аппаратные модули безопасности и регулярно проводить аудит локальной и облачной инфраструктуры.