✔Во взломе клиентов SolarWinds принимали участие и китайские хакеры - «Новости»

В декабре прошлого года многие ИБ-компании занимались расследованием масштабной атаки на цепочку поставок, от которой пострадала компания SolarWinds и ее клиенты. Уже тогда в отчетах экспертов упоминалась не только полезная нагрузка SUNBURST (она же Solorigate), загружавшая бэкдор-троян Teardrop, но и тот факт, что порой злоумышленники внедряли в зараженные сети .NET веб-шелл под названием Supernova.

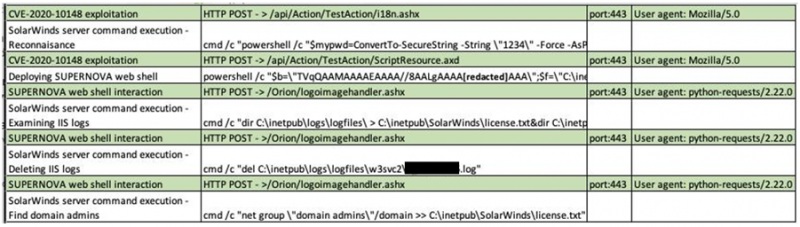

Сначала исследователи считали, что хакеры применяли Supernova для загрузки, компиляции и выполнения вредоносного Powershell-скрипта (который назвали CosmicGale). Однако вскоре аналитики Microsoft сообщили, что Supernova – часть другой атаки, и она вообще не связана с нашумевшей атакой на цепочку поставок. Оказалось, что веб-шелл Supernova был внедрен в плохо защищенные установки SolarWinds Orion, уязвимые перед проблемой CVE-2019-8917.

В отчете Microsoft сообщалось, что в отличие от Sunburst DLL, файл Supernova DLL не был подписан легитимным сертификатом SolarWinds. Из-за этого эксперты пришли к выводу, что данная малварь не имела отношения к исходной атаке на цепочку поставок и вообще принадлежала другой хак-группе.

Теперь выводы Microsoft подтвердили специалисты Secureworks. На этой неделе компания обнародовала отчет, согласно которому, Supernova связана с прошлогодними атаками на серверы Zoho ManageEngine (причем информацию об этом 0-day баге просто опубликовали в Twitter).

Secureworks отслеживает злоумышленников, атаковавших Zoho ManageEngine, под кодовым именем Spiral, и считает, что эта хак-группа базируется в Китае. Так, во время августовского инцидента хакеры случайно раскрыли один из своих IP-адресов, который оказался связан с Поднебесной.

Как теперь пишут исследователи, поведение малвари Supernova схоже с активностью группировки в августе прошлого года, направленной против продукции Zoho. Похоже, за обе эти атаки может быть ответственна Spiral, то есть аналитики Microsoft были правы.