✔Microsoft: взломщики SolarWinds охотились за доступом к облачными ресурсам - «Новости»

Аналитики Microsoft продолжают изучать атаку на цепочку поставок, которой в этом году подверглась компания SolarWinds, а затем и ее клиенты. Напомню, что неизвестные злоумышленники атаковали компанию SolarWinds и заразили ее платформу Orion малварью. Среди пострадавших оказались такие гиганты, как Microsoft, Cisco, FireEye, а также множество правительственных агентств США, включая Госдеп и Национальное управление по ядерной безопасности. Все, что известно об этой масштабной компрометации, которую многие называют взломом года, мы собрали в одном материале.

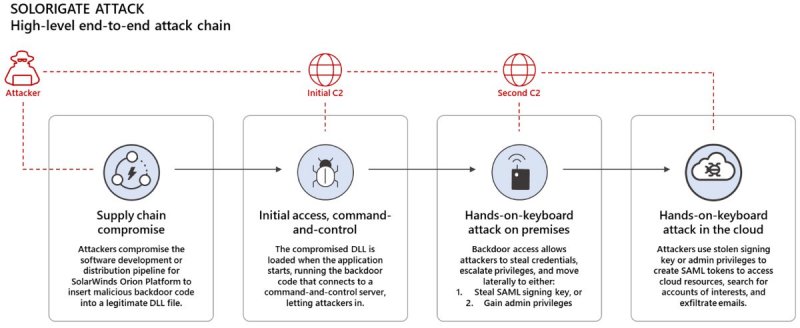

Новое сообщение в блоге Microsoft 365 Defender не содержит новых технических деталей, однако эксперты пишут, что, похоже, выявили конечную цель хакеров: после проникновения в сети компаний с помощью бэкдора SUNBURST (или же Solorigate) хакеры стремились получить доступ к облачным ресурсам жертв.

«Имея такую масштабную изначальную точку опоры, злоумышленники могли выбирать конкретные организации, в которых хотят продолжить работу (тогда как другие оставались запасным вариантом, доступным в любой момент, пока бэкдор установлен и не обнаружен)», — пишут исследователи.

Эксперты Microsoft отмечают, что конечной целью хакеров, судя по всему, являлось создание токенов SAML (Security Assertion Markup Language) с целью подделки токенов аутентификации, обеспечивающих доступ к облачным ресурсам. Таким образом хакеры получали возможность извлекать электронные письма из интересующих их аккаунтов.

Microsoft подробно описала тактику, которую злоумышленники использовали для получения доступа к облачным ресурсам своих жертв:

- использование скомпрометированной DLL SolarWinds для активации бэкдора, который позволял удаленно управлять устройством и работать с ним;

- использование бэкдора для кражи учетных данных, повышения привилегий и бокового перемещения, чтобы получить возможность создавать действительные токены SAML одним из двух методов: кража сертификата подписи SAML, добавление или изменение существующих доверий федирации;

- использование созданных токенов SAML для доступа к облачным ресурсам и выполнения действий, ведущих к краже электронных писем и сохранению доступа к облаку.