✔Ботнет эксплуатирует 0-day уязвимость в устройствах GeoVision - «Новости»

Специалисты The Shadowserver Foundation обнаружили ботнет, который атакует уязвимость нулевого дня в устаревших устройствах GeoVision, чтобы впоследствии использовать их для DDoS-атак и майнинга криптовалюты.

По словам исследователей, замеченный ботнет использует вариацию малвари Mirai, которая обычно применяется для создании DDoS-платформ или майнинга.

Проблема получила идентификатор CVE-2024-11120 (9,8 балла по шкале CVSS) и была обнаружена специалистами The Shadowserver Foundation. Критический баг связан с возможностью инъекций команд, что позволяющая неаутентифицированным злоумышленникам выполнять произвольные команды на уязвимом устройстве.

При этом тайваньский CERT подтверждает, что свежую проблему уже активно эксплуатируют хакеры.

Сообщается, что CVE-2024-11120 затрагивает следующие устройства:

- GV-VS12 — двухканальный видеосервер H.264, преобразующий аналоговые видеосигналы в цифровые для передачи по сети;

- GV-VS11 — одноканальный видеосервер, предназначенный для оцифровки аналогового видео для передачи по сети;

- GV-DSP LPR V3 — Linux-система, предназначенная для распознавания автомобильных номеров;

- GV-LX4C V2 / GV-LX4C V3 — DVR для мобильных систем видеонаблюдения.

Так как все эти модели уже не поддерживаются производителем, выхода патчей можно не ждать.

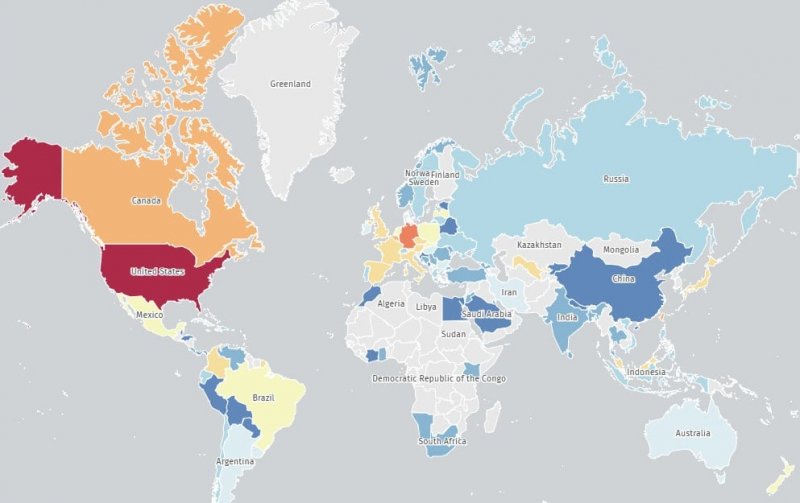

По данным The Shadowserver Foundation, в настоящее время сети можно обнаружить около 17 000 устройств GeoVision, которые уязвимы перед CVE-2024-11120. Большинство из них находятся в США (9100), а за ними следуют Германия (1600), Канада (800), Тайвань (800), Япония (350), Испания (300) и Франция (250).