✔Критический баг в Fortinet угрожает 150 000 устройств - «Новости»

Специалисты The Shadowserver Foundation предупредили, что около 150 000 устройств Fortinet FortiOS и FortiProxy по-прежнему уязвимы перед критической проблемой CVE-2024-21762, обнаруженной и исправленной в прошлом месяце. Она позволяет выполнять код без аутентификации.

Напомним, что уязвимость CVE-2024-21762 получила 9,6 баллов по шкале CVSS. Этот баг в FortiOS связан с out-of-bounds записью и позволяет неавторизованным злоумышленникам удаленно выполнить произвольный код, отправляя специально подготовленные HTTP-запросы на уязвимые машины.

В прошлом месяце специалисты Агентства по кибербезопасности и защите инфраструктуры США (CISA) внесли CVE-2024-21762 в список известных уязвимостей, которые уже используют злоумышленники, и предупредили, что проблема уже задействована в хакерских атаках.

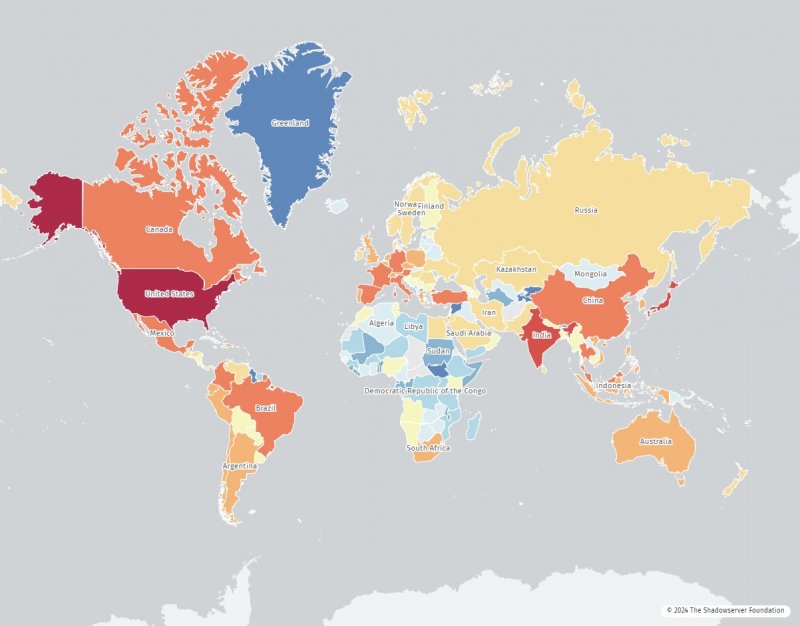

Как теперь сообщают аналитики The Shadowserver Foundation, в сети по-прежнему можно обнаружить около 150 000 уязвимых перед свежим багом устройств. Больше всего из них (более 24 000) находятся в США, а также немало уязвимых машин было замечено в Индии, Бразилии и Канаде.

Исследователи напоминают, что администраторы могут проверить, уязвимы ли их системы перед этой проблемой, используя специальный Python-скрипт, созданный специалистами ИБ-компании BishopFox.