✔В Apache OfBiz обнаружен критический баг - «Новости»

В опенсорсном ERP-решении Apache OfBiz обнаружили уязвимость нулевого дня, которую можно использовать для обхода аутентификации. Интересно, что этот баг возник в результате исправления другой критической уязвимости, CVE-2023-49070.

Как объяснили специалисты SonicWall, уязвимость, получившая идентификатор CVE-2023-51467, связана с функциональностью входа в систему и является результатом некорректного исправления другой критической уязвимости (CVE-2023-49070, 9,8 балла по шкале CVSS), которую устранили ранее в этом месяце.

«Меры безопасности, принятые для исправления CVE-2023-49070, не устранили лежащую в корне проблему, поэтому обход аутентификации по-прежнему актуален», — пишут эксперты.

Проблема CVE-2023-49070 позволяет выполнить произвольный код перед аутентификацией и затрагивает Apache OFBiz до версии 18.12.10. Успешная эксплуатация позволяет злоумышленникам получить полный контроль над сервером и перехватить конфиденциальные данные. Причиной возникновения этой проблемы стал устаревший компонент XML-RPC в Apache OFBiz.

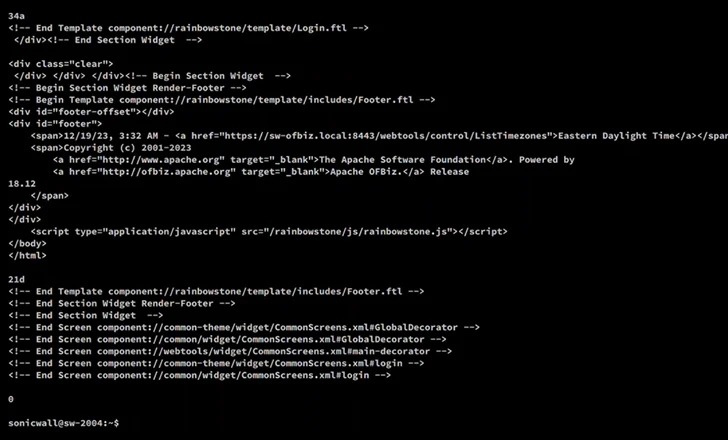

В свою очередь, новую уязвимость, CVE-2023-51467, можно спровоцировать, используя пустые и недействительные параметры USERNAME и PASSWORD в HTTP-запросе. Это приводит к возврату сообщения об успешной аутентификации и позволяет обойти защиту, получив несанкционированный доступ к внутренним ресурсам.

Суть проблемы заключается в том, что параметр requirePasswordChange в URL имеет значение «Y» (YES), что приводит к простейшему обходу аутентификации независимо от значений, передаваемых в полях имени пользователя и пароля.

В итоге пользователям рекомендуется как можно скорее обновить Apache OFbiz до версии 18.12.11 или более поздней, где уязвимость уже устранена.

Аналитики Shadowserver предупреждают, что уже обнаружили немало сканирований: хакеры используют общедоступные PoC-эксплоиты и пытаются эксплуатировать проблему CVE-2023-49070. Теперь исследователи ожидают аналогичной волны атак и для CVE-2023-51467.

Так, в настоящее время злоумышленники пытаются найти уязвимые серверы, заставляя их подключаться к URL-адресу oast.online. Исследователи говорят, что атакующие особенно заинтересованы в поиске уязвимых серверов Confluence.