✔На Pwn2Own исследователи заработали 732 000 долларов и в очередной раз взломали Tesla - «Новости»

В первый день хакерского соревнования Pwn2Own Vancouver 2024 участники суммарно заработали 732 500 долларов и продемонстрировали 19 уязвимостей нулевого дня, успешно скомпрометировав Tesla Model 3 (которую исследователи теперь забирают себе), Windows 11, Ubuntu Linux и не только.

В рамках Pwn2Own Vancouver 2024 ИБ-эксперты взламывают полностью пропатченные продукты в следующих категориях: веб-браузеры, облачные/контейнерные технологий, виртуализация, корпоративные приложения, серверы, локальное повышение привилегий, корпоративные коммуникации и автомобили.

Общий призовой соревнования в этом году составляет 1,3 млн долларов, как наличными, так и вещественными призами, включая уже упомянутую Tesla.

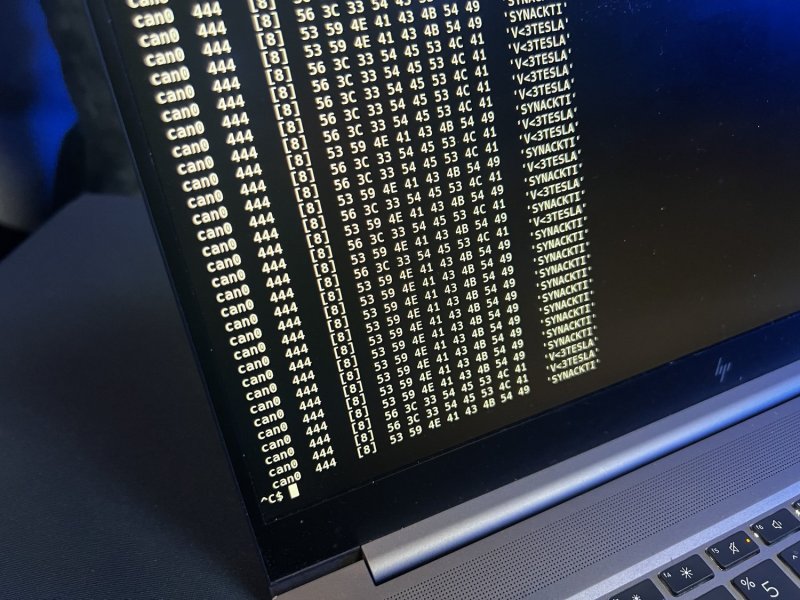

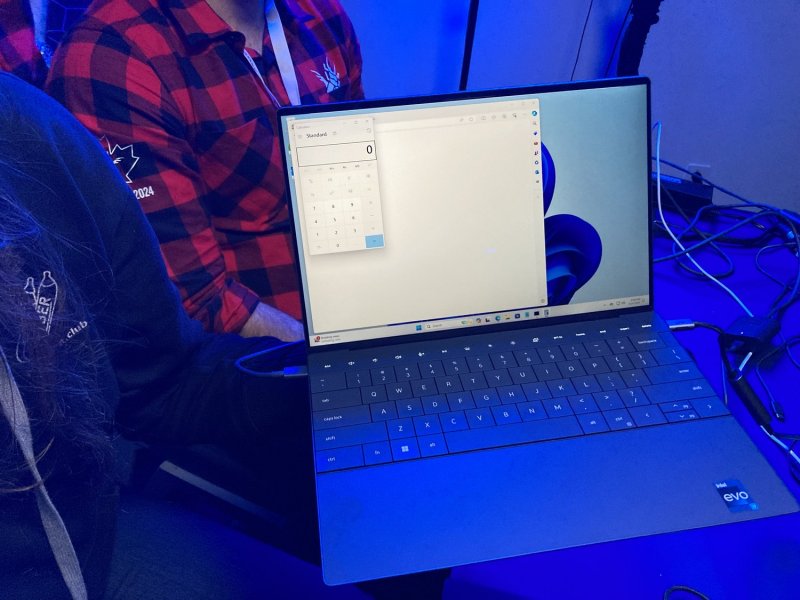

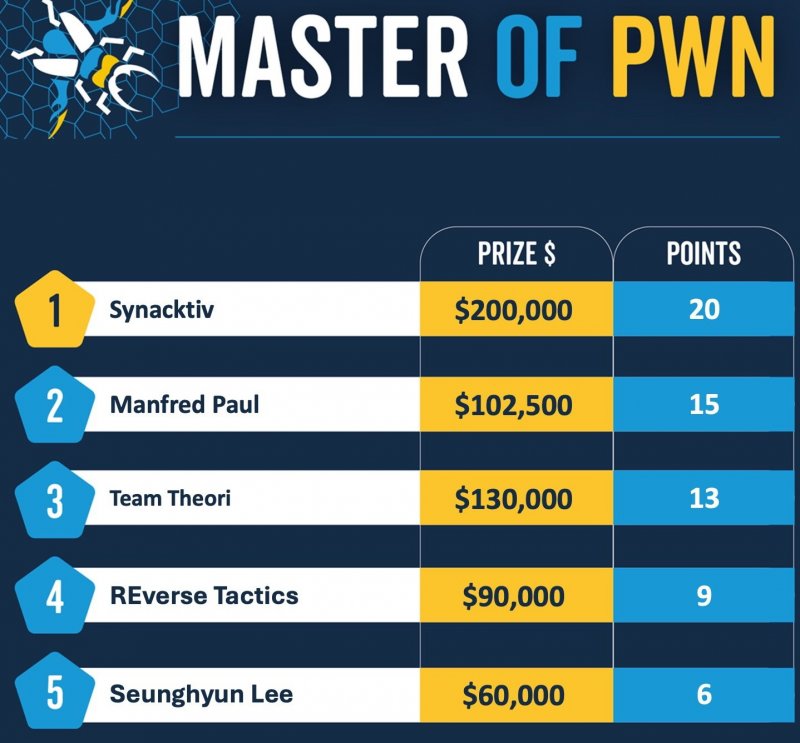

Лидером первого дня с большим отрывом стала команда Synacktiv, которая забрала Tesla Model 3 и 200 000 долларов, за демонстрацию взлома ЭБУ Tesla с Vehicle (VEH) CAN BUS Control менее чем за 30 секунд с помощью проблемы целочисленного переполнения. Стоит отметить, что в прошлом году Tesla Model 3 тоже успешно взломали и забрали домой именно специалисты Synacktiv.

Второе место осталось за ИБ-специалистом Манфредом Полом (Manfred Paul), который показал взлом браузеров Apple Safari, Google Chrome и Microsoft Edge, использовав для этого сразу три уязвимости нулевого дня. Суммарно это принесло эксперту 102 500 долларов.

Третье место заняли эксперты из команды Theori, заработавшие 130 000 долларов, на побеге из виртуальной машины VMware Workstation, с последующим получением возможности выполнения произвольного кода от имени SYSTEM в Windows. Для этой атаки специалисты использовали цепочку ошибок, состоявшую из неинициализированной переменной, уязвимости типа use-after-free и переполнения буфера хипа.

Также в этот день, в числе прочего, были показаны следующие хаки:

- эксперты из Reverse Tactics получили 90 000 долларов, воспользовавшись двумя уязвимостями в Oracle VirtualBox и Windows, чтобы сбежать из виртуальной машины и повысить привилегии уровня SYSTEM;

- специалист команды Haboob SA продемонстрировал эксплоит для Adobe Reader, сочетающий обход ограничений API и инъекцию команд для выполнения кода на macOS, что принесло ему 50 000 долларов;

- команда DEVCORE Research Team получила награду в размере 30 000 долларов, повысив привилегии до уровня SYSTEM в Windows 11 с помощью двух ошибок, включая TOCTOU состояние гонки. Кроме того, они получили еще 10 000 долларов за демонстрацию уже известного эксплоита для локального повышения привилегий в Ubuntu Linux;

- специалист KAIST Hacking Lab взломал Google Chrome, используя уязвимость use-after-free и заработал 60 000 долларов;

- команда ASU SEFCOM продемонстрировала другой LPE-эксплоит, нацеленный на Ubuntu и заработала 20 000 долларов.

Теперь у производителей взломанных продуктов будет 90 дней на создание и выпуск исправлений для всех продемонстрированных уязвимостей, после чего организаторы соревнования, Trend Micro Zero Day Initiative, раскроют информацию о багах публично.

Напомним, что в прошлом году Pwn2Own Vancouver 2023 выиграла команда Synacktiv. Тогда хакеры суммарно заработали 1 035 000 долларов и автомобиль Tesla, успешно эксплуатировав 27 0-day уязвимостей в Windows 11, Microsoft Teams, Microsoft SharePoint, macOS, Ubuntu Desktop, VMware Workstation, Oracle VirtualBox и Tesla Model 3.