✔Участники Pwn2Own Automotive дважды взломали Tesla и продемонстрировали 49 0-day уязвимостей - «Новости»

В Токио завершилось первое хакерское соревнование Pwn2Own Automotive, посвященное взлому автомобилей и всего, что с ними связано, организованное Trend Micro Zero Day Initiative (ZDI). За три дня участники заработали 1 323 750 долларов США, успели дважды продемонстрировать взлом Tesla и использовали 49 уязвимостей нулевого дня против электромобилей, зарядных станций и не только.

Соревнование прошло в рамках автомобильной конференции Automotive World, и среди целей, предложенных хакерам, были Tesla Model 3/Y (на базе Ryzen) или Tesla Model S/X (на базе Ryzen), включая инфотейнмент системы, модем, тюнер, беспроводную связь и автопилот, а также зарядные устройства для электромобилей и автомобильные операционные системы, включая Automotive Grade Linux, Android Automotive OS и BlackBerry QNX.

После завершения Pwn2Own информация обо всех продемонстрированных экспертами уязвимостях передается поставщикам, и те должны исправить проблемы в течение 90 дней, а затем Trend Micro Zero Day Initiative открыто опубликует технические подробности обо всех использованных на соревновании 0-day эксплоитах.

Безоговорочным победителями Pwn2Own Automotive 2024 стала команда Synacktiv, заработавшая 450 000 долларов и 50 баллов Master of Pwn. За ней следуют команды fuzzware.io с 177 500 долларов (25,5 балла) и Midnight Blue/PHP Hooligans с 80 000 долларов (16 баллов).

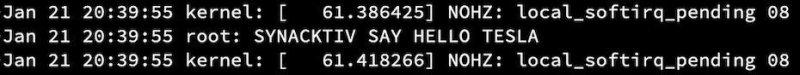

В рамках состязания эксперты из Synacktiv дважды скомпрометировали Tesla: сначала они получили root-доступ к модему Tesla (объединив для этого в цепочку три уязвимости), а затем осуществили побег из песочницы информационно-развлекательной системы авто с помощью двух цепочек 0-day эксплоитов.

Также на конкурсе исследователи продемонстрировали две уникальные цепочки атак, направленные против зарядных станции Ubiquiti Connect EV и Smart EV JuiceBox 40, а также эксплоит, объединяющий сразу три ошибки в Automotive Grade Linux.

Стоит отметить, что команда Synacktiv лидирует на Pwn2Own далеко не впервые. К примеру, эксперты были победителями Pwn2Own Vancouver 2023, где тоже успешно взломали Tesla Model 3, показали повышение привилегий в Ubuntu Desktop и не только.