✔На Pwn2Own взломали Samsung Galaxy S22, а Netgear успела выпустить патч для роутеров Nighthawk - «Новости»

В Торонто проходит ежегодное хакерское соревнование Pwn2Own. В ходе первого дня участники дважды успешно скомпрометировали смартфон Samsung Galaxy S22. Зато компания Netgear успела исправить уязвимость в роутерах Nighthawk RAX30 (AX2400) до начала соревнований, и подготовленные специалистами эксплоиты оказались бесполезны.

Первый день

В этом году в рамках соревнования Pwn2Own Toronto 2022, организованного Trend Micro Zero Day Initiative (ZDI), исследователи могут показать себя в атаках на мобильные телефоны, принтеры, беспроводные маршрутизаторы, сетевые хранилища, умные колонки, хабы «умных домов» и другие устройства, которые обновлены до последних версий и работают с настройками по умолчанию.

Самые ценные призы можно заработать в категории мобильных телефонов: до 200 000 долларов за взлом смартфонов Google Pixel 6 и Apple iPhone 13. За взлом устройств Google и Apple также можно получить бонусы в размере 50 000 долларов США, если эксплоиты выполнены с привилегиями на уровне ядра. Таким образом, максимальная награда составляет 250 000 долларов США за полную цепочку эксплоитов с доступом на уровне ядра.

На этот раз Pwn2Own Toronto продлен до четырех дней, так как в состязании принимают участие сразу 26 команд, которые намерены атаковать 66 целей во всех заявленных категориях.

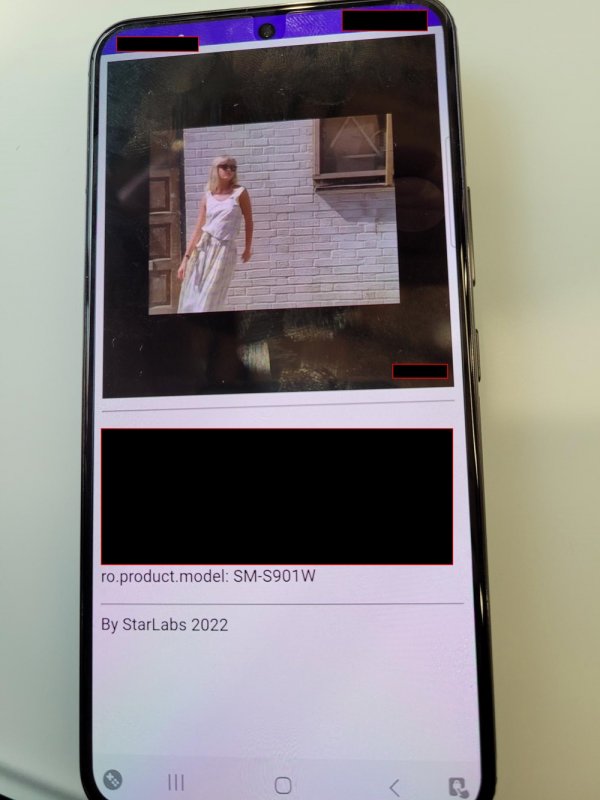

В ходе первого дня соревнований эксперты из команды STAR Labs первыми продемонстрировали эксплуатацию уязвимости нулевого дня на флагманском устройстве Samsung. С третьей попытки они осуществили атаку, связанную с некорректной валидацией вводимых данных, и этот взлом принес команде 50 000 долларов и 5 очков Master of Pwn.

Другой участник, Chim, также показал успешную атаку на Samsung Galaxy S22, и смог выполнить атаку, тоже связную с некорректной валидацией вводимых данных. Это принесло ему 25 000 долларов (50% приза за второй раунд атаки на то же устройство) и 5 баллов Master of Pwn.

«Первый победитель для каждой цели получает в качестве приза полное денежное вознаграждение и тестируемые устройства. Во втором и последующих раундах атак по то же цели остальные победители получают 50% приза, однако по-прежнему зарабатывают очки Master of Pwn», — объясняют организаторы, в этом году немного изменившие правила проведения конкурса из-за большого количества участников.

Также в течение первого дня соревнований участники продемонстрировали работающие эксплоиты для 0-day уязвимостей в принтерах и маршрутизаторах сразу нескольких поставщиков, включая Canon, Mikrotik, NETGEAR, TP-Link, Lexmark, Synology и HP.

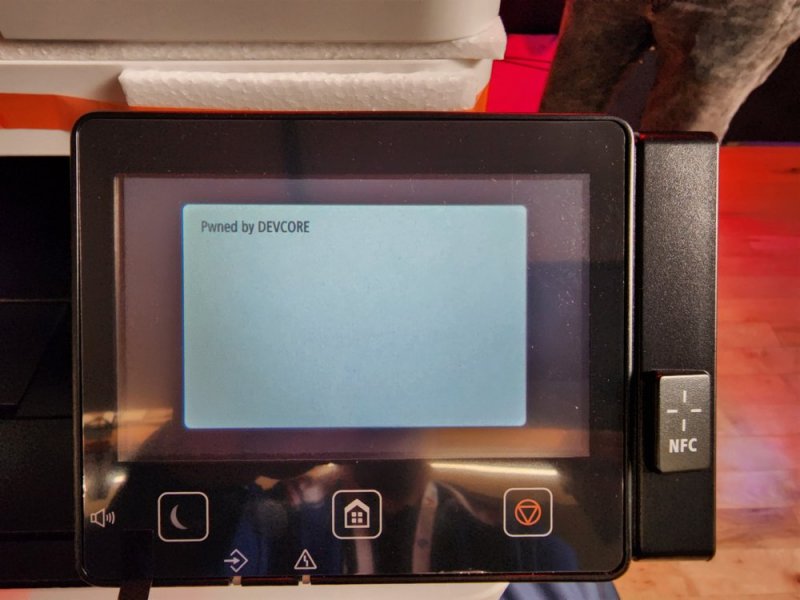

Самая крупная награда первого дня досталась команде Devcore, которая в прошлые годы уже не раз принимала участие в конкурсах Pwn2Own. Эксперты заработали 100 000 долларов за взлом маршрутизатора MikroTik и подключенного к нему принтера Canon.

Эта атака была представлена в новой категории Pwn2Own — SOHO Smashup. В этой категории исследователям предложено взломать среду, имитирующую обычный домашний офис. По сути, цель заключается во взломе маршрутизатора через интерфейс WAN и последующем переходе в локальную сеть, где нужно будет скомпрометировать любое другое устройство на выбор (например, принтер, NAS и так далее).

Команда Neodyme так же успешно выступила в категории SOHO Smashup, заработав 50 000 долларов за взлом маршрутизатора Netgear и принтера HP.

Исследователи из компании Claroty, специализирующейся на промышленной безопасности и IoT, заработали 40 000 долларов за взлом устройства Synology DiskStation NAS.

Также несколько вознаграждений в размере 20 000 долларов были получено экспертами за взлом принтеров Canon, HP и Lexmark, а также маршрутизаторов TP-Link и Synology. Две команды заработали по 10 000 долларов каждая за взлом Synology NAS и принтеров HP.

Таким образом, за первый день состязания ZDI присудила ИБ-специалистам 400 000 долларов за демонстрацию 26 уникальных и успешно атакованных уязвимостей нулевого дня.

Патчи Netgear

Интересно, что для ряда участников первый день конкурса оказался не таким успешным, каким мог бы стать. Например, для команды экспертов из Tenable. Дело в том, что всего за несколько дней до начала конкурса разработчики компании Netgear исправили баг в устройствах Nighthawk RAX30 (AX2400), которым планировали воспользоваться участники состязания.

Проблема заключалась в неправильной настройке сети в маршрутизаторах, что позволяло удаленному злоумышленнику получить неограниченный доступ к службам, которые, по идее, предназначались только для локальной сети.

Специалисты Tenable рассказали, что ошибка возникла из-за того, что в WAN-интерфейсе уязвимых устройств по умолчанию был включен IPv6, но не применялись ограничения доступа к трафику IPv6. В результате этой неправильной настройки, службы, работающие на маршрутизаторе, могли непреднамеренно прослушивать IPv6, включая SSH и Telnet на портах 22 и 23, а также могли быть доступны через интернет.

«До патча злоумышленник мог взаимодействовать с сервисами через WAN-порт. Однако после исправления мы видим, что для предотвращения доступа были применены соответствующие правила ip6tables. Кроме того, IPv6 теперь отображается отключенным по умолчанию на вновь настроенных устройствах, — пишут немного разочарованные специалисты Tenable.