✔Злоумышленники могут обойти аутентификацию почти 700 моделей принтеров Brother - «Новости»

Сотни моделей принтеров Brother и других производителей (Fujifilm, Toshiba, Ricoh и Konica Minolta) оказались подвержены серьезным уязвимостям, обнаруженным исследователями из компании Rapid7. Так, принтеры поставляются с паролем администратора по умолчанию, который могут сгенерировать удаленные злоумышленники.

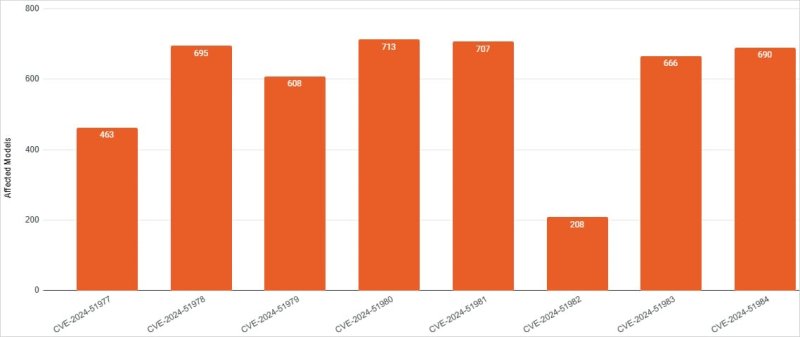

Суммарно эксперты выявили восемь различных проблем в принтерах Brother.

| CVE | Описание | Что затрагивает | CVSS |

| CVE-2024-51977 | Неаутентифицированный злоумышленник может спровоцировать утечку конфиденциальной информации. | HTTP (порт 80), HTTPS (порт 443), IPP (порт 631) | 5,3 балла |

| CVE-2024-51978 | Неаутентифицированный злоумышленник может сгенерировать пароль по умолчанию для администратора. | HTTP (порт 80), HTTPS (порт 443), IPP (порт 631) | 9,8 балла |

| CVE-2024-51979 | Аутентифицированный злоумышленник может спровоцировать переполнение буфера стека. | HTTP (порт 80), HTTPS (порт 443), IPP (порт 631) | 7,2 балла |

| CVE-2024-51980 | Неаутентифицированный злоумышленник может вынудить устройство открыть TCP-соединение. | Веб-сервисы через HTTP (порт 80) | 5,3 балла |

| CVE-2024-51981 | Неаутентифицированный злоумышленник может вынудить устройство выполнить произвольный HTTP-запрос. | Веб-сервисы через HTTP (порт 80) | 5,3 балла |

| CVE-2024-51982 | Неаутентифицированный злоумышленник может спровоцировать краш устройства. | PJL (порт 9100) | 7,5 балла |

| CVE-2024-51983 | Неаутентифицированный злоумышленник может спровоцировать краш устройства. | Веб-сервисы через HTTP (порт 80) | 7,5 балла |

| CVE-2024-51984 | Аутентифицированный злоумышленник может раскрыть пароль настроенной внешней службы. | LDAP-сервер, FTP-сервер | 6,8 балла |

Отмечается, что не все перечисленные выше уязвимости затрагивают каждую из 689 моделей принтеров Brother. Кроме того, этим проблемам подвержены и устройства других производителей, включая Fujifilm (46 моделей), Konica Minolta (6), Ricoh (5) и Toshiba (2).

Количество моделей, уязвимых перед каждой проблемой

Как несложно заметить, наиболее серьезной из всех является CVE-2024-51978. Дело в том, что пароль по умолчанию на уязвимых принтерах генерируется во время производства с использованием специального алгоритма, и основывается на серийном номере устройства.

Аналитики Rapid7 пишут, что процесс генерации пароля легко отреверсить, и это выглядит так:

- нужно взять первые 16 символов серийного номера устройства;

- добавить 8 байтов, полученных из статической таблицы с солью;

- результат хешировать с помощью SHA256;

- хеш закодировать в формате Base64;

- взять первые восемь символов и заменить некоторые буквы специальными символами.

Отмечается, что злоумышленники могут получить доступ к серийному номеру целевого принтера, используя различные методы или эксплуатируя CVE-2024-51977. Затем они могут воспользоваться описанным алгоритмом для генерации пароля администратора и войти в систему как администратор.

После этого атакующие могут перенастроить принтер, получить доступ к сохраненным отсканированным изображениям, содержимому адресных книг, воспользоваться CVE-2024-51979 для удаленного выполнения кода или CVE-2024-51984 для сбора учетных данных.

Хотя все перечисленные выше уязвимости уже исправлены в обновленных прошивках, выпущенных производителями, критическую проблему CVE-2024-51978 решить оказалось не так просто. Ведь корень уязвимости кроется в самой логике генерации паролей, используемой при производстве оборудования. То есть любые устройства, произведенные до обнаружения этой проблемы, по-прежнему будут использовать предсказуемые пароли по умолчанию, если пользователи не изменят их.

«В Brother сообщили, что эта уязвимость не может быть полностью устранена обновлением прошивки, и она потребовала изменения процесса производства для всех затронутых моделей», — объясняют в Rapid7.

В результате пользователям уязвимых принтеров Brother следует немедленно изменить пароль администратора по умолчанию (если они не делали этого ранее), а также установить последнюю версию прошивки.

Бюллетени безопасности, связанные с этими восемью уязвимостями, опубликовали все затронутые производители: Brother, Konica Minolta, Fujifilm, Ricoh и Toshiba. В них пользователи могут найти инструкциями о том, что именно следует делать.