✔Android-малварь похитила у российских пользователей 40 млн рублей с помощью NFCGate - «Новости»

Специалисты FACCT предупреждают, что Android-малварь, эксплуатирующая возможности опенсорсного приложения NFCGate и NFC, уже похитила у клиентов российских банков не менее 40 млн рублей. Исследователи прогнозируют рост подобных атак на 25-30% ежемесячно.

Напомним, что мы уже не раз рассказывали (1, 2) о банковском трояне NGate, который впервые попал в поле зрения ИБ-экспертов осенью 2023 года, когда начали появляться сообщения об атаках на клиентов крупных чешских банков.

NGate представляет собой вредоносную модификацию опенсорсного приложения NFCGate, которое в 2015 году создали студенты Дармштадтского технического университета, и оно предназначено для отладки протоколов передачи NFC-данных. Приложение поддерживает множество функций, но наибольший интерес для злоумышленников представляют возможность захвата NFC-трафика приложений и передачи его на удаленное устройство, которым может выступать или сервер, или непосредственно смартфон атакующего.

Как ранее рассказывали специалисты «ДокторВеб», банкер уже несколько месяцев атакует российских пользователей. Преступники модифицировали исходный код NFCGate, добавив к нему интерфейсы с айдентикой финансовых организаций, и включили режим ретрансляции NFC-данных. Кроме того, в состав приложения включена библиотека nfc-card-reader, которая позволяет хакерам удаленно получать номер карты и срок ее действия.

Как теперь пишут аналитики FACCT, в декабре 2024 и январе 2025 года было зафиксировано не менее 400 атак на клиентов российских банков, и средняя сумма списания составляла около 100 000 рублей.

По словам исследователей, атаки на российских пользователей проходят в два этапа. Вначале все выглядит, как рядовое телефонное мошенничество. Жертву убеждают в необходимости установки специального мобильного приложения под предлогом «защиты» банковской карты, взлома личного кабинета «Госуслуг», продления договора сотовой связи, замены медицинского полиса, оплаты услуг ЖКХ, требований безопасности, подтверждения личности и так далее . Внешне такое приложение будет похоже на легитимное приложение банка или госструктуры, но на самом деле представляет собой малварь на основе NFCGate.

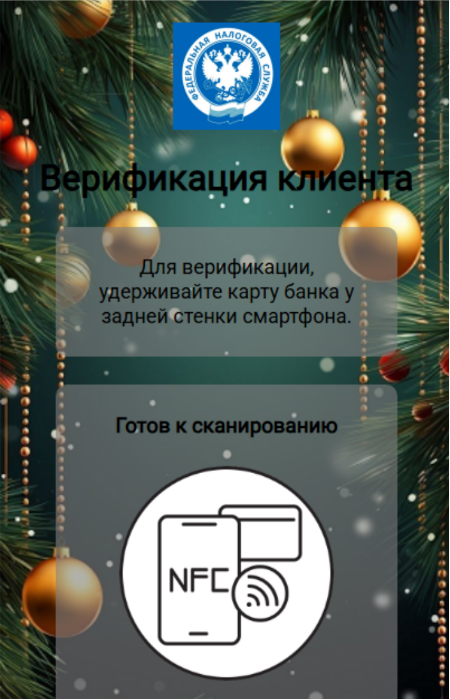

Специалисты обнаружили более 100 уникальных образцов такой малвари, замаскированной под приложения популярных госсервисов, ЦБ РФ, Федеральной налоговой службы и так далее. Названия фейковых приложений должны вызывать доверие пользователя: «Защита карт ЦБ РФ», «ЦБРезерв+», «Госуслуги Верификация», «Сертификат Безопасности».

После установки вредоносного приложения на устройство жертвы, злоумышленнику поступает сигнал о готовности к обмену данными. Малварь предлагает жертве пройти верификацию, для которой якобы нужно приложить банковскую карту к обратной стороне смартфона.

Когда пользователь приложит карту к NFC-модулю, данные будут моментально переданы на смартфон злоумышленника. В некоторых случаях приложение также предложи ввести PIN-код карты, и эта информация тоже отправится преступнику.

После этого, если злоумышленник уже находится возле банкомата и его смартфон приложен к NFC-датчику, останется только ввести полученный от жертвы PIN-код, чтобы похитить средства с карты.

Злоумышленник проводит NFC-транзакцию с помощью NFCGate

Но кража может произойти не сразу: NFCGate позволяет сохранить данные банковской карты жертвы и воспроизвести их позже, например, для токенизации карты и покупки в магазине. Если пользователь не заблокирует карту после первого инцидента, хакеры могут списывать деньги неоднократно.

Аналитики FACCT рассказывают, что изучили серверную инфраструктуру злоумышленников, позволяющую осуществлять прием и хранение украденных данных. Также удалось обнаружить серверное ПО, которое позволяет осуществлять сборку уникальных вредоносов на основе NFCGate под конкретные атаки.

Исследователи выяснили, что преступники намерены в ближайшее время добавить малвари новые функции, которые позволят перехватывать SMS и push-уведомления, поступающие на устройства жертв. Кроме того, похоже, злоумышленники собираются распространять малварь на основе NFCGate по модели Malware-as-a-Service («Вредонос-как-услуга»).

«С момента начала использования NFCGate в атаках на клиентов банки оказались застигнуты врасплох: схема включала в себя социнженерию — телефонное мошенничество, использование легитимного приложения, замаскированного под под государственные и банковские сервисы, снятие денег через банкоматы, — комментирует Александр Копосов, эксперт департамента противодействия финансовому мошенничеству FACCT Fraud Protection. — Судя по росту числа зафиксированных инцидентов, связанных с NFCGate, большой распространенности устройств, обладающих NFC-датчиком, сравнительной простоте атаки, а также по зафиксированным намерениям злоумышленников модернизировать используемые ими приложения ожидается дальнейший рост количества атак, совершаемых с использованием технологии NFC».