✔Новый Android-вредонос NGate ворует деньги, используя NFC - «Новости»

Исследователи ESET обнаружили новую малварь для Android, которая может похищать деньги, передавая на устройство злоумышленника данные, считанные через NFC. Малварь, получившая название NGate, позволяет эмулировать карты жертв, совершать несанкционированные платежи или снимать наличные в банкоматах.

По данным специалистов, NGate активен с ноября 2023 года и связан с недавним отчетом ESET, который был посвящен участившимся случаям использования Progressive Web Application (PWA) и WebAPK для кражи банковских учетных данных у пользователей из Чехии. Также исследователи пишут, что в ряде случаев NGate применялся для прямой кражи наличных.

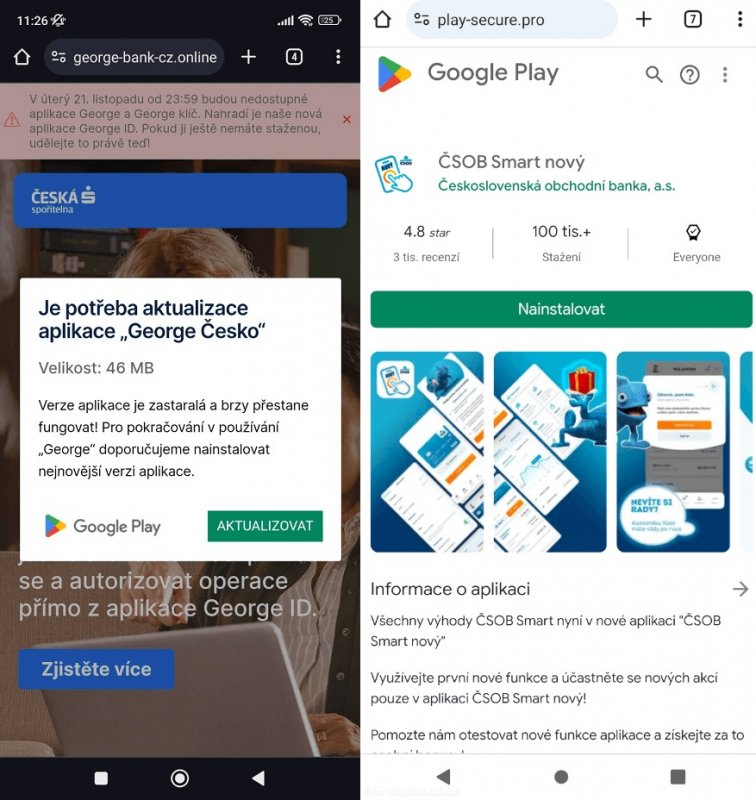

Установка WebAPK через фальшивый сайт, имитирующий магазин Google Play

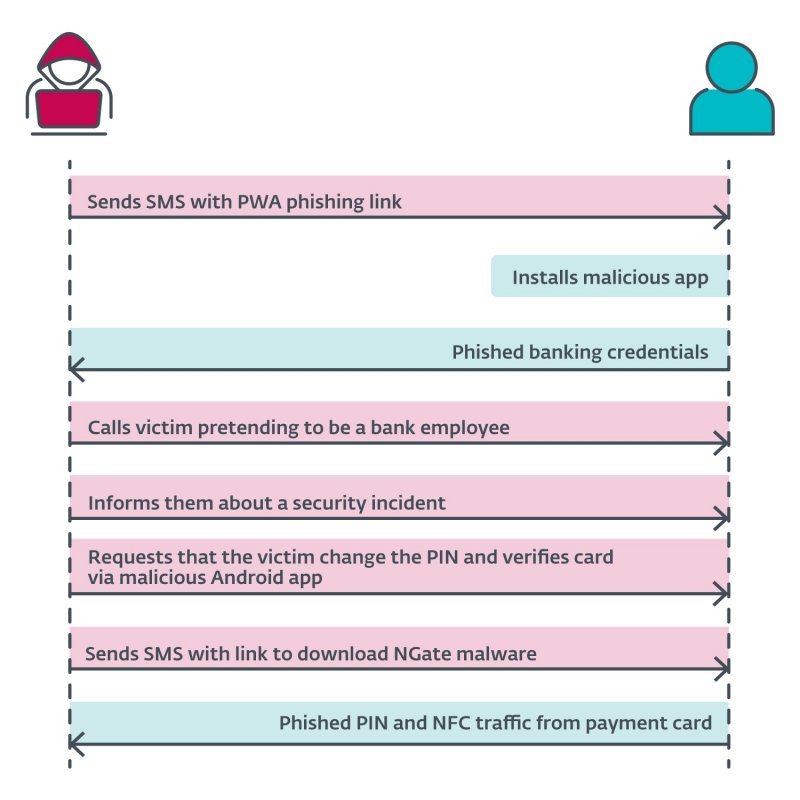

Атаки новой малвари начинаются с вредоносных SMS-сообщений, автоматизированных звонков с заранее записанными сообщениями или вредоносной рекламы. Все это должно вынудить жертв установить на свои устройства вредоносные PWA, а затем WebAPK, как исследователи уже описывали в прошлом отчете.

Такие приложения не требуют никаких разрешений при установке и используют API браузера, в котором запускаются, чтобы получить необходимый доступ к аппаратному обеспечению устройства.

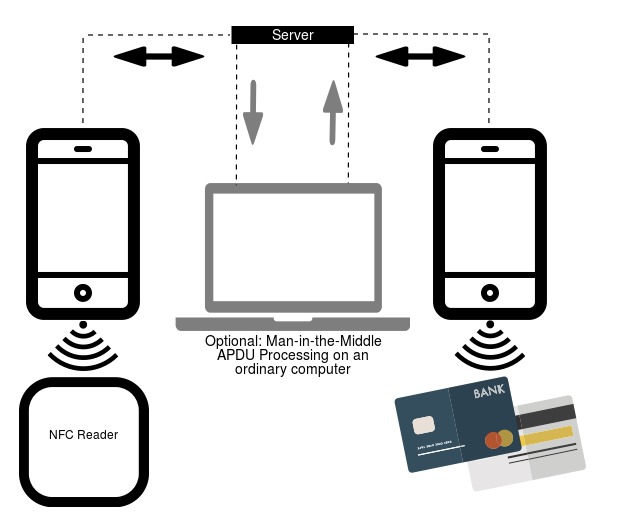

После установки WebAPK жертву обманом вынуждают установить еще и NGate, и вредонос активирует опенсорсный компонент NFCGate, который был разработан академическими исследователями для экспериментов с NFC. Этот инструмент поддерживает функции захвата, ретрансляции, воспроизведения и клонирования и далеко не всегда требует root-доступа для работы.

Малварь применяет NFCGate для перехвата данных NFC с платежных карт, находящихся в непосредственной близости от зараженного устройства, а затем передает информацию на устройство злоумышленника (напрямую, либо через специальный сервер).

В итоге атакующий получает возможность сохранить эти данные в виде виртуальной карты на своем устройстве, а затем воспроизвести сигнал в банкомате, поддерживающем NFC для снятия наличных, или совершить PoS-платеж в точке продаж.

Хотя для снятия наличных в большинстве банкоматов потребуется PIN-код, исследователи уверены, что узнать его нетрудно с помощью банальной социальной инженерии. К примеру, после того как фишинговый PWA/WebAPK установлен, мошенники звонят жертве, притворяясь сотрудниками банка, и сообщают о некой проблеме с безопасностью. Затем они отправляют пользователю SMS со ссылкой для загрузки NGate, выдавая малварь за специальное приложение для верификации существующей банковской карты и PIN-кода.

После того как жертва просканирует карту своим устройством и введет PIN-код для «верификации» в NGate, конфиденциальные данные будут переданы злоумышленнику.

Общая схема атаки

В приведенном ниже видео специалист ESET Лукас Стефанко (Lukas Stefanko) демонстрирует, что компонент NFCGate в NGate также может использоваться для сканирования и перехвата данных карт в кошельках и рюкзаках окружающих людей.

Специалист отмечает, что помимо этого вредоносная программа может использоваться для клонирования уникальных ID некоторых NFC-карт доступа и токенов, что может помочь хакеру проникнуть в закрытые зоны.

В ESET сообщают, что чешская полиция уже поймала одного из преступников, осуществлявшего такие атаки в Праге. Однако исследователи опасаются, что эта тактика может получить более широкое распространение и представляет серьезный риск для пользователей Android.

Также в компании подчеркивают потенциальную опасность, возникающую при клонировании карт доступа, транспортных билетов, ID-бейджей, членских карт и других NFC-носителей, объясняя, что кража денег в данном случае — далеко не единственный негативный сценарий.

Для защиты от таких атак эксперты советуют отключать NFC, если он не используется постоянно. Также рекомендуется внимательно изучить все права приложений и отозвать лишние, устанавливать банковские приложения только с официального сайта финансового учреждения или из Google Play Store, а также убедиться, что используемое приложение не является WebAPK.