✔Вредонос KryptoCibule ворует криптовалюту у пользователей Windows - «Новости»

Хакинг для новичков

- Содержание выпуска

- Подписка на «Хакер»

Специалисты компании ESET обнаружили троян KryptoCibule, который активен с 2018 года и нацелен на кражу и добычу криптовалюты у пользователей Windows из Чешской Республики и Словакии (на эти страны пришлось 85% заражений).

KryptoCibule обладает тремя основными функциями и способен: устанавливать майнеры криптовалюты в системах жертв (используются CPU- и GPU-майнеры для добычи криптовалют Monero и Ethereum), похищать файлы, связанные криптовалютными кошельками, а также подменять адреса кошельков в буфере обмена ОС.

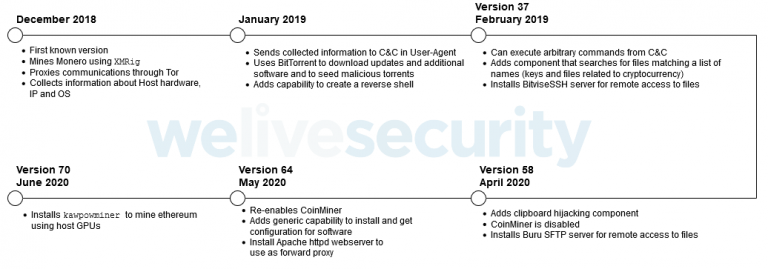

Все эти элементы добавлялись в код KryptoCibule постепенно, то есть разработчики уже два года совершенствуют своего вредоноса, и в настоящее время малварь превратилась в сложную многокомпонентную угрозу, намного превосходящую общую массу других вредоносных программ.

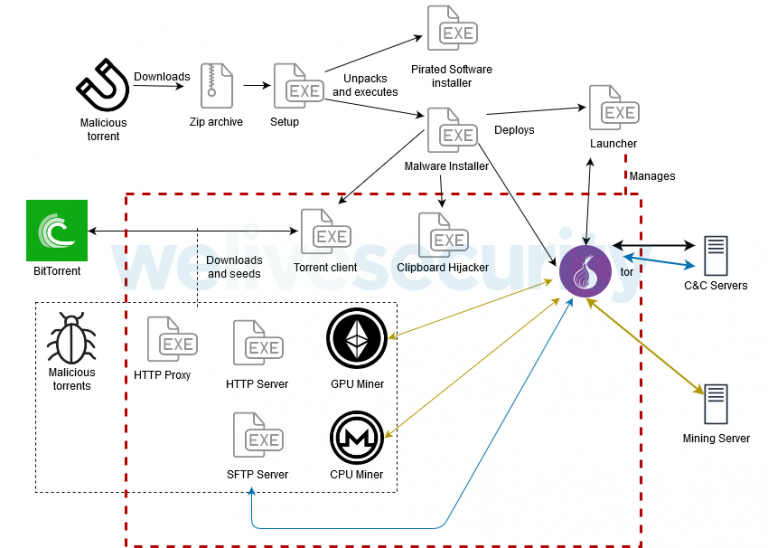

Сейчас KryptoCibule распространяется преимущественно через торренты с пиратским ПО: «в комплекте» с пиратскими программами пользователи получают и установщика малвари. Большинство зараженных торрентов было обнаружено на сайте uloz[.]to, популярном в Чешской Республики и Словакии. Упомянутый установщик обеспечивает устойчивость малвари и постоянное присутствие в системе (через запланированные задачи), а затем устанавливает на машину жертвы сам KryptoCibule.

Исследователи пишут, что для связи с управляющими серверами в даркнете KryptoCibule использует Tor, тогда как для загрузки торрент-файлов, которые отвечают за скачивание дополнительных модулей (прокси-серверы, модули для майнинга, а также серверы HTTP и SFT) используется торрент-клиент.

Интересно, что KryptoCibule проверяет на компьютерах жертв наличие антивирусного ПО, но ищет только продукты ESET, Avast и AVG. Все три компании базируются в Чешской Республике и Словакии. Так как малварь ориентирована на пользователей именно из этих стран, похоже, хакеры считают, что только эти антивирусы могут быть установлены на компьютерах потенциальных жертв.