✔HTTP/2-уязвимость MadeYouReset может использоваться для масштабных DDoS-атак - «Новости»

В нескольких имплементациях HTTP/2 обнаружена уязвимость, получившая название MadeYouReset. Эта проблема может использоваться для реализации мощных DDoS-атак.

Исследователи из компаний Imperva и Deepness Lab, а также Тель-Авивского университета пишут, что уязвимость получила основной идентификатор CVE-2025-8671. Однако баг затрагивает продукты различных вендоров, многие из которых уже выпустили собственные CVE и бюллетени безопасности: Apache Tomcat (CVE-2025-48989), F5 BIG-IP (CVE-2025-54500), Netty (CVE-2025-55163), Vert.x и Varnish.

Также сообщается, что уязвимы решения Mozilla, Wind River, Zephyr Project, Google, IBM и Microsoft, что тем или иным образом может подвергать рискам уязвимые системы.

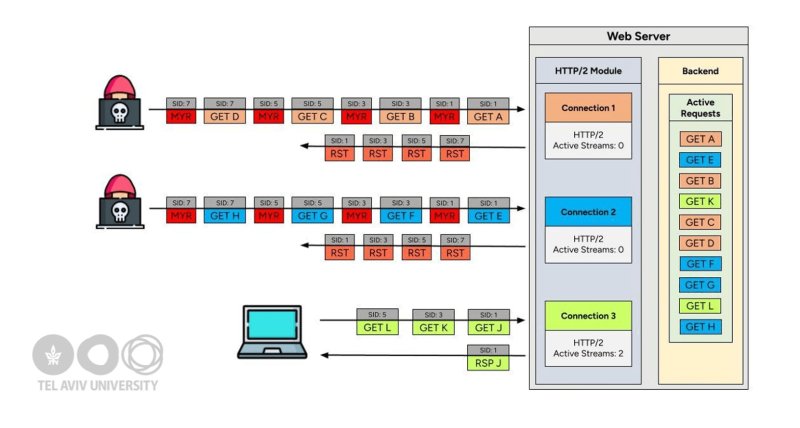

«MadeYouReset обходит стандартный серверный лимит на 100 одновременных HTTP/2-запросов на одно клиентское TCP-соединение, — объясняют специалисты. — Этот лимит предназначен для защиты от DoS-атак путем ограничения количества одновременных запросов, которые может отправить клиент. С помощью MadeYouReset атакующий получает возможность отправлять многие тысячи запросов, создавая DoS-условия для легитимных пользователей, а в некоторых имплементациях это может приводить к сбоям и нехватке памяти».

Уязвимость MadeYouReset схожа с проблемами Rapid Reset и Continuation Flood, которые применялись в мощных DDoS-атаках нулевого дня и в 2023 году побили рекорды по количеству запросов в секунду (RPS).

Как и две эти атаки, которые эксплуатируют фреймы RST_STREAM и CONTINUATION в протоколе HTTP/2, MadeYouReset построена на базе Rapid Reset и обхода защиты, ограничивающей количество потоков, которые клиент может отменить через RST_STREAM.

В атаке используется особенность, из-за которой фрейм RST_STREAM применяется как для отмены, инициированной клиентом, так и для сообщения об ошибках потока. MadeYouReset работает через отправку специально подготовленных фреймов, которые вызывают неожиданные нарушения протокола, вынуждая сервер сбрасывать поток через RST_STREAM.

«Для срабатывания MadeYouReset поток должен начаться с валидного запроса, над которым сервер начинает работу, а затем спровоцировать ошибку, чтобы сервер прибег к RST_STREAM, пока бэкенд продолжает вычислять ответ, — пишут эксперты. — Создавая определенные невалидные контрольные фреймы или нарушая работу протокола в нужный момент, мы можем вынудить сервер использовать RST_STREAM для потока, который уже содержал валидный запрос».

Атака примечательна тем, что избавляет атакующего от необходимости отправлять RST_STREAM фрейм, и полностью обходит защиту от Rapid Reset, в итоге достигая эффекта, аналогичного прошлым атакам.

Кроме того, в Imperva отмечают, что MadeYouReset смешивается с обычным трафиком, что затрудняет обнаружение таких атак.

Эксперты предлагают ряд мер, которые должны помочь защититься от MadeYouReset, включая использование более строгой валидации протокола, развертывание более жесткого отслеживания состояний потоков для отклонения невалидных переходов, реализацию контроля скорости на уровне соединений, а также развертывание систем обнаружения аномалий и поведенческого мониторинга.

«MadeYouReset служит напоминанием о том, что даже правильно сформированный трафик можно превратить в оружие, если мы не будем достаточно внимательно его изучать», — подчеркивают в Imperva.