✔Android-малварь Escobar ворует коды двухфакторной аутентификации из Google Authenticator - «Новости»

Эксперты предупредили, что банковский троян Aberebot для Android вернулся под названием Escobar и теперь обладает новыми функциями, включая кражу кодов из приложения Google Authenticator.

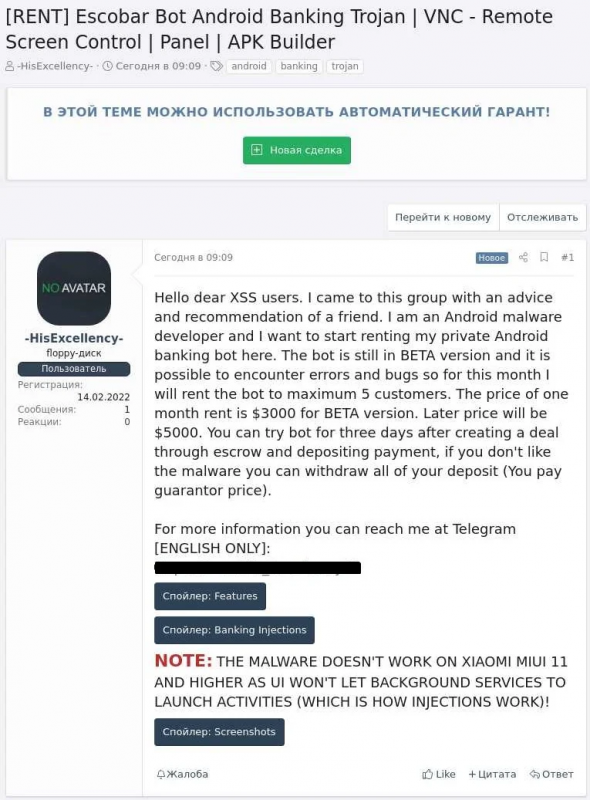

О появлении новой малвари, со ссылкой на ИБ-экспертов, сообщает издание Bleeping Computer. Так, журналисты обнаружили, что в феврале 2022 года разработчик Aberebot начал продвигать на русскоязычном хак-форуме малварь Escobar.

Злоумышленник пишет, что сдаст в аренду бета-версию малвари за 3000 долларов в месяц максимум пяти клиентам, при этом желающие могут бесплатно протестировать вредоноса в течение трех дней. В дальнейшем автор Escobar собирается поднять цену до 5000 долларов (после завершения разработки).

Вредоносный APK, связанный с этой малварью, еще 3 марта 2022 года обнаружил MalwareHunterTeam. Банкер маскировался под приложение McAfee и успешно «прятался» от подавляющего большинства анивирусов. Это сообщение заметили специалисты из компании Cyble, которые провели анализ нового варианта Aberebot.

Исследователи рассказывают, что Escobar, как и большинство банкеров, отображает вредоносных оверлеи поверх финансовых приложений и банковских сайтов (набор целевых банков и финансовых учреждений включает 190 организаций из 18 стран мира), чтобы воровать учетные данные жертв. Также малварь обладает и рядом других функций, которые делают ее эффективной для любой версии Android, даже в том случае, если оверлеи не работают.

У своих жертв вредонос запрашивает 25 разрешений, 15 из которых используются в криминальных целях. Например, доступ к Accessibility services, запись аудио, чтение SMS, чтение/запись в хранилище, получение списка учетных записей, отключение блокировки клавиатуры, совершение вызовов и доступ к данным о местоположении.

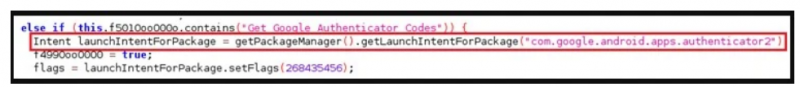

Все собранные данные малварь передает на свой управляющий сервер, включая журналы SMS-сообщений и вызовов, логи ключей, а также уведомления и коды многофакторной аутентификации из приложения Google Authenticator.

Как правило, этих данных достаточно, чтобы хакеры могли обойти двухфакторную аутентификацию и захватить контроль над финансами жертвы. Ведь обычно коды 2ФА приходят в SMS-сообщениях или доставляют пользователям посредством HMAC-инструментов, таких как Google Authenticator. По сравнению с SMS последний считается более безопасным, так как не подвержен атакам на подмену SIM-карты, однако приложение по-прежнему плохо защищено от малвари, проникающей на пользовательские устройства. Напомню, что инструмент Google уже не раз подвергался критике со стороны ИБ-специалистов.