✔Фишеры используют Progressive Web Application для атак на iOS и Android - «Новости»

Аналитики и ESET предупреждают, что злоумышленники используют Progressive Web Application (PWA), чтобы выдать себя за банковские приложения и похищать учетные данные у пользователей Android и iOS.

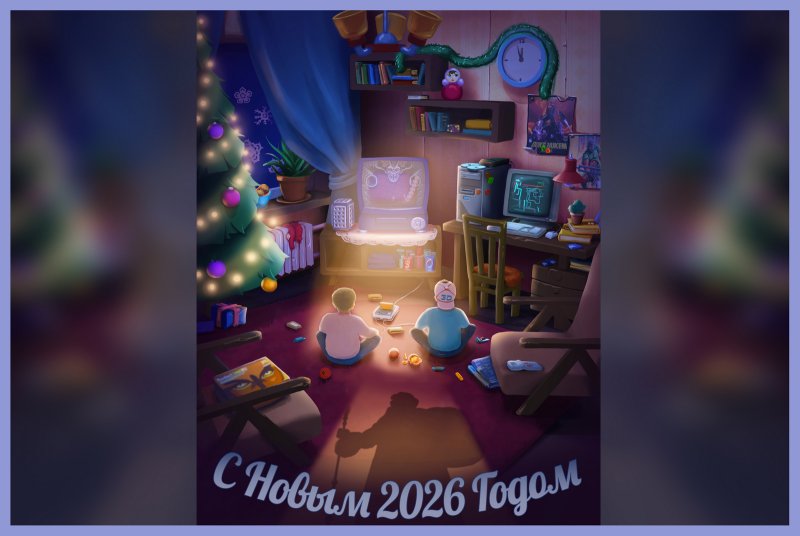

Схема атаки

Прогрессивные веб-приложения (PWA) представляют собой кроссплатформенные приложения, которые устанавливаются прямо из браузера и обладают возможностями оригинальных приложений, включая поддержку push-уведомлений, доступ к аппаратному обеспечению устройства и фоновую синхронизация данных.

Использование этого типа приложений в фишинговых кампаниях позволяет уклоняться от обнаружения, обходить ограничения на установку приложений из недовершенных источников и получать доступ к опасным разрешениям на устройстве, при этом не показывая пользователю стандартный запрос, который может вызвать у жертвы подозрения.

Впервые хакеры начали применять эту технику в июле 2023 года, атакуя пользователей из Польши, а следующая кампания стартовала в ноябре того же года, и уже была нацелена на чешских пользователей.

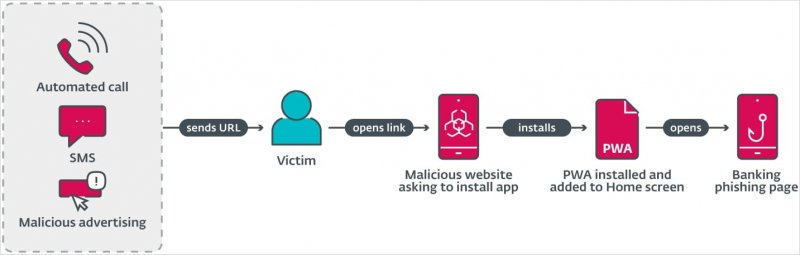

«Фишинговые сайты, нацеленные на iOS, инструктируют жертв добавить прогрессивное веб-приложение (PWA) на домашний экран, тогда как в Android PWA устанавливается после подтверждения кастомных всплывающих окон в браузере, — сообщают исследователи. — На данный момент фишинговые приложения практически неотличимы от настоящих банковских приложений, которые они имитируют в обеих ОС».

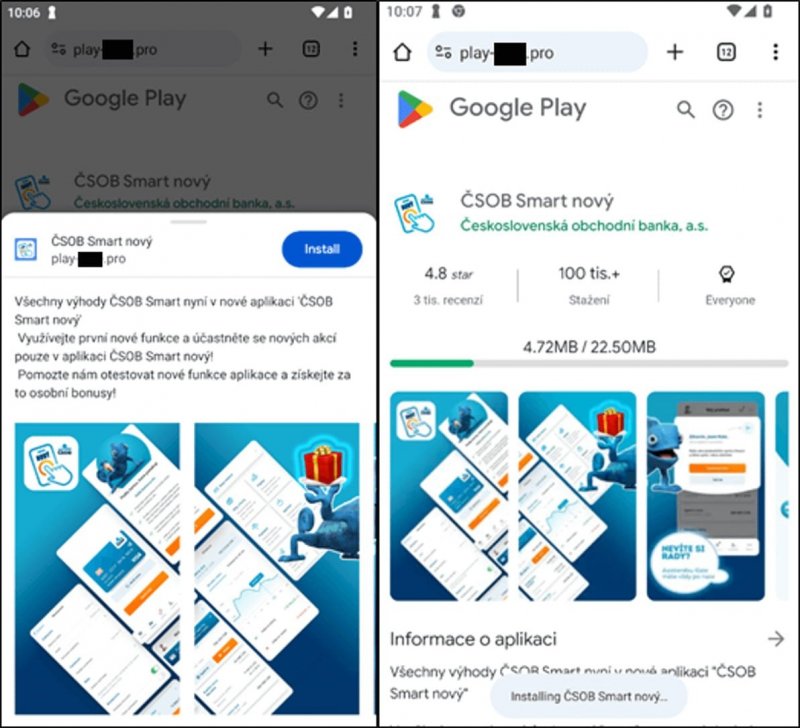

Фишинговое WebAPK (слева) и реальное банковское приложение (справа)

Эксперты пишут, что в настоящее время отслеживают две такие кампании: одна нацелена на венгерское финансовое учреждение OTP Bank, а другая — на TBC Bank в Грузии. При этом исследователи считают, что эти кампании управляются разными злоумышленниками. Так, одна хак-группа использует отдельную управляющую инфраструктуру для получения украденных учетных данных, тогда как другая группировка переправляет ворованные данные через Telegram.

Злоумышленники применяют самые разные методы для распространения своей малвари, включая автоматические звонки, SMS-сообщения и вредоносную рекламу в социальных сетях, включая Facebook* и Instagram*.

В первых двух случаях атакующие обманывают пользователей, сообщая им, что банковское приложение устарело, и в целях безопасности необходимо срочно установить новую версию. Предоставленный хакерами URL-адрес используется для загрузки фишингового PWA.

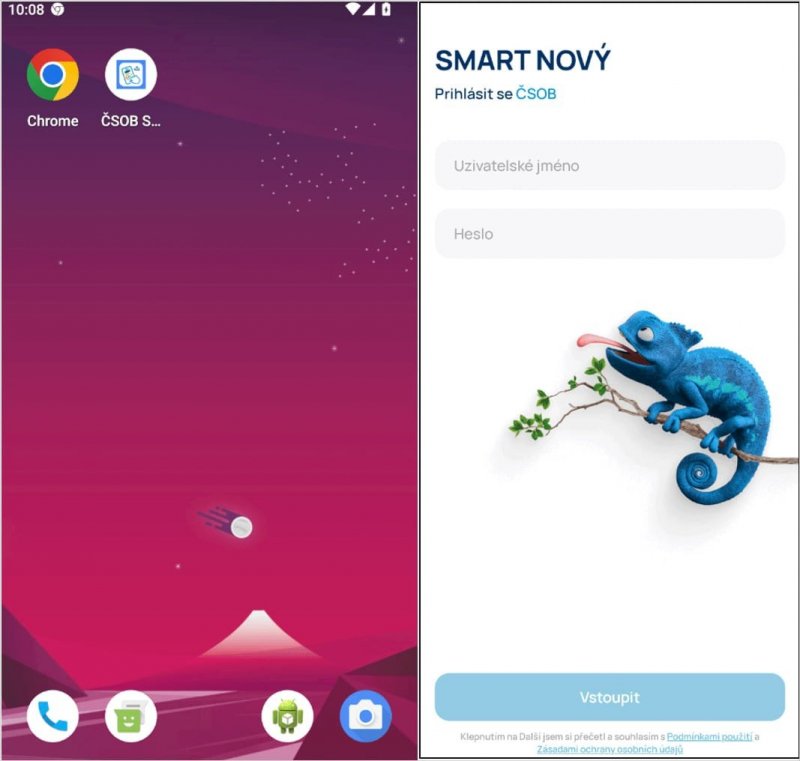

В случае с вредоносной рекламой в социальных сетях хакеры используют официальный маскот банка (для создания у пользователей ложного ощущения легитимности) и рекламируют якобы ограниченные по времени предложения, например, предлагая денежные вознаграждения за установку обновлений.

Вредоносная реклама

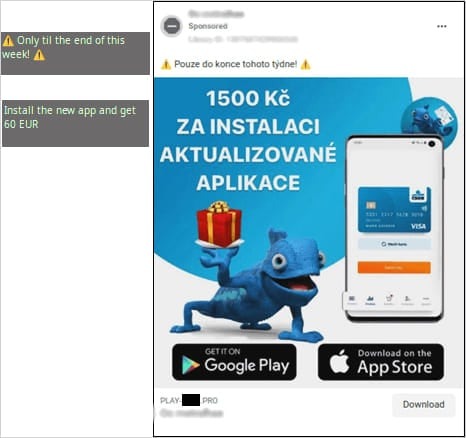

В зависимости от устройства жертвы (проверяется по HTTP-заголовку User-Agent) при клике на такую рекламу пользователь попадает на фальшивую страницу, имитирующую магазин Google Play или App Store. При нажатии на кнопку «Установить» пользователю будет предложено установить вредоносное PWA, выдающее себя за приложение банка. Также в некоторых случаях на Android вредоносное приложение устанавливается в виде WebAPK.

Фишинговая имитация Google Play Store

Так как PWA созданы для работы на разных платформах, злоумышленники получают возможность воздействовать на более широкую аудиторию с помощью одной фишинговой кампании и полезной нагрузки. Кроме того, такая тактика позволяет обходить ограничения Google и Apple на установку приложений из неофициальных источников, избегая предупреждений об установке из ненадежных источников, которые могут предупредить жертву о потенциальных рисках.

Исследователи подчеркивают, что PWA могут в точности имитировать внешний вид и функциональность нативных приложений (особенно в случае WebAPK), а логотип браузера на иконке и интерфейс браузера внутри приложения будут скрыты, поэтому отличить их от настоящих приложений будет крайне трудно.

Фальшивое WebAPK (слева) и страница входа в фишинговое приложение (справа)

В итоге приложения злоумышленников могут получить доступ к различным системам устройства через API браузера, включая геолокацию, камеру и микрофон, не запрашивая для этого разрешений. Также PWA могут быть обновлены или изменены хакерами без участия пользователя, что позволяет динамически корректировать фишинговую кампанию.

ESET предупреждает, что злоупотребление PWA для фишинга — это опасная тенденция, которая может быстро набрать популярность, когда киберпреступники осознают весь потенциал и преимущества этой тактики.

*Запрещен в России. Принадлежит компании Meta, деятельность которой признана экстремистской и запрещена на территории РФ.