✔Опубликован эксплоит для GoAnywhere MFT, позволяющий создавать новых администраторов - «Новости»

В сети появился эксплоит для критической уязвимости обхода аутентификации в GoAnywhere MFT (Managed File Transfer) компании Fortra. Уязвимость позволяет создавать новых пользователей-администраторов в неисправленных установках GoAnywhere MFT.

GoAnywhere MFT — это инструмент для передачи файлов, разработанный с целью помочь организациям безопасно обмениваться файлами с партнерами и вести журналы аудита того, кто получил доступ к общим файлам. За его созданием стоит компания Fortra (ранее известная как HelpSystems), также разрабатывающая известный и широко используемый инструмент Cobalt Strike, предназначенный для пентестеров и red team, и ориентированный на эксплуатацию и постэксплуатацию.

Критический баг CVE-2024-0204 (9,8 балла по шкале CVSS) был исправлен еще 7 декабря 2023 года, с релизом GoAnywhere MFT 7.4.1. Однако компания публично раскрыла информацию об уязвимости только на этой неделе, а в декабре закрытое уведомление о проблеме получали только клиенты, которым настоятельно рекомендовали защитить свои установки GoAnywhere MFT от возможных атак.

Свежую проблему можно использовать удаленно, что позволяет неавторизованному злоумышленнику удаленно создавать новых пользователей с правами администратора. Стоит ли говорить, что создание таких учетных записей может привести к полной компрометации. Например, позволит хакеру получить доступ к конфиденциальным данным, внедрить малварь и реализовать дальнейшие атаки внутри сети компании-жертвы.

Уязвимость затрагивает Fortra GoAnywhere MFT 6.x версии 6.0.1 и Fortra GoAnywhere MFT 7.4.0 и более ранних версий.

Теперь эксперты из компании Horizon3 опубликовали детальный технический анализ уязвимости, а также поделились PoC-эксплоитом, который помогает создавать новых администраторов в GoAnywhere MFT.

Эксплоит использует path traversal проблему, лежащую в основе CVE-2024-0204, для доступа к уязвимому эндпоинту /InitialAccountSetup.xhtml и запуску экрана начальной настройки учетной записи (который не должен быть доступен после процесса завершения установки), который нужен для создания новой учетной записи с привилегиями администратора.

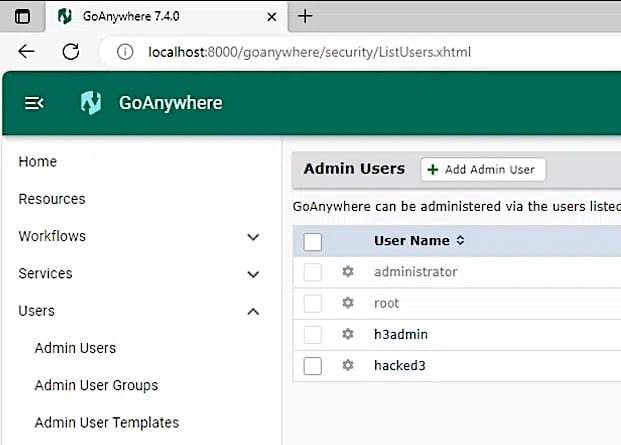

«Самый простой индикатор компрометации, который можно использовать — любые обновления в группе Admin users в разделе Users -> Admin Users, — пишут аналитики Horizon3. — Если злоумышленник создал здесь нового пользователя, вы сможете изучить его последнюю активность в системе, чтобы узнать приблизительную дату компрометации».

Теперь, когда PoC-эксплоит опубликован, ИБ-специалисты ожидают, что хакеры начнут сканировать сеть в поисках установок GoAnywhere MFT и компрометировать те, что еще не получили исправлений.