✔Опубликован эксплоит для опасного бага в GoAnywhere MFT - «Новости»

В сети появился эксплоит для активно используемой хакерами уязвимости нулевого дня в консоли администрирования GoAnywhere MFT. Компания Fortra, стоящая за разработкой GoAnywhere MFT, была вынуждены выпустить экстренный патч для исправления этого бага.

GoAnywhere MFT — это инструмент для передачи файлов, разработанный с целью помочь организациям безопасно обмениваться файлами с партнерами и вести журналы аудита того, кто получил доступ к общим файлам. За его созданием стоит компания Fortra (ранее известная как HelpSystems), которая также разрабатывает известный и широко используемый инструмент Cobalt Strike, предназначенный для пентестеров и red team, и ориентированный на эксплуатацию и постэксплуатацию.

В конце прошлой недели известный ИБ-журналист Брайан Кребс предупредил у себя в Mastodon, что разработчики Fortra обнаружили RCE-эксплоит и атаки на GoAnywhere MFT, после чего были вынужденные временно отключить свой SaaS-сервис.

При этом официальное сообщение компании гласило, что эксплуатация уязвимости требует доступа к административной консоли, которая в нормальных условиях вообще не должна быть доступна через интернет. Однако Shodan обнаруживает в интернете около 1000 доступных экземпляров GoAnywhere (хотя на портах 8000 и 8001, которые по умолчанию используются уязвимой консолью администратора, замечено только около 140 установок).

В компании сообщали (доступ к бюллетеню возможен только для клиентов с учетной записью), что уязвимость уже используется в атаках. Специалисты Fortra перечислили индикаторы компрометации для потенциально затронутых клиентов, включая конкретную трассировку стека, которая должна отображаться в журналах скомпрометированных систем.

Однако исправления на тот момент еще не было, и разработчики предлагали пользователям другие способы снижения рисков. В частности, бюллетень безопасности содержал следующую инструкцию:

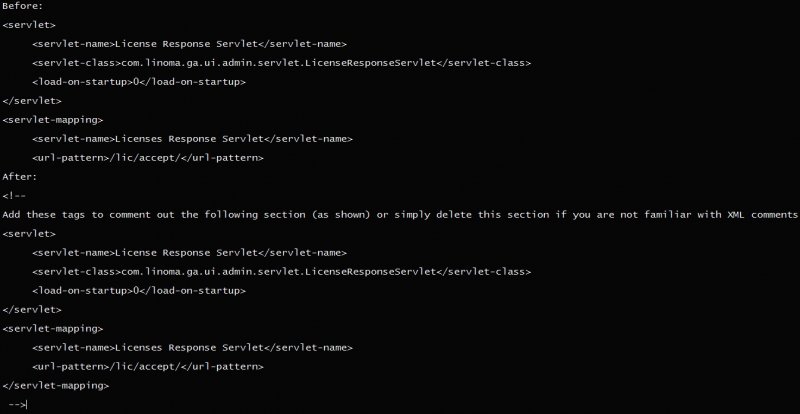

- в файловой системе, где установлен GoAnywhere MFT, отредактировать файл [install_dir]/adminroot/WEB_INF/web.xml;

- найти и удалить (удалить или закомментировать) конфигурацию сервлета и сопоставления сервлетов, как показано на скриншоте ниже;

- перезапустить GoAnywhere MFT.

Всего через пару дней, в минувший понедельник, исследователь Флориан Хаузер (Florian Hauser) из консалтинговой ИБ-компании Code White обнародовал технические детали уязвимости в GoAnywhere MFT и код PoC-эксплоита. По его словам, проблема позволяла осуществить на уязвимых серверах GoAnywhere MFT удаленное выполнение кода без аутентификации.

Сегодня, 7 февраля 2023 года, Fortra наконец выпустила экстренный патч для этой 0-day уязвимости (7.1.2) и призвала всех клиентов установить его как можно скорее. В компании подчеркнули, что особенно срочной установкой исправления должны озаботиться «клиенты, использующие портал администрирования, доступный через интернет».