✔Группировка Rare Wolf ворует данные с помощью фальшивых накладных «1С:Предприятие» - «Новости»

Специалисты BI.ZONE Threat Intelligence обнаружили группировку Rare Wolf, которая использует фишинг и легитимное средство слежения Mipko Employee Monitor для атак на российские организации. Раньше атаки группировки были направлены на соседние страны, теперь под ударом и российские организации. Хак-группа активна как минимум с 2019 года и стремится украсть у жертв конфиденциальные документы, пароли и получить доступ к мессенджеру Telegram.

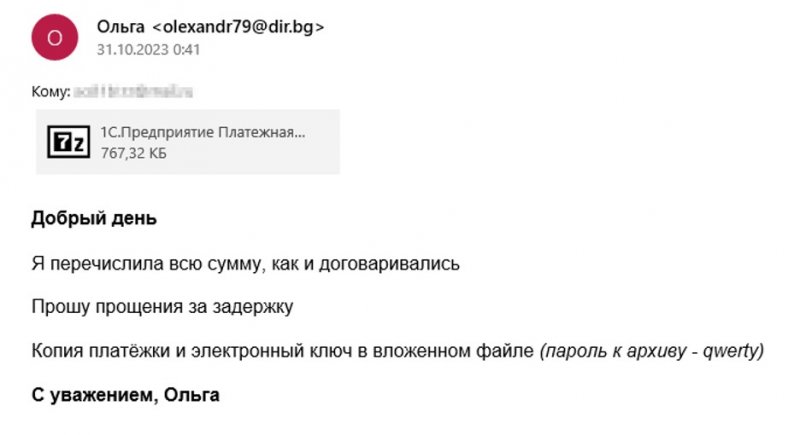

Исследователи рассказывают, что злоумышленники рассылали целям фишинговые письма, замаскированные под уведомления об оплате. К каждому письму прилагался архив, в котором якобы находились накладная «1С:Предприятие» и электронный ключ для доступа к ней. На самом деле внутри архива был файл с расширением .scr.

После открытия этого файла на компьютер жертвы загружалось несколько архивов с инструментами. С их помощью атакующие собирали все документы, которые были на диске скомпрометированной системы, извлекали сохраненные пароли из браузера и копировали папку мессенджера Telegram.

В этой папке среди прочего содержался зашифрованный ключ, который позволял преступникам зайти в скомпрометированную учетную запись без авторизации и незаметно для жертвы контролировать всю переписку и пересылаемые файлы. Новые сессии при этом не фиксировались в истории активностей.

Вся информация, которую удавалось собрать, отправлялась на подконтрольный хакерам электронный адрес. Причем применялась утилита, позволяющая сделать это с использованием командной строки.

Затем в скомпрометированную систему устанавливалась программа Mipko Employee Monitor. Это легитимное ПО для мониторинга действий сотрудников, которое чаще всего используют корпоративные службы безопасности. Однако хакеры применяли его, чтобы перехватывать нажатия клавиш и логи буфера обмена, делать скриншоты и снимки с камеры устройства.

«Злоумышленники продолжают использовать для атак легитимные инструменты. Это не только дает им возможность обойти многие средства защиты, но и позволяет долгое время оставаться незамеченными в скомпрометированной инфраструктуре, фактически слиться с ней. Важно понимать, что разработчики и поставщики легитимного ПО не несут ответственности за нецелевое и незаконное использование их решений», — комментирует Олег Скулкин, руководитель BI.ZONE Threat Intelligence.