✔В «Лаборатории Касперского» пишут, что RenEngine — это не новая угроза - «Новости»

Недавно исследователи из компании Howler Cell обнаружили масштабную кампанию по распространению пиратских игр с неизвестным ранее загрузчиком малвари. Вредоноса назвали RenEngine — он встраивается в модифицированную версию лаунчера игр на движке Ren'Py. По данным «Лаборатории Касперского», первые образцы RenEngine появились еще в марте 2025 года. Тогда через RenEngine распространяли стилер Lumma, сейчас — ACR Stealer.

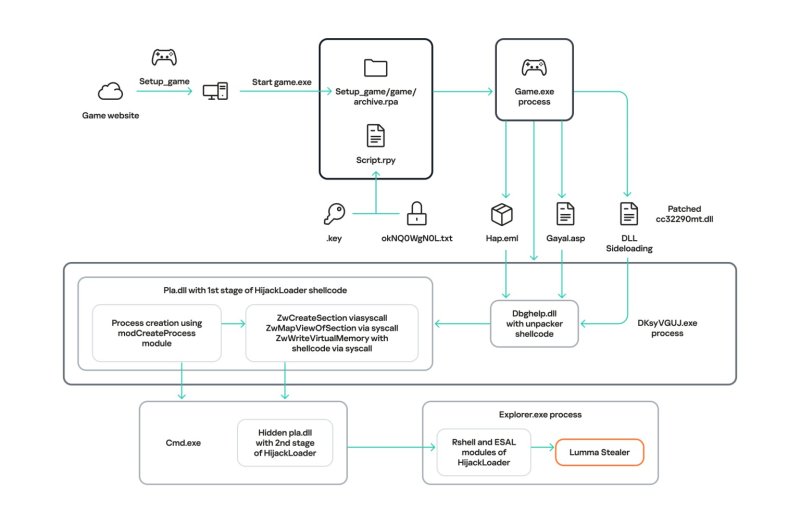

Исследователи пишут, что схема заражения проста. Пользователь загружает архив с «игрой» с популярного игрового сайта через файлообменник Mega. После запуска «игры» жертва видит бесконечную загрузку на 100%. Но на самом деле игра не зависает: в это время на машине жертвы запускаются скрипты на Python, которые имитируют загрузку и одновременно разворачивают вредоносную нагрузку.

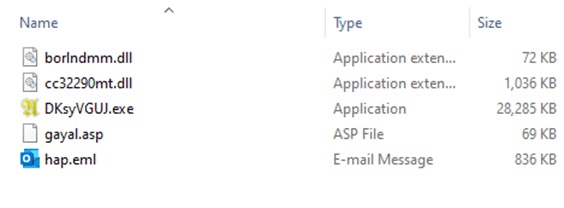

Скрипты включают функции обхода песочницы и расшифровки ZIP-архива, который распаковывается в директорию .temp. Внутри него находятся пять файлов: легитимное приложение Ahnenblatt4.exe для систематизации генеалогических данных, несколько библиотек и пропатченная cc32290mt.dll, которая перехватывает управление при запуске и начинает первую стадию атаки.

Первая стадия — это HijackLoader, относительно новый модульный загрузчик, впервые описанный летом 2023 года. Он расшифровывает шелл-код из файла gayal.asp и перезаписывает системную библиотеку dbghelp.dll в памяти.

Дальше начинается цепочка запусков: HijackLoader создает промежуточный процесс cmd.exe в приостановленном режиме, загружает в него код той же dbghelp.dll, читает вторую стадию из файла hap.eml, перезаписывает секцию кода библиотеки pla.dll и передает управление.

Финальная полезная нагрузка записывается в память дочернего процесса explorer.exe через механизм транзакций Windows API — причем в несколько этапов и не в той последовательности, в которой данные находятся в файле. После записи файл загружается в адресное пространство текущего процесса, транзакция откатывается, и временный файл удаляется. Затем нагрузка внедряется в explorer.exe через общую память.

В отчете специалистов отмечается, что злоумышленники не ограничились одними лишь игровыми сайтами. Они создали десятки ресурсов, через которые якобы раздается пиратское ПО (например, взломанный CorelDRAW). Кнопка «Скачать» ведет к серии редиректов, после чего на устройство пользователя загружается зараженный архив.

С марта 2025 года больше всего атак RenEngine зафиксировано в России, Бразилии, Турции, Испании и Германии. Атаки не носят направленный характер, и заражению подвергаются все, кто ищет и качает какую-либо «халяву».

Конечная полезная нагрузка этой кампании — давно известные специалистам стилеры Lumma, ACR и Vidar.

Исследователи отмечают, что формат игровых архивов в общем случае не стандартизирован и уникален для каждой игры. Это означает, что не существует универсального алгоритма для распаковки и проверки содержимого игровых архивов. Если игровой движок не проверяет целостность и подлинность исполняемых ресурсов и скриптов, то подобный архив в случае модификации злоумышленниками может превратиться в хранилище малвари.

Но, по словам специалистов, избежать заражения в этом случае просто: нужно скачивать софт и игры с легальных площадок и не забывать про защитные решения.