✔Разработчик Styx Stealer случайно слил собственные данные - «Новости»

Аналитики Check Point заметили, что создатель нового инфостилера Styx Stealer случайно скомпрометировал собственный компьютер и слил в сеть свои данные, включая информацию о клиентах и прибылях, а также никнеймы, номера телефонов и адреса электронной почты.

Styx Stealer, появившийся в апреле 2024 года, представляет собой вариацию стилера Phemedrone и способен похищать данные из браузеров, сессии Telegram и Discord, а также информацию о криптовалютных кошельках жертв.

«Вероятнее всего, Styx Stealer основан на исходном коде старой версии Phemedrone Stealer, в которой отсутствуют некоторые функции, присутствующие в более свежих версиях, например, отправка отчетов в Telegram, шифрование отчетов и многое другое, — рассказывают исследователи. — Однако создатель Styx Stealer добавил несколько собственных функций: автозапуск, монитор буфера обмена и криптоклиппер, дополнительные методы обхода песочницы и антианализа, а также заново реализовал передачу данных в Telegram».

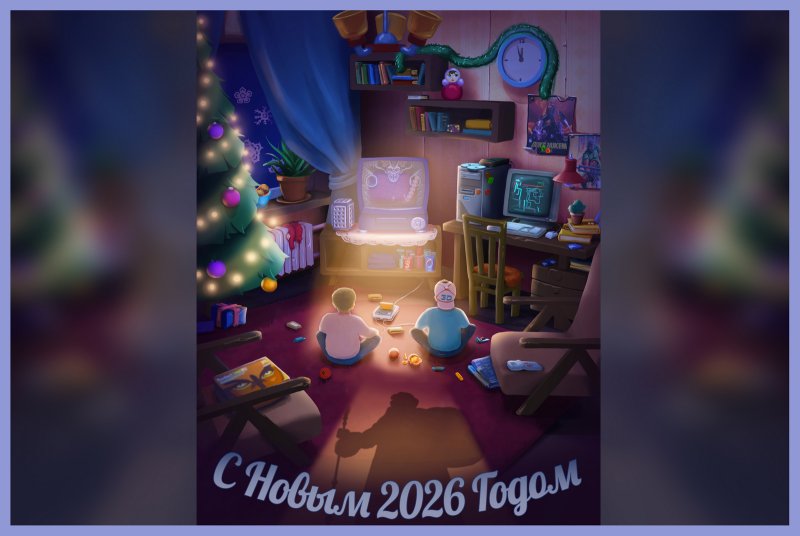

Styx Stealer распространялся через собственный сайт (styxcrypter[.]com), и «лицензия» на малварь стоит 75 долларов в месяц, 230 долларов за три месяца, или 350 долларов за пожизненную подписку.

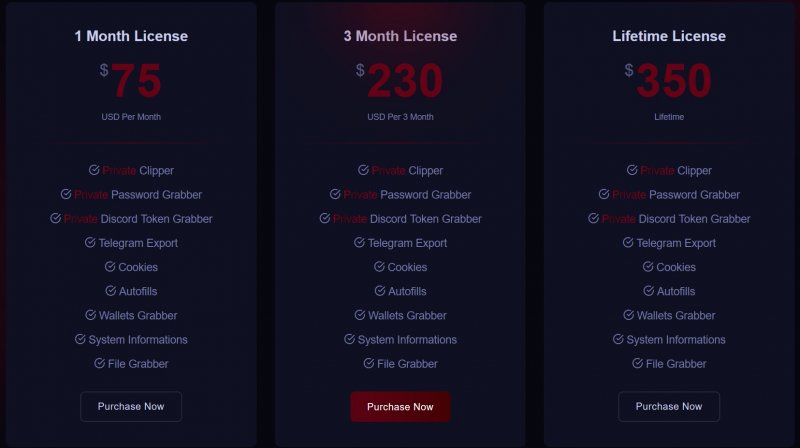

Судя по хакерским форумам, этот вредонос связан со злоумышленником из Турции под ником STY1X. При этом эксперты Check Point заявили, что в марте 2024 года им удалось обнаружить связь между STY1X и спам-кампанией, направленной на различные цели в Китае, Индии, Филиппинах и ОАЭ, в рамках которой распространялась малварь Agent Tesla. Эту активность Agent Tesla исследователи приписывают злоумышленнику под ником FucosReal, который предположительно находится в Нигерии.

Исследователи объясняют, что STY1X допустил ошибку и произвел отладку Styx Stealer на своей собственной машине, используя токен для Telegram-бота, предоставленный FucosReal.

Этот просчет злоумышленника позволил исследователям идентифицировать 54 клиентов хакера и восемь криптовалютных кошельков, вероятно, принадлежащих STY1X и использовавшихся для получения платежей. Также создатель Styx Stealer раскрыл свои личные данные, включая учетные записи Telegram, электронную почту и другие контакты.

Данные STY1X и FucosReal

«Эта кампания была примечательна тем, что использовала API Telegram-бота для слива данных и инфраструктуру Telegram вместо традиционных управляющих серверов, которые легче обнаружить и заблокировать, — говорят в Check Point. — Однако у этого метода есть существенный недостаток: каждый образец малвари должен содержать токен бота для аутентификации. Расшифровка вредоносной программы для извлечения этого токена открывает доступ ко всем данным, отправленным через бота, что приводит к раскрытию учетной записи получателя. Разработчик допустил фатальную ошибку и слил данные с собственного компьютера, что позволило Check Point получить большой объем данных».