✔Инфостилер Phemedrone использует уязвимость для обхода Windows SmartScreen - «Новости»

Недавно обнаруженная уязвимость в Windows SmartScreen активно используется в атаках, приводящих к заражению новым стилером Phemedrone, предупреждает компания Trend Micro.

Уязвимость CVE-2023-36025 (8,8 балла по шкале CVSS) была устранена инженерами Microsoft еще в рамках ноябрьского «вторника обновлений» в прошлом году. Тогда сообщалось, что баг связан с обходом защиты Windows Defender SmartScreen. Уязвимость позволяет вредоносному ярлыку Internet Shortcut обойти проверки и связанные с ними предупреждения безопасности.

«Пользователю достаточно кликнуть по специально созданному ярлыку Internet Shortcut (.URL) или гиперссылке, указывающей на файл Internet Shortcut, чтобы попасть под атаку злоумышленника», — писали разработчики.

Вскоре после публикации информации об этой ошибке были замечено, что хакеры начали использовать ее, а в сети появились различные PoC-эксплоиты, которые многие злоумышленники поспешили задействовать в своих цепочках атак.

Как сообщает теперь компания Trend Micro, одна вредоносная кампания уже активно использует CVE-2023-36025 для распространения инфостилера Phemedrone, ранее неизвестного исследователям. Написанный на C#, Phemedrone представляет собой опенсорсную малварь с активной поддержкой на GitHub и в Telegram.

Помимо кражи данных из браузеров, криптовалютных кошельков и различных мессенджеров, вредонос способен делать скриншоты и собирать системную информацию, включая данные об оборудовании и местоположении жертвы. Затем собранная информация передается операторам малвари через Telegram или напрямую на управляющий сервер.

По данным Trend Micro, целью Phemedrone являются следующие приложения и данные:

- браузеры Chromium: пароли, куки и данные автозаполнения из браузеров и таких приложений, как LastPass, KeePass, Microsoft Authenticator и Google Authenticator;

- браузеры Gecko: пользовательские данные из браузеров на базе Gecko, таких как Firefox;

- криптокошельки: данные из различных криптовалютных приложений, включая Atom, Armory, Electrum и Exodus;

- Discord: несанкционированный доступ к мессенджеру для извлечения токенов аутентификации;

- FileGrabber: пользовательские файлы из таких папок, как Documents и Desktop;

- FileZilla: данные и учетные данные FTP;

- системная информация: данные об аппаратном обеспечении, геолокации, ОС и скриншоты;

- Steam: файлы, связанные с платформой;

- Telegram: данные пользователя, а особенно файлы аутентификации в папке tdata.

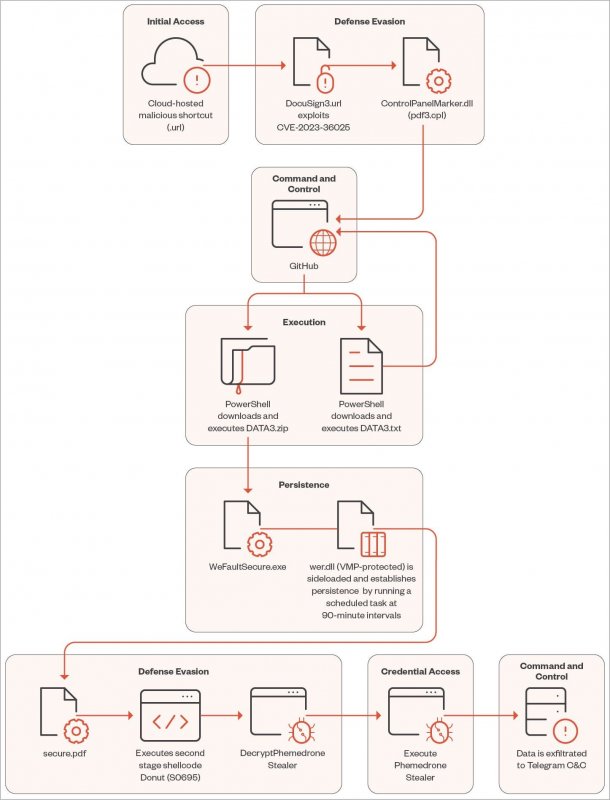

В атаках, которые наблюдали исследователи, вредоносные URL-файлы, эксплуатирующие CVE-2023-36025, размещались в Discord или других облачных сервисах, а ссылки часто маскировались с помощью сервисов по сокращению URL. После выполнения такие файлы загружают и выполняют в системе жертвы файл .cpl, который вызывает rundll32.exe для выполнения вредоносной DLL с GitHub, выступающей в качестве загрузчика следующего этапа.

Следующий элемент атаки представляет собой обфусцированный загрузчик, который извлекает ZIP-архив из того же репозитория на GitHub. Архив содержит все необходимые файлы, чтобы малварь могла закрепиться в системе и перейти к следующему этапу, когда на машину пострадавшего попадает финальная полезная нагрузка стилера Phemedrone.

Схема атаки

«Несмотря на выпущенные патчи, злоумышленники продолжают находить способы использования CVE-2023-36025 и обхода защиты Windows Defender SmartScreen для заражения пользователей различными видами вредоносного ПО, включая программы-вымогатели и инфостилеры, такие как Phemedrone», — заключают в Trend Micro.