✔30 вредоносных расширений для Chrome маскировались под ИИ-помощников - «Новости»

Специалисты компании LayerX нашли в Chrome Web Store 30 вредоносных расширений, замаскированных под ИИ-ассистенты. На момент обнаружения их установили больше 300 000 пользователей. Расширения воруют пароли, содержимое почты и данные из браузеров. Часть вредоносов до сих пор доступна в официальном магазине Chrome.

Исследователи назвали эту вредоносную кампанию AiFrame. По их словам, все 30 расширений работают в рамках единой операции — они общаются с инфраструктурой под доменом tapnetic[.]pro.

Самым популярным расширением в этой кампании был Gemini AI Sidebar (fppbiomdkfbhgjjdmojlogeceejinadg), насчитывавший более 80 000 установок. В настоящее время сотрудники Google уже удалили его из магазина. Однако другие расширения с тысячами пользователей все еще доступны для скачивания. Как пишет издание Bleeping Computer, в Chrome Web Store по-прежнему можно найти:

- AI Sidebar (gghdfkafnhfpaooiolhncejnlgglhkhe) — 70 000 установок;

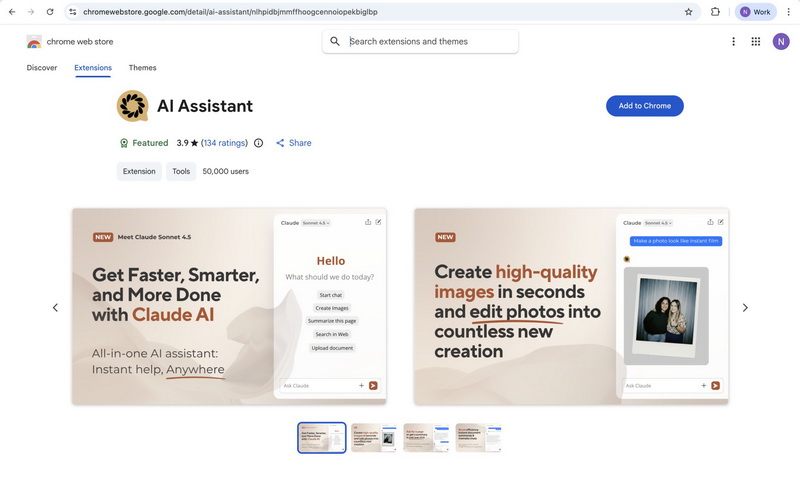

- AI Assistant (nlhpidbjmmffhoogcennoiopekbiglbp) — 60 000 установок;

- ChatGPT Translate (acaeafediijmccnjlokgcdiojiljfpbe) — 30 000 установок;

- AI GPT (kblengdlefjpjkekanpoidgoghdngdgl) — 20 000 установок;

- ChatGPT (llojfncgbabajmdglnkbhmiebiinohek) — 20 000 установок;

- AI Sidebar (djhjckkfgancelbmgcamjimgphaphjdl) — 10 000 установок;

- Google Gemini (fdlagfnfaheppaigholhoojabfaapnhb) — 10 000 установок.

Все расширения используют идентичную внутреннюю структуру, jаvascript-логику, запрашивают одинаковые разрешения и работают с общей инфраструктурой. Вместо локальной реализации ИИ-функций они рендерят полноэкранный iframe для загрузки нужного контента с удаленного домена. Эксперты пишут, что такой подход крайне опасен, так как операторы кампании в любой момент могут изменить логику расширений без обновления, обходя процесс ревью.

В фоновом режиме расширения извлекают содержимое страниц, которые посещает пользователь, включая страницы аутентификации. Для этого используется библиотека Mozilla Readability.

Кроме того, по данным исследователей, 15 из 30 расширений специально нацелены на Gmail и используют отдельный content script, который запускается на mail.google.com и внедряет UI-элементы. Этот скрипт считывает видимое содержимое писем из DOM и постоянно извлекает текст email-цепочки через .textContent. Специалисты подчеркивают, что таким образом можно перехватывать даже черновики писем.

«Когда активируются функции Gmail вроде ИИ-ответов или саммари, извлеченное содержимое письма передается в логику расширения и отправляется на сторонние серверы, контролируемые его операторами, — пишут эксперты. — В результате текст сообщений и контекстные данные покидают устройство и выходят за пределы защиты Gmail, попадая на удаленные серверы».

Помимо перечисленного расширения могут удаленно активировать распознавание голоса и генерацию транскриптов с помощью Web Speech API, возвращая результаты злоумышленникам. В зависимости от выданных разрешений малварь может даже перехватывать разговоры из окружения жертвы.

Всем, кто использовал любое из вредоносных расширений, рекомендуется немедленно удалить его и затем сменить пароли для всех аккаунтов. Полный список индикаторов компрометации и опасных расширений доступен в отчете LayerX.