✔Linux-вредонос Koske прячется в картинках с милыми пандами - «Новости»

Аналитики из компании AquaSec обнаружили новое вредоносное ПО для Linux. Малварь получила название Koske и предполагается, что она была разработана с помощью ИИ. Для внедрения непосредственно в память вредонос использует JPEG-изображения с пандами.

Исследователи описывают Koske как «сложную Linux-угрозу», адаптивное поведение которой предполагает, что малварь разрабатывается с использованием больших языковых моделей (LLM) или фреймворков автоматизации.

Основной целью Koske является развертывание оптимизированных для CPU и GPU майнеров, которые используют вычислительные ресурсы хоста для добычи различных криптовалют.

Так как во время изучения малвари были обнаружены сербские IP-адреса и фразы в скриптах, а также словацкий язык в репозитории на GitHub, где размещались майнеры, экспертам не удалось установить точную атрибуцию.

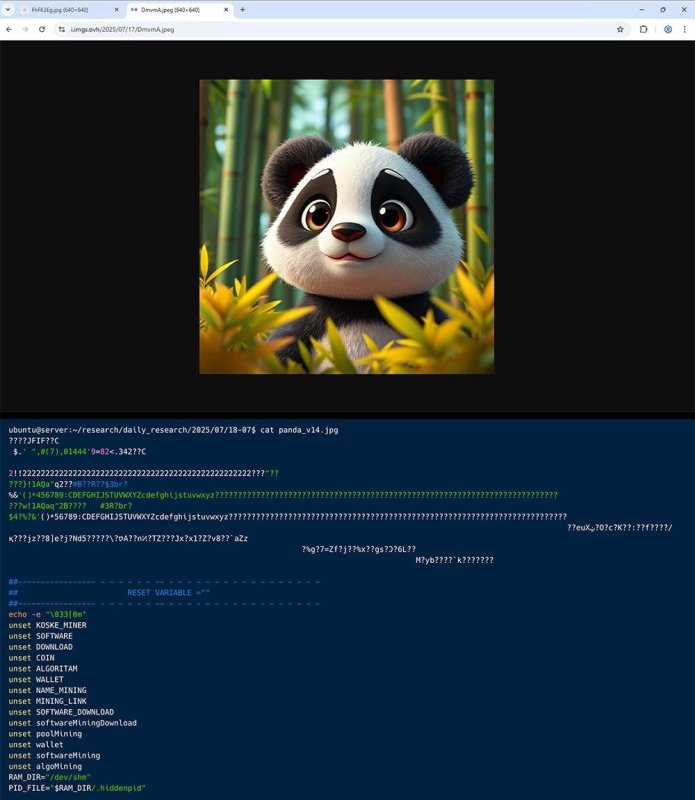

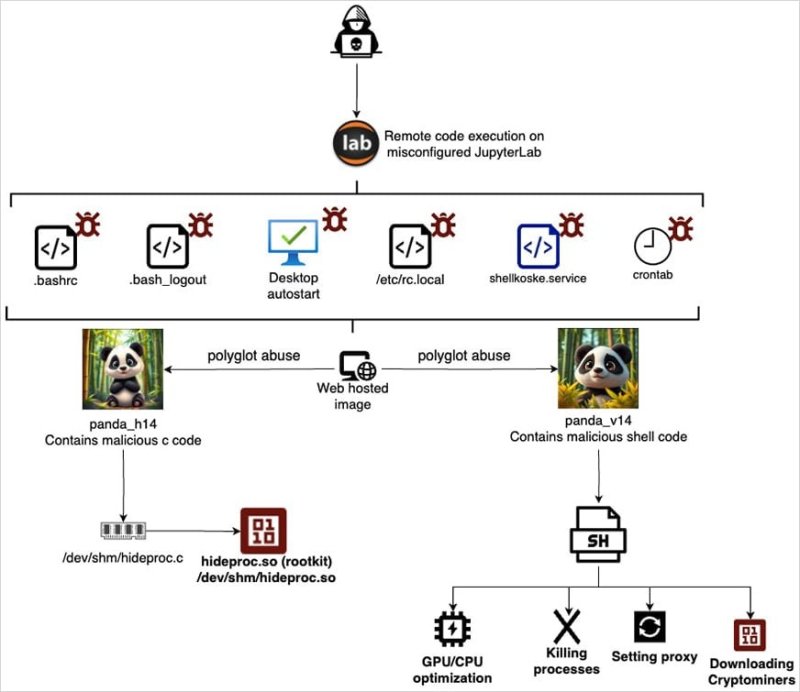

Первоначальный доступ злоумышленники получают, эксплуатируя неправильные конфигурации JupyterLab, благодаря которым возможно выполнение команд. После этого атакующие загружают в систему жертвы два изображения с пандами в формате .JPEG, которые хранятся на таких легитимных сервисах, как OVH images, freeimage и postimage. В этих картинках и скрывается вредоносная полезная нагрузка.

При этом подчеркивается, что хакеры не используют стеганографию для сокрытия малвари внутри изображений. Вместо этого они полагаются на polyglot-файлы, которые могут быть прочитаны и интерпретированы как несколько разных форматов. В атаках Koske один и тот же файл может быть интерпретирован как изображение или скрипт, в зависимости от приложения, которое открывает или обрабатывает его.

Изображения панд содержат не только саму картинку, с корректными для формата JPEG заголовками, но также вредоносные шелл-скрипты и код, написанный на C, что позволяет интерпретировать оба формата отдельно. То есть, открыв такой файл, пользователь увидит лишь милую панду, а вот интерпретатор скриптов выполнит код, добавленный в конец файла.

Схема атаки

Исследователи пишут, что в каждой картинке скрывается по одной полезной нагрузке, причем обе запускаются параллельно.

«Одна полезная нагрузка представляет собой код на языке C, который записывается непосредственно в память, компилируется и выполняется как shared object (файл .so) и функционирует как руткит, — объясняют эксперты. — Вторая полезная нагрузка представляет собой шелл-скрипт, который тоже выполняется из памяти. Он использует стандартные системные утилиты Linux для скрытности и обеспечения постоянства, оставляя минимум следов».

Также скрипт обеспечивает устойчивость подключения и обходит сетевые ограничения: он перезаписывает /etc/resolv.conf, чтобы использовать DNS от Cloudflare и Google, защищает этот файл с помощью chattr +i. Также малварь сбрасывает правила iptables, очищает системные переменные, связанные с прокси, и запускает кастомный модуль для бутфорса рабочих прокси с использованием curl, wget и прямых TCP-запросов.

Именно из-за этой адаптивности и поведения исследователи предполагают, что малварь могла разрабатываться либо с помощью LLM, либо с применением платформ для автоматизации.

Перед развертыванием на машине жертвы малварь оценивает возможности хоста (CPU и GPU), чтобы выбрать наиболее подходящий майнер: Koske поддерживает добычу 18 разных криптовалют, включая Monero, Ravencoin, Zano, Nexa и Tari.

Если какая-то валюта или пул недоступны, вредонос автоматически переключается на резервный вариант из внутреннего списка, что тоже свидетельствует о высокой степени автоматизации и гибкости.