✔LottieFiles пострадал от атаки на цепочку поставок. В код Lotti-Player внедрили малварь - «Новости»

Популярный проект LottieFiles сообщил, что стал жертвой атаки на цепочку поставок. В результате код Lotti-Player оказался скомпрометирован, и злоумышленники смогли внедрить на многочисленные сайты малварь, которая воровала криптовалюту посетителей.

LottieFiles представляет собой SaaS-платформу для создания легких векторных анимаций, которые можно встраивать в приложения и сайты. Популярность проекта обусловлена тем, что он позволяет создавать качественные анимации с минимальным воздействием на производительность даже на маломощных устройствах, в мобильных и веб-приложениях.

31 октября 2024 года люди, использующие Lottie-Player, начали массово жаловаться на странные инъекции кода и появившиеся на сайтах всплывающие окна. Как оказалось, Lottie Web Player (lottie-player) версий 2.0.5, 2.0.6 и 2.0.7 был изменен злоумышленниками и содержал вредоносный код, который внедрял на сайты малварь для кражи криптовалюты.

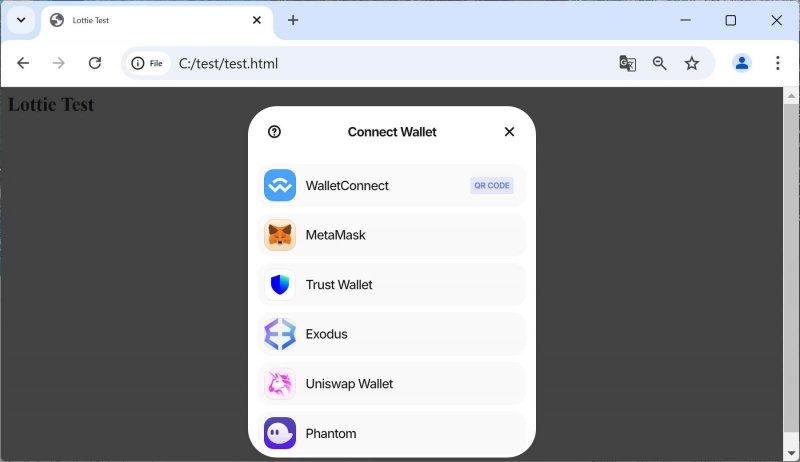

Такие вредоносы внедряются на сайты и показывают посетителям запросы на подключение криптовалютного кошелька. Если пользователь не замечает подвоха и действительно подключает свой кошелек, скрипт автоматически пытается украсть все доступные активы и NFT, отправив их своим операторам.

Пример всплывающего окна с предложением подключить кошелек

В настоящее время уже выпущен LottieFiles 2.0.8, основанный на чистой версии 2.0.4, и всем пользователям рекомендуется обновиться как можно скорее.

«Большое количество пользователей, использующих библиотеку через сторонние CDN без pinned-версии, автоматически получили вредоносную версию в качестве последнего релиза», — пишет технический директор LottieFiles Натту Аднан (Nattu Adnan).

Разработчики LottieFiles объясняют, что jаvascript-библиотека была скомпрометирована после того, как у одного из разработчиков похитили токен аутентификации, который в итоге был использован для загрузки вредоносных версий пакета npm.

Подчеркивается, что другие опенсорсные библиотеки, код, а также GitHub-репозитории и SaaS атака не затронула. Однако внутреннее расследование инцидента еще продолжается, и могут появиться новые подробности случившегося.

Как отмечает издание Bleeping Computer, если посетитель пострадавшего сайта нажимал на одну из кнопок для подключения криптокошелька, скрипт злоумышленников устанавливал WebSocket-соединение с сайтом castleservices01[.]com, который уже не раз использовался в криптовалютных фишинговых атаках.

Пока неизвестно, сколько людей пострадало от этой кампании, и сколько криптовалюты удалось украсть злоумышленникам. Но как минимум один пользователей уже заявил о потере более 700 000 долларов в биткоинах.